- 会員限定

- 2012/01/16 掲載

ラック 西本逸郎氏ら:新たな標的型攻撃はキメラ型、2012年のセキュリティ動向

標的型攻撃に揺れた2011年

取締役

最高技術責任者

西本逸郎氏

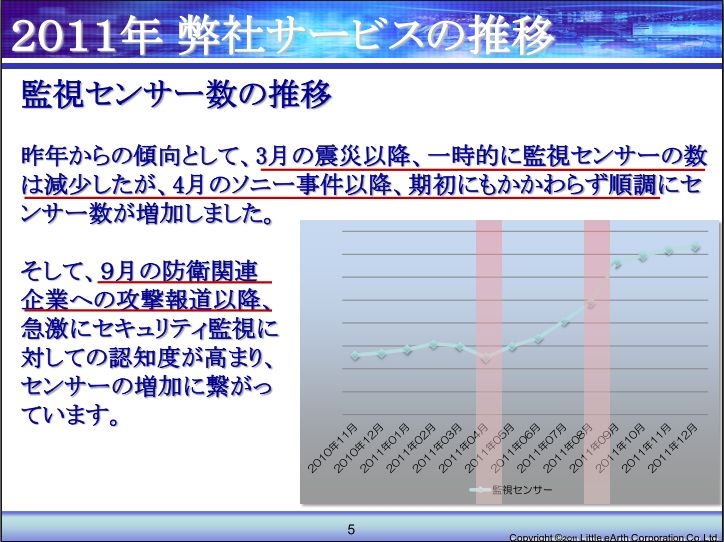

ラックの最高技術責任者、西本逸郎氏はソニー事件の4月以降、社内と外部の境界線でネットワーク通信を見張る監視対策に注目が集まっていると話す。

実際、同社のセキュリティ監視センター「JSOC」の監視センサー数は、4月を境に急増した。その後、9月に入ってからも堅調に推移している。セキュリティ診断の案件数も、同様のタイミングで増加しており、「今年は1件あたりの診断ボリュームが大きい傾向にある」と西本氏は明かす。

新たな標的型攻撃は“キメラ”型

コンピュータセキュリティ研究所

所長

岩井博樹氏

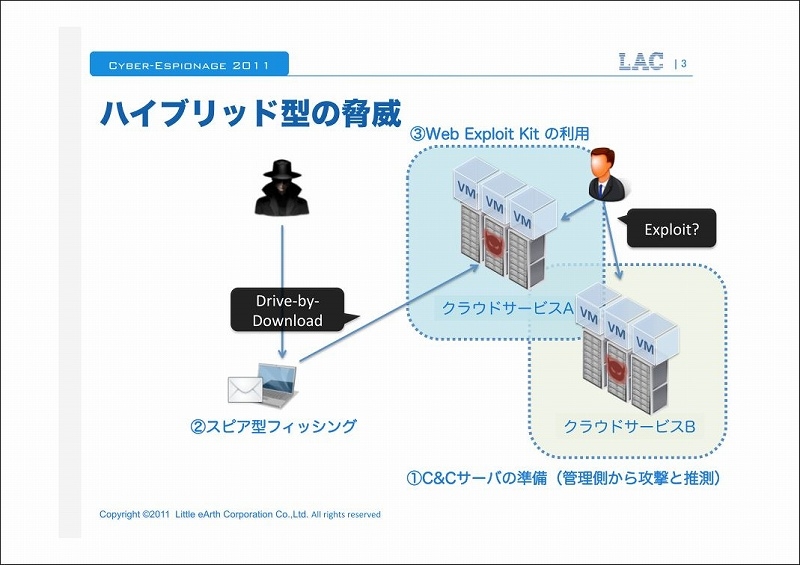

同社内のコードネーム「Chimera Attack」(キメラアタック)は、これまでの標的型攻撃の“いいとこ取り”をした進化型で、特徴は次のとおりだ。

・C&Cサーバ(BOTの指令制御サーバ)のURLが複数存在

・画像ファイルを偽装した通信を利用

・通信が海外ではなく日本国内

まず、攻撃者は異なるクラウドサービス運営会社の正規Webサイトを複数乗っ取り、その上にC&Cサーバを構築する。「正規のWebサイトなので、URLフィルタリングやブラックリスト/ホワイトリストでのアクセス防止が通用しない」(岩井氏)。

次に、スピア型フィッシングとしてURLを貼り付けたメールを送信する。ファイルを添付する従来型は、メールスキャン時に添付ファイルに気付かれて弾かれる可能性があったがキメラアタックは、それを回避できる。

その後、Exploit KitやDrive by downloadを活用して複数サイトへと誘導し、そのうちの1つのサイトでマルウェアに感染させる。

感染後は、HTTP通信でJPEGファイルなどの画像をダウンロードする。その画像のコードは実行ファイルに改ざんされており、スクリーンショット取得ツールやキーロガー、ファイルの検索および収集、パスワードハッシュ・ダンプツールなどを活用しながらドメインコントローラの乗っ取りを謀る。

普通の通信で行われている上に、その通信自体が日本国内で完結しているため、発信元を特定するのが非常に難しい。「たまたま今回は犯人のミスから、マルウェアの1つが中国語環境で作成されたことが分かった。しかし、それも何かを特定できる十分な情報にはならない」(岩井氏)。

【次ページ】正規Webサイトに寄生する高危険度の「Spy Eye」

関連タグ

PR

PR

PR