- 会員限定

- 2016/04/06 掲載

サイバーセキュリティ「新対策」、押さえるべき4つのポイントとは デロイト トーマツ兼松孝行氏が解説

4つの重点ポイントで、より深化したセキュリティ対策を

サイバーセキュリティ先端研究所

研究員

デロイト トーマツ リスクサービス

サイバーリスクサービス

コンサルタント

兼松 孝行 氏

兼松氏は「とはいえ、攻撃の多様化と攻撃手法が巧妙化しているため、既存のセキュリティ対策だけでは対応しきれない状況になっており、より深化した対策の検討が必要だ」と指摘する。兼松氏が対策検討するべきとした4つのポイントは以下の通り。

ポイント2:複数の視点から現状の成熟度を可視化

ポイント3:システム特性を踏まえて目標水準を設定

ポイント4:サイバー攻撃の視点で対策を整理

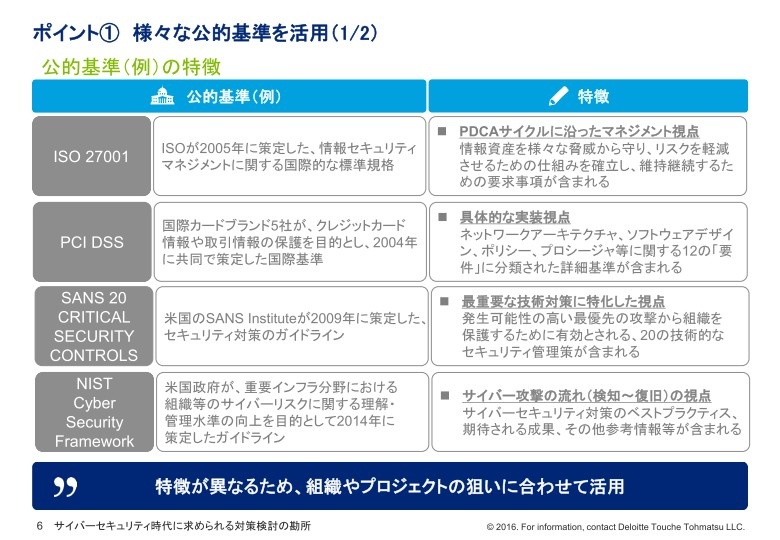

ポイント1:さまざまな公的基準を活用する

また「PCI DSS」もクレジットカード業界では有名な国際基準だ。カード情報や取引情報の保護を目的に、大手カードブランドが共同策定したもので、実装レベルで具体的な数値目標が記載されている点が特徴になっている。

一方、サイバーセキュリティ対策で、ここだけは最低限押さえておきたい20項目をチョイスしたのが「SANS 20 CRITICAL SECURITY CONTROLS」だ。対策の優先順位が決められおり、企業にとって参考になる。

脅威の検知から復旧まで、その対策の流れに沿って、ベストプラクティスが示されているのが「NIST Cyber Security Framework」だ。こちらは具体策は書かれていないが、企業セキュリティのフレームワークとして活用できるという。

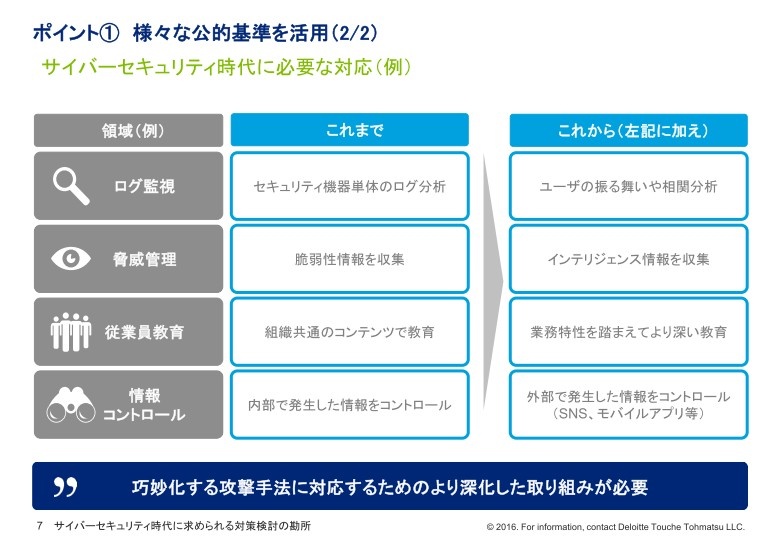

兼松氏は「このような基準を踏まえ、新たなサイバーセキュリティ時代に向けたより深化した対応を考えなければならない」と語り、「ログ監視」「脅威管理」「従業員教育」「情報コントロール」という点で、従来の対策に加えたい項目について触れた。

まずログ監視については従来、ファイアウォールやIDS/IPSなどのセキュリティ機器単体のログを分析するのが一般的だった。「しかし、これだけではマルウェアなどが侵入・潜伏した後の活動に対応できない。そこでユーザーの振る舞いや、複数のログを相関分析して異常を早期に検知する必要がある」(兼松氏)。

一方、脅威管理では、脆弱性情報の収集のみならず、どういう攻撃者が、どういう目的で、どんな手法で攻撃をかけてくるのかを知る必要がある。

「このような“サイーバーインテリジェンス情報”の力を使って、受け身の守りから、先を見越した能動的な取り組みが求められる」(兼松氏)

ツールやソリューションだけでなく、従業員の教育も変えなければいけない。これまでeラーニングなどで全社共通の教育を行っていた企業は多いだろう。「しかし、これからは特定の従業員を狙った攻撃も増えてくる。そこで役職、一般社員、経営層など、業務の特性に合わせた教育をしていきたい」(兼松氏)。

また情報コントロールに関しては、社内情報だけでなく、社外で発生したSNSなどの情報も注視したいところだ。「あずかり知らぬところで、企業に不利益をもたらす情報の書き込みや、ブランドを棄損するモバイルアプリなどがないか、外部の監視を行っていくことが大事だ」(兼松氏)。

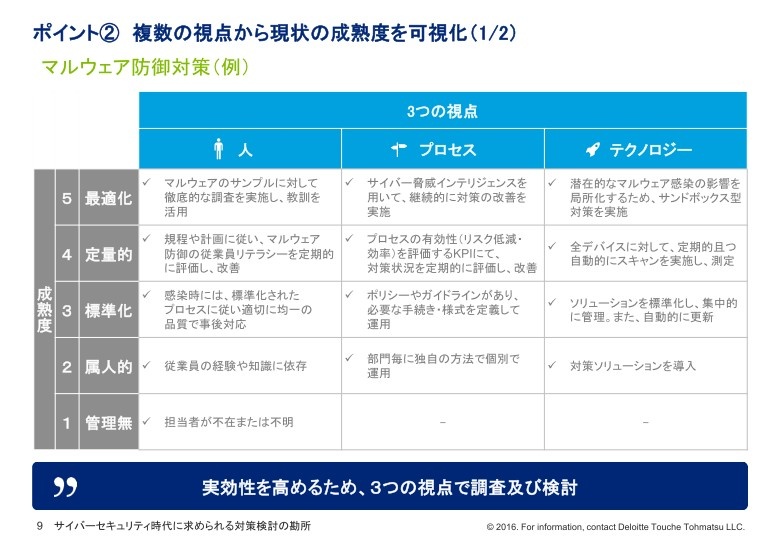

ポイント2:複数の視点から現状の成熟度を可視化する

2つ目のポイントは、複数の異なる視点から現状の成熟度を可視化することだ。たとえばマルウェア防御の対策でいえば、「人」「プロセス」「テクノロジー」という3つの視点がある。「対策の検討は現状把握から始まるが、導入テクノロジーのチェックだけでなく、実際に技術を使いこなせる人がいるのか、その対策を持続的にしっかりと更新しているのかを見ておく。特に人とプロセスの視点は抜けがちになるので、注意したいところだろう。3つの視点のバランスをとり、組織全体のセキュリティレベルを上げていくことが重要だ」(兼松氏)。

こうして把握した情報は、レーダーチャートなどで表現するとメリットがあるという。同氏「アセスメントやセキュリティ監査の際は、文章で表現されるレポートが多いが、これだけだと管理側も読むのが大変だ。レーダーチャートを使うと視覚的にすぐに理解でき、自社だけでなく、拠点やグループ企業の比較も容易になり、優先すべきポイントも把握しやすい」とアドバイスした。

【次ページ】サイバー攻撃の視点で対策を整理

関連タグ

PR

PR

PR