- 会員限定

- 2016/11/25 掲載

ウクライナ「大規模停電」で注目、重要インフラのセキュリティはどうすれば守れるか

フリーランスライター、エディター。アスキーの書籍編集から、オライリー・ジャパンを経て、翻訳や執筆、取材などを紙、Webを問わずこなす。IT系が多いが、たまに自動車関連の媒体で執筆することもある。インターネット(とは言わなかったが)はUUCPのころから使っている。

ウクライナの停電ではシリアルインターフェイスの攻撃が疑われた

ウクライナの停電については、早くからサイバー攻撃が原因であることが判明し、多くのセキュリティベンダーや関連期間が詳細情報や分析情報を発信していた。それらの情報によると、目的は発電停止、停電などの破壊活動で、確証はないもののロシアのハッキンググループ「Sandworm」の活動とみるベンダーが複数あった。確認されたマルウェアは複数あるが、その中でシマンテックは、制御システムのシリアルポートに関連するサービスを削除し、不正アクセスしようとするトロイの木馬「Disakill」が確認されたとレポートしている。そして、シリアルインターフェイスが攻撃に利用されたのではないかと分析した。

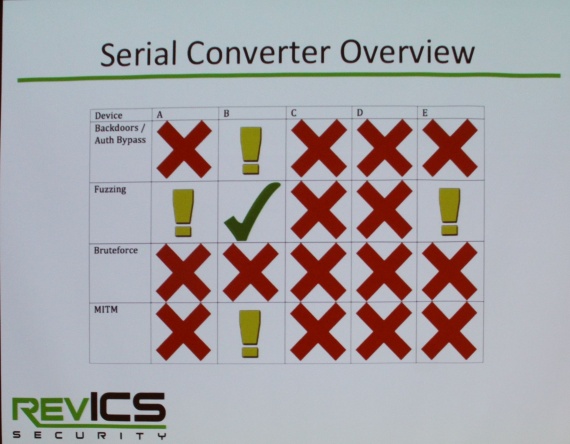

またREVICS SecurityとDigital Bondは、ウクライナの停電について、関連が指摘されたシリアルコンバーターの脆弱性を検証している。なお、Digital Bondは、過去に制御システムのPLC、HMIの脆弱性を検証、公表して話題となった会社だ。

詳細の分析はSANS ICSのブログが詳しい。SANS ICSの見立てでは、ウクライナの攻撃は確認されたマルウェア、電話回線へのDDoS攻撃、未発見の攻撃モジュールの3つから構成されていたという。Disakillなど発見されたマルウェアは、停電を引き起こすことは可能なものだったが、直接の攻撃は未発見モジュールが行ったと分析している。未発見なのは、証拠隠滅ツールが機能したと思われている。

シリアルインターフェイスに潜むリスク

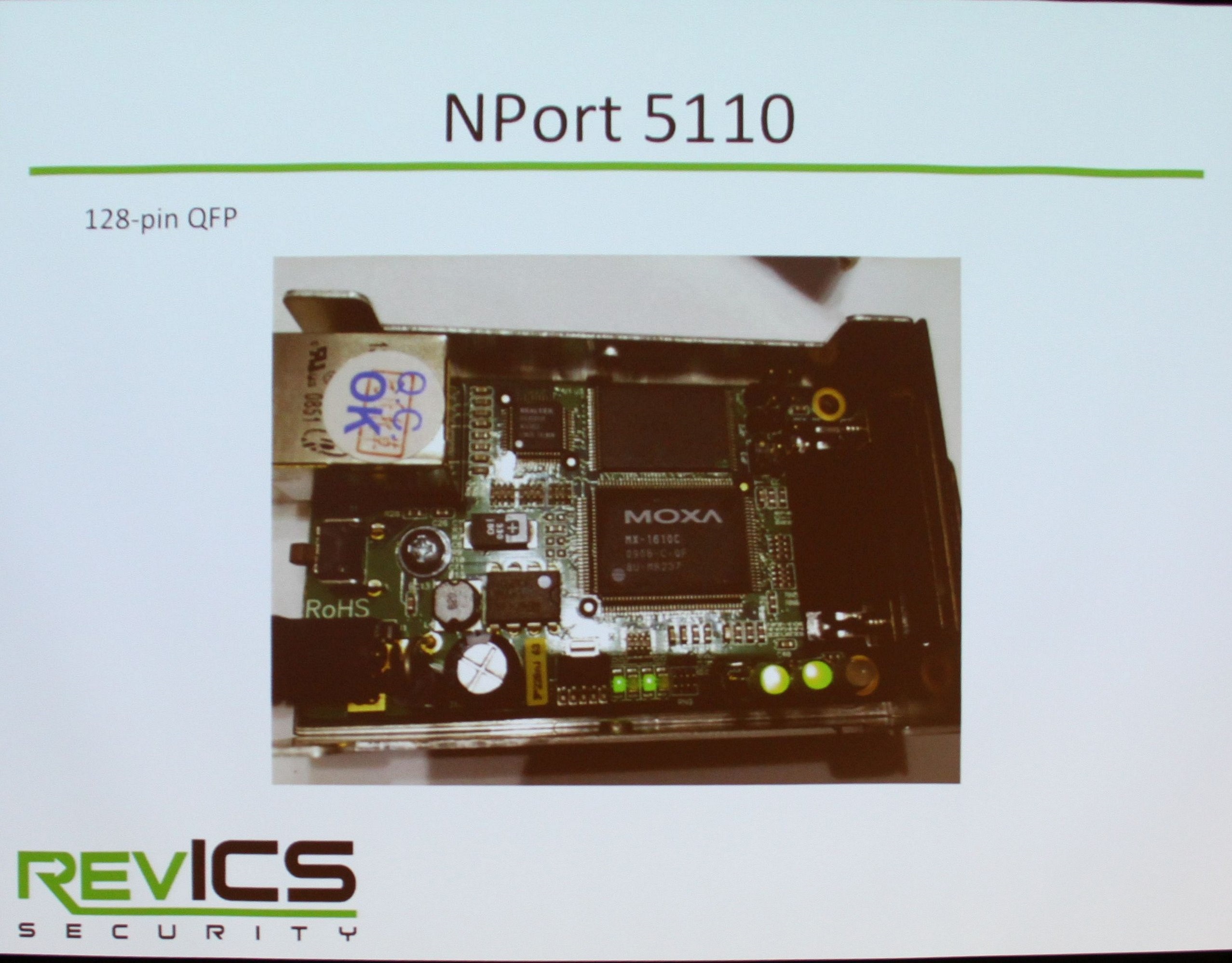

ウクライナの停電において、シリアルインターフェイス(RS-232C、RS-458、RS-422など)が狙われたかどうかはわからないが、REVICS SecurityやDigital Bondの調査では、シリアルポートを制御するシリアルコンバーター製品の脆弱性がいくつも発見され、危険な状態にあることがレポートされている。

IT機器ではさすがに淘汰されつつあるが、もともとコンソールや入出力機器を持たない制御システムでは、現場でキャラクター端末をつないで調整といったことが行われるため、シリアルインターフェイスは現役だ。シリアルコンバーターは、これらの機器に組み込まれ、イーサネットなどLANのプロトコル変換を行うゲートウェイとなるハードウェアモジュールだ。

そもそもシリアルコンバーターに、通信の暗号化、入力データ・実行プログラムの認証機能がないものがあり、物理的にコンソールがつながってしまえば任意コマンドの実行、マルウェアの実行が可能であること。Telnet、tftp、SNMP、独自ポートを使った設定プロトコルなどが普通に使われていること。Webサーバーを内蔵してリモート設定ができる製品では、多くがXSSやXSRFなどの対策をとっていなかったことも確認された。

独自ポートによる通信やインジェクションに関する脆弱性は、機器の設置場所までいかなくても、インターネットからの侵入、遠隔操作などが不可能ではないという深刻な問題を含んでいる。

【次ページ】忘れられたレガシーな機能や規格は狙われやすい

関連タグ

関連コンテンツ

PR

PR

PR