- 会員限定

- 2017/03/21 掲載

「デジタル変革」実現に必要なセキュリティとは?知っておきたい重要テクノロジー4つ

主に技術系の書籍を中心に企画・編集に携わる。2013年よりフリーランスで活動をはじめる。IT関連の技術・トピックから、デバイス、ツールキット、デジタルファブまで幅広く執筆活動を行う。makezine.jpにてハードウェアスタートアップ関連のインタビューを、livedoorニュースにてニュースコラムを好評連載中。CodeIQ MAGAZINEにも寄稿。著書に『ハッカソンの作り方』(BNN新社)、共編著に『オウンドメディアのつくりかた』(BNN新社)および『エンジニアのためのデザイン思考入門』(翔泳社)がある。

DX時代に求められるセキュリティ対策のあり方

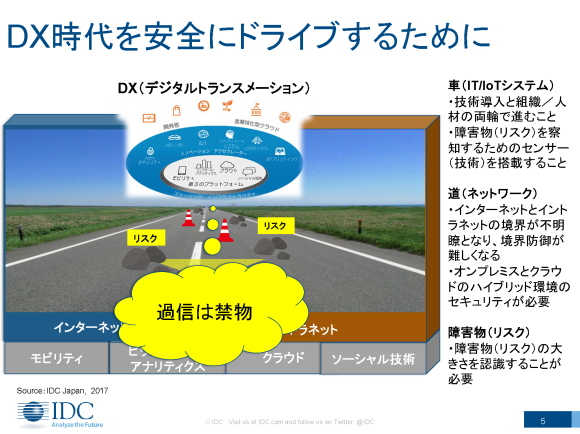

IT×OTの連携、IoTの普及、コグニティブAIなど、いま、新たな技術のもとで大きな変革が起きている。いわゆる、「デジタルトランスフォーメーション(DX)」だ。このとき、企業のビジネス戦略において重要なポイントとなってくるのがセキュリティ対策だ。IDC Japan ソフトウェア&セキュリティ リサーチマネージャー 登坂恒夫 氏は、DX時代のIT、IoTシステムを取り巻く環境を「車」と「道(道路)」と「障害物」に例えて表現する。

大前提として、企業が新しいビジネスを進めていくためには「技術の導入」と「人材/組織」の両輪で進めることが必要だ。その際には当然ながらセキュリティのリスクを予見し、把握する技術が必要になってくる。

しかし、IT/IoTシステムという車を走らせる道、これがそもそも従来とは大きく変わってきている。

これまでは、インターネット/イントラネットの境界は明確に分かれていた。ところが、クラウドの普及によって、その境界が曖昧になった。サービスの利用者は、アクセスしている先がクラウドなのか、オンプレミスのサーバーなのかを意識しなくなっている。

また、現実世界の道でも同様だが、いろいろな企業(人)が同じ道を通る。つまり、自分(自社)が対策するだけではリスクを回避できない。

自分はルールを守っていても、誰かが横から入ってくるかもしれない。自社だけのセキュリティ対策ではなく、周囲にも注意を払う必要があるというのは、DX時代のセキュリティ対策の課題の一つといえる。

セキュリティに起こっている変化とは

マルウェアやランサムウェアといった攻撃も、これまでは情報搾取がメインの目的であったものから、最近ではシステムの破壊を目的にしたものが増えている。

企業がさまざまなビジネスを展開し商品を提供するにあたって、こうしたサイバー攻撃によるサービスの停止(たとえば物流が止まってしまうなど)といったことが起こると、企業としては大きなビジネスの損失だ。

さらに、私物(私用)のモバイルデバイスやクラウドサービスを利用した「シャドーIT」の問題もある。企業側がコントロールできないITが使われると、情報漏えいのリスクが発生することは言うまでもない。

さらに問題になってきているのが、IoTの普及によるプライバシー侵害の可能性が起こるリスクだ。

ウェアラブルデバイスやIoTのエッジデバイスが取得するデータの中に、意図せずにプライバシー侵害にあたる情報が含まれてしまったり、ビッグデータとして集約し相関分析をした結果、プライバシー侵害にあたるものが出てしまったりといった懸念が議論されている。

これまで認識していなかったリスクによって結果として被害を出してしまう。それによって法規制の違反も起こるかもしれない。

DX時代のセキュリティ対策で重要な「4つのテクノロジー」

これまでリスクとして認識していた部分以外を考慮してリスク管理を行うためには、新たなテクノロジーの活用が重要になる。登坂氏は、セキュリティのリスクを防御するテクノロジーとして以下の4つを挙げる。(1)脅威インテリジェンスによる予見・予知

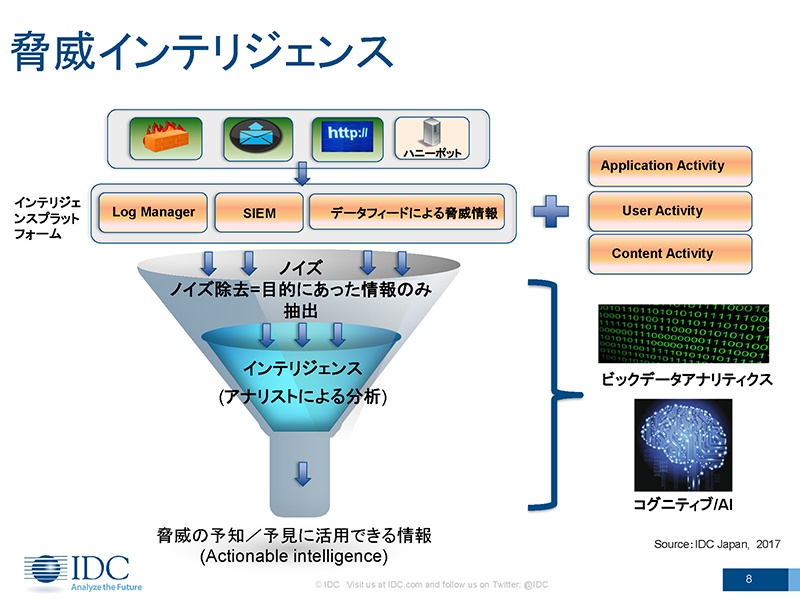

脅威インテリジェンス(セキュリティインテリジェンス)は、セキュリティ対策のポイントとなるファイアウォール機器やメール、Web、ハニーポットなどから収集したログや各セキュリティメーカーからの脅威情報などを相関分析し、脅威になる情報だけを抽出するというものだ。抽出された情報は、脅威の予知・予見に活用できる。

現状では、脅威インテリジェンスシステムはアナリストによる分析が大きな要素となっている。セキュリティシステムだけではなく、どんな人がどんなアプリケーションを使って、その人がどういうデータを扱っているのかという情報も含めて分析する。

今後は、こういった脅威インテリジェンスの活用がいっそう重要になってくる。収集対象になるデータポイントは今後ますます増えていくと予想され、より脅威になると思われる部分を、早い段階で見つけることが必要になるだろう。

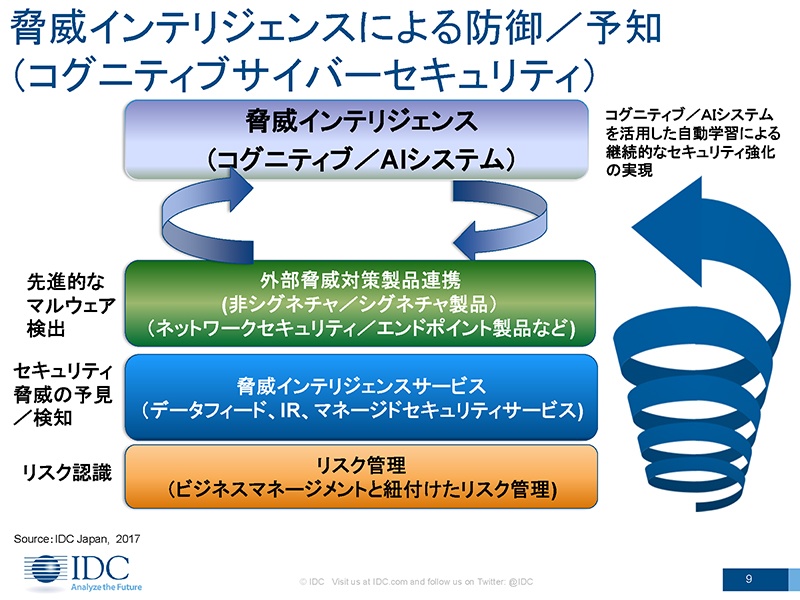

また、コグニティブAIを活用し、ハイスピードでより高度な相関分析ができるような仕組みもできつつある。

コグニティブAIを使った形のサイバーセキュリティを「コグニティブサイバーセキュリティ」と呼ぶが、IDCでは2018年までに国内のサイバーセキュリティの環境の60%でコグニティブAIが活用されるという見方をしている。

(2)ハブ&スポーク型セキュリティ

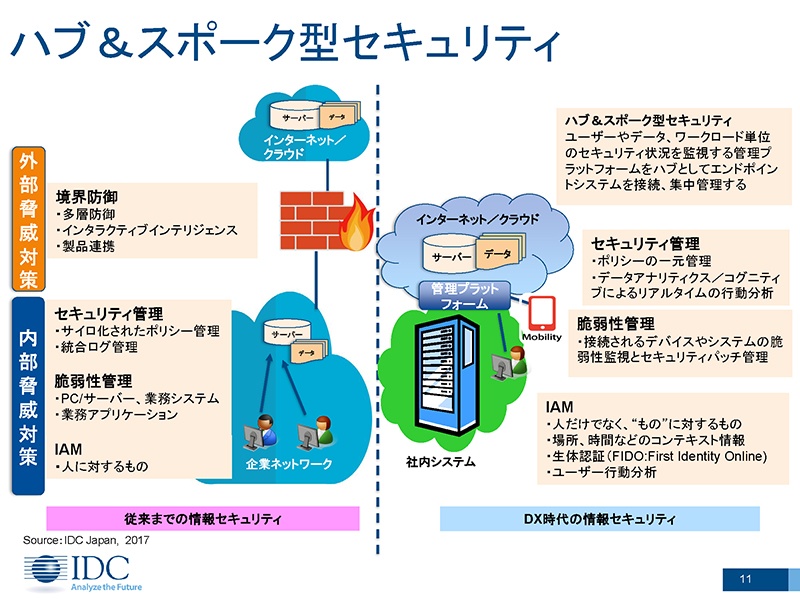

2つ目は「ハブ&スポーク型セキュリティ」である。パブリッククラウドの普及によって、さまざまな場所からモバイルを使って情報資産を活用したり、IoTによってさまざまなデバイスがつながったりといった流れが起こっている。

こうした中で、一つの考え方として登場したのが、境界(インターネットとイントラネットをつなげる部分)のセキュリティ対策と行うのではなく、エンドポイントが情報資産を使う場合に管理プラットフォームというハブを介し、そこから情報資産を活用していくというセキュリティアーキテクチャだ。

IDCでは、こうした管理プラットフォームをハブとして、各エンドポイントがつながる構造を「ハブ&スポーク型」と呼び、こういった考え方が増えていくと予測している。

一つの例として、SaaS、IaaS環境におけるクラウドセキュリティを考えてみよう。

たとえば、クラウド上にある情報資産を守るための仕組みとして、その資産を使う場合に認証を行い、認証されたユーザーがどうやってアプリケーションを起動させてどういったデータを使っているかを、ゲートウェイの部分で監視する。

そして、ポリシー違反があればそこでブロックする。もしシャドーITによってデータの移動といった行為を検知した場合にもブロックする。

万が一マルウェアに感染した場合には、アプリケーションの稼働状況を監視し異常な動作をしている部分についてはそのアプリケーションを止めるといった仕組みだ。

IDCでは、こうしたプラットフォームがDX時代のセキュリティ対策として有効だと考えている。同社の予測では、国内のクラウドセキュリティ市場の規模は2020年には2015年の約3倍の193億円へと急速な拡大を見込んでいる。

(3)DLPを活用したデータセキュリティ

サイバー空間の中において国境は存在しない。しかし、一方で各国各地域によって、異なる法規制が存在する。

特に、EUの一般データ保護規則(EU GDPR)には注意が必要だ。EU GDPRは2018年5月25日に施行が予定されており、拠点がEU圏外にある企業においても、EU圏内の個人テータを扱う限り適用される。

この規則に対応しないとどうなるのか。一つは、罰金が巨額であること。もう一つは、情報漏えいした場合に72時間以内の報告義務が課せられることだ。

一般的な企業がこれを自力でやるのは、はっきり言って難しいだろう。現実的には、EU圏の個人情報の存在を把握する、データのありか、管理者、利用者をレポーティングする機能を持ったサービス、対応可能なシステムを利用することになる。

これが「DLP(Data Loss Prevention)」を活用したデータセキュリティだ。DLPは、オンプレミスのシステムではすでに展開されている。今後、クラウド上でのデータの暗号化、データベースのセキュリティがより重要なポイントになっていく中で、DLPは重要なソリューションとして活用されていくと予測されている。

(4)IoTセキュリティ

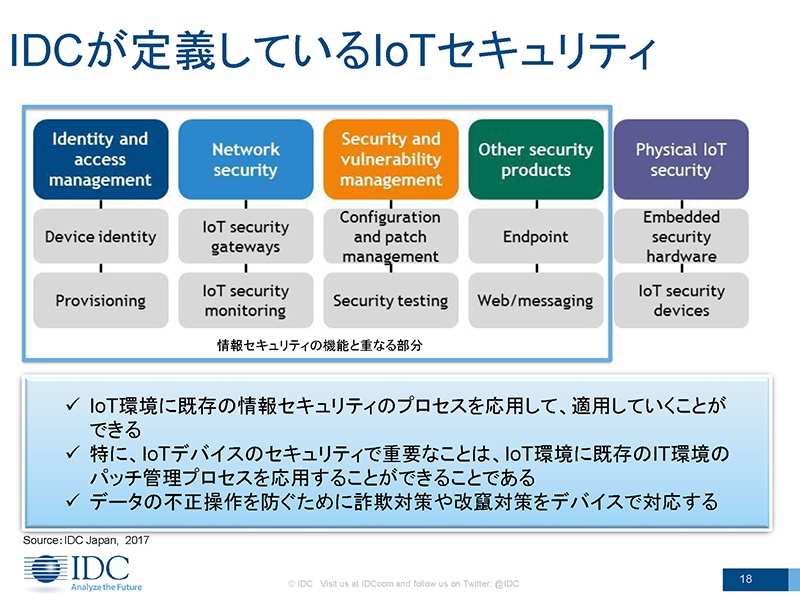

4つ目のIoTのセキュリティは、さまざまなレイヤーに個別でセキュリティ対策が導入されるというよりは、一体となったソリューションとして導入が進んでいくという。

IoTのセキュリティで注意すべきポイントは、エッジデバイスからの個々のデータ単体では重要でなかったものが、相関分析が進められる中でプライバシー侵害に相当するような情報になってしまう場合があるという点だ。

以下の図は、IDCが定義するIoTセキュリティを示したものだ。青枠のところはITセキュリティと重なる部分、これを見るとIoT環境でのセキュリティ対策としてITセキュリティのプロセスを応用することができるということがわかる。

とはいえ、ITセキュリティとIoTセキュリティでは、対処の方法などセキュリティポリシーの適用は変わってくる。セキュリティポリシーを見直して、セキュリティ計画書を改めて考える必要がある。

ITセキュリティとは異なる対策が必要になるのは、たとえばデバイスへのセキュリティ対策だ。

データの不正操作、改ざん、通信の宛先を変更されてしまうといった脅威に対しては、組み込み型のセキュリティソリューションなどを導入してデバイス側への対策が必須となる。この領域は、IoTデバイスのメーカーの対応も求められている。

こうしたIoTセキュリティへの取り組みは、現在世界的にさまざまなところが展開しており、IDCではその規模はおよそ140億ドルと予測している。

【次ページ】セキュリティはITからIoT、さらに「産業特化型」へ

関連タグ

PR

PR

PR