- 2023/10/20 掲載

CASBとはどんな製品か?5分解説、「クラウド活用企業」なら知らないとヤバい理由

連載:デジタル・マーケット・アイ

CASBとは

CASB(Cloud Access Security Broker)とは、IT分野の調査・助言を行うガートナー社が2012年から提唱している概念で、企業が利用する多様なクラウドサービスのセキュリティを一括管理するソリューションを指す。具体的には、企業が利用する複数のクラウドサービスと、それを利用するユーザーとの間に、単一のコントロールポイントを設け、そのコントロールポイントを通じて、ユーザーのクラウドサービスへのアクセスを可視化・制御するソリューションだ。あらゆるクラウドサービスの利用状況を一元的に管理できるようになるため、誰が・いつ・どのクラウドサービスを利用しているのか、そこに不審な挙動はないかを確認することで、不正アクセスや誤操作による情報漏えいを防ぐことができる。

CASBが必要とされる背景

CASBが必要とされるようになった理由の1つとして、企業のDX推進などに伴いクラウドサービスの利用が増えたことや、テレワーク移行により社外から社内のネットワークにアクセスする機会が増えたことなどが関係している。こうした企業のIT環境の変化により、これまで主流であった企業のセキュリティ対策が通用しなくなってきているのだ。従来、企業は社内ネットワークの内側と外側の境界線にファイアウォールなどを設置し、外側からの侵入を防ぐといった考え方に基づく対策をしてきた。しかし、これまで社内ネットワークの内側で管理していたような機密情報の一部がクラウドサービス上で管理されるようになったほか、そうした情報に対して自宅など社外から従業員がアクセスする機会も増え、内側・外側の境界線は曖昧になりセキュリティ対策として有効に機能しなくなってきている。

さらに、これだけクラウドサービスが普及する中で、シャドーITのリスクも高まっている。シャドーITとは、IT部門の管理や承認を経ることなく、社員個人や部署が自己判断によって社内に導入・利用されるアプリケーションなどを指す。シャドーITが問題となる理由は、その存在をIT部門が把握できないため、企業のセキュリティポリシーの対象外になり、不適切なアクセスやデータ漏えいリスクが増大する点にある。

そのほか、AWS S3などのIaaS(Infrastructure as a Service)における誤った設定や運用によりセキュリティリスクが発生する可能性もある。たとえば、AWS(Amazon Web Services)が提供するストレージサービスAWS S3は、データを安全に保存できる一方、このS3バケット(データの保存場所)の設定が公開状態になっていると、誰でもインターネット上からデータにアクセスすることができ、重要データの漏えいにつながりかねない。

こうしたリスクが浮上する中で、クラウドサービスの利用管理とセキュリティリスクの軽減を一元的に行うCASBの導入が求められているのだ。

CASBの基本的な機能

CASBが提供する基本的な機能は、主に以下の4つだ。(1)可視化

CASBは企業が使用しているクラウドサービスやアプリケーションすべてを可視化する機能を持つ。この機能により、シャドーITのリスクを最小限に抑えるとともに、企業全体のクラウド使用状況の一元管理を可能にする。

(2)コンプライアンス

CASBは、データコンプライアンスを遵守するための支援機能も有する。たとえば、特定のデータがどのクラウドサービスでどのように扱われているかを監視し、自社のポリシーに沿った形で適切に扱われているか確認することができる。

(3)データセキュリティ

CASBは、企業がクラウド環境で扱うデータのセキュリティを強化する機能も持つ。具体的には、データの暗号化やマスキング、アクセス権限の設定などの機能を提供することで、重要データのアクセスや持ち出し、改ざんなどの検知し、漏えいのリスクを最小化する。

(4)脅威の検出と制御

CASBは異常なアクセスパターンや危険な行動をリアルタイムで検出し、対処することも可能だ。たとえば、クラウドサービスへの通信内のマルウェアを検知したり、特定のユーザーからの異常なダウンロード行為や不審なログイン試行を検出できる。

これらの機能を通じて、CASBは企業がクラウド環境でデータを安全に扱い、規制を遵守するための支援を提供する。

類似製品とは何が違う? SASE、SWG、DLPと比較

CASBだけでなく、ほかのセキュリティ技術との関係性や違いも把握しておきたい。ここでは、CASBとほかの主要なセキュリティ技術、具体的にはSASEやSWG、DLPとの比較を行い、それぞれの技術がどのような状況や要件に適しているのか、また相互にどのように補完し合うのかについて解説する。- SASEとの違い

一方、CASBはクラウドサービスに関連するセキュリティ機能に特化したソリューションだ。つまり、CASBは、SASEを実現するための一部という位置付けとなる。SASEは、CASBに比べより広範囲のセキュリティ対策を提供し、ユーザーやデバイスがどこにあっても、どのようなネットワークを経由しても、安全にアクセスできる環境を整備してくれる。

- SWGとの違い

具体的には、ユーザーが利用する端末と、Webサイトとのデータの送受信を監視・中継しつつ、社内に適用されているポリシーと照合して危険なサイトへのアクセスを遮断する仕組みだ。

SWGはWebサイトに対するトラフィック全体を監視し、セキュリティ機能を提供する一方、CASBはあくまでクラウドサービスを対象とし、より深いセキュリティを提供する。

- DLPとの違い

機密情報と認定された情報の送信やコピーが検知されると、アラート通知を出したり、その操作をブロックしたりすることで情報の流出を防ぐ。たとえば、個人情報や企業秘密などを従業員が間違ってメールで送信したり、USBメモリに保存したりするのを防ぐことにも役立つ。

DLPは、CASBにおけるデータセキュリティを実現する1つの機能となる。

CASBの主要製品一覧

企業がCASBを効果的に活用するためには、適切なソリューションを選び出してその特性を理解し、適切な導入方法を選択しなければならない。ここでは、主要なCASBプロバイダーの特徴や提供ソリューションを紹介する。現在、複数のCASBプロバイダーが存在するが、それぞれに特徴がある。以下に、CASBの代表的な製品をまとめた。

| ベンダー名 | 主要サービス名 | Gartner Magic Quadrantでのポジション |

| ネットスコープ | Netskope | リーダー |

| ゼットスケーラー | Zscaler Internet Access(ZIA) | リーダー |

| パロアルトネットワークス | Prisma SASE | リーダー |

| シスコ | Cisco Cloudlock | チャレンジャー |

| Skyhigh Security | Skyhigh CASB (旧:McAfee MVISION Cloud) | ビジョナリー |

| Forcepoint | Forcepoint CASB | ビジョナリー |

| Lookout | Lookout Secure Cloud Access | ビジョナリー |

| Broadcom | Symantec CloudSOC | ニッチプレイヤー |

| iboss | iboss cloud platform | ニッチプレイヤー |

| Cloudflare | Cloudflare CASB | ニッチプレイヤー |

| Microsoft | Microsoft Defender for Cloud Apps | - |

これらのプロバイダーは、それぞれが異なる特性と強みを持っている。選定時には、自社の要件とニーズに応じて適切なプロバイダーを選ぶことが重要だ。

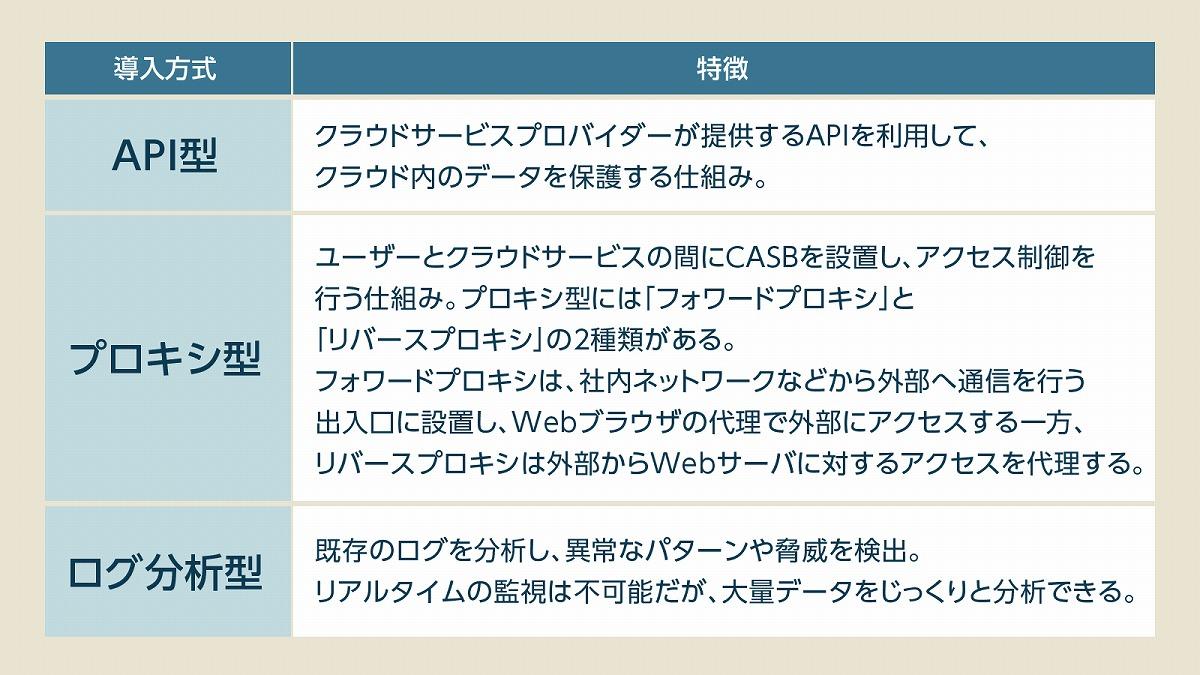

代表的なCASBの導入方式

CASBの導入には、主にAPI型、インライン型、ログ分析型の3つの方式がある。これらの方式は、それぞれに特性とメリットが異なることから、企業のIT環境やセキュリティ要件、リソースなどによって、どの方式が最適かも異なる。複数の方式をサポートしている製品もあるが、機能を有効にした分だけライセンス料金は高くなってしまう。そのため、現状のIT環境と目的を正確に理解し、最適なCASBの導入方式を選ぶことが重要だ。

CASB製品を選定する際のポイント

CASB製品を選定する際には、まず企業のニーズとリソースを把握しよう。どのクラウドサービスを使用しているか、どのようなセキュリティ要件があるか、運用にどれくらいのリソースを割けるかなど、自社の状況を踏まえた選択をすることが重要だ。また、CASB製品を選定する際には、以下の5つのポイントを確認したい。(1)対応クラウドサービス

選定するCASBが、組織で使用されているクラウドサービスをサポートしているかは重要な判断基準だ。特定のサービスに特化した製品もあれば、多種多様なクラウドサービスに対応した製品も存在する。

(2)提供機能

必要とするセキュリティ機能をすべてカバーしているかも確認しよう。これには、データ保護や脅威検出と対応、アクセス管理、可視化、コンプライアンスといった機能が含まれる。

(3)スケーラビリティ

組織の成長や事業の展開に伴い、クラウドサービスの使用状況や量が増えていくことを想定し、スケールする能力を持った製品であることを確認することも重要だ。

(4)使いやすさとサポート

製品は直感的に操作でき、必要に応じて適切なサポートが受けられるかどうかも比較検討のポイントとなる。

(5)価格とROI

製品の価格とそれによって得られるROI(リターン・オン・インベストメント)を比較検討することも重要な選定材料である。導入には初期コストだけでなく、維持管理や運用コストも考慮に入れよう。

これらのポイントを押さえつつ、自組織のビジネスニーズやセキュリティ要件に最適なCASB製品を選択したい。

なお、CASBを導入する際には、適切な導入計画を立て、運用時の管理体制を整えることが重要だ。また、ベンダーからのサポートやアップデートの対応など、製品のライフサイクル全体を考慮に入れることも必要である。

ここまで、クラウドセキュリティの強化に重要な役割を果たすCASBについて詳しく解説した。CASBは、クラウドサービスの可視化やコンプライアンスの確保、データセキュリティの強化、脅威の検出と制御といった幅広い機能を提供するソリューションである。現代のクラウドファーストなビジネス環境においては、必須となる存在だ。

しかし、最終的にどのソリューションが最適かは、自社が抱える具体的なセキュリティリスクを精査し、ビジネスニーズやコンプライアンス要件、リソースなどを総合的に考慮して決定する必要がある。これからの時代、企業は自身のデジタル資産を守るために、さまざまなセキュリティリスクとどのように向き合い、どのようなセキュリティ対策を講じるべきか、真剣に考え続ける必要があるだろう。

関連タグ

PR

PR

PR