- 会員限定

- 2022/09/13 掲載

IAM(IDアクセス管理)をガートナーがわかりやすく解説、導入手順と活用ツール

セキュリティ部門主導のIAMの利用は失敗する?

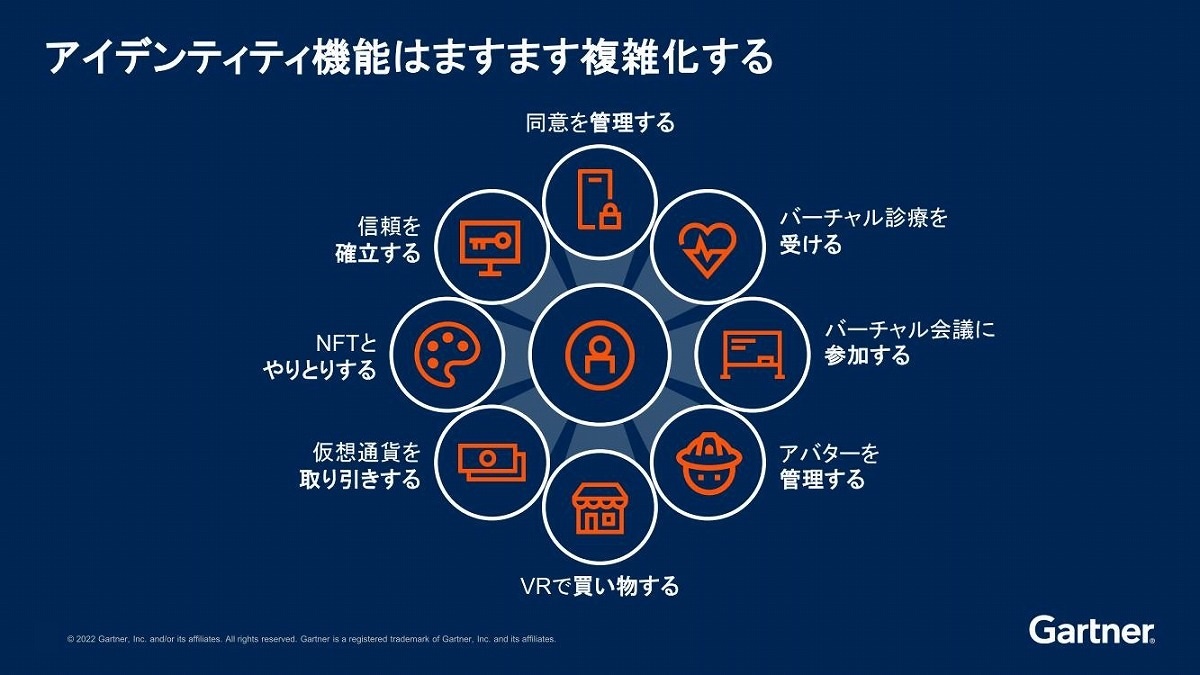

新型コロナ禍を経て、人の消費活動はオンライン化が一気に進んだ。多くの企業でデジタル化が進む中、ID機能はますます複雑化している。こうした中で顕在化している課題が、セキュリティとユーザビリティをいかにバランスさせるかだ。両者はトレードオフの関係にあり、一方を優先すれば、もう一方は当然損なわれてしまう。

その中で利用が広がるセキュリティ対策が、IDによりユーザーを認証(確認)し、アクセス権限の認可(付与)を集約して行う「IAM(Identity and Access Management)」だ。

IDには、端末の種類やアクセス元の場所、時間などの多様な情報も紐づけられ、ユーザー認証の厳格化に大きく貢献する。それらによる、ユーザーの手を煩わせないシステムへのアクセス認可によりユーザーの利便性も確実に高められる。

しかし、「現状のIAMの使い方には問題点も散見されます」と訴えるのはガートナーのエンリケ・テシェイラ氏だ。

「IAMの利用を主導する組織は、大半の企業でセキュリティ部門です。あなたの企業でも同様なら、ビジネス部門が主導するよう一刻も早く見直すべきでしょう。さもなければIAMが後付けで整備され、かつ、ID管理の厳格さが優先されることで、ユーザーとビジネス部門の双方にとって極めて使いにくい代物になる可能性が高いのです」(テシェイラ氏)

IAMの導入は「人中心」で進める

「人中心」。これが、テシェイラ氏が推奨するIAM導入のアプローチだ。そこでは、ビジネスの目的である顧客本位のサービス拡充と同時に、納得できるセキュリティ強度──その時々のセキュリティ部門の判断による、システムの重要性に見合わない認証強度での、無駄な認証手続きが不要なセキュリティ──による顧客満足度の向上に取り組む。

「オンライン利用が当たり前になるこれからの時代、タッチポイントの一連の体験が顧客満足度を左右します。使い勝手の悪い企業から顧客が去っていくのは当然の話です」(テシェイラ氏)

IAMは認証強度を柔軟に設定できる点で、顧客満足度の向上に大いに役立つという。すでに述べた通り、アクセス時間や生体認証などの多様な識別情報を、アイデア次第で自由に活用できる。

「必要な情報が得られない場合には追加認証により対応できます。金融取引での口座へのアクセスや振替時に強度を変えても顧客は不満に感じないはずです。顧客目線でのサービスごとの適切な強度設定もIAMの魅力です」(テシェイラ氏)

従来のIAMの“非効率”を解決する「ポータブルデジタルID」

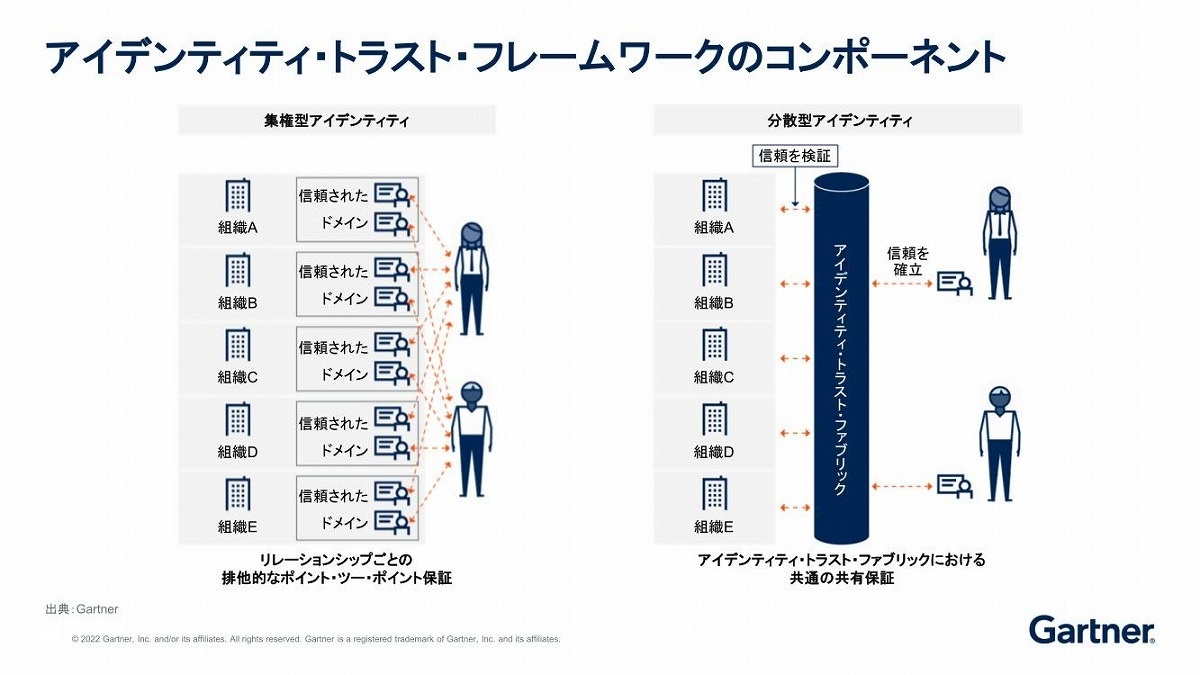

もっとも、従来からのIAMは企業ごとの認証基盤の整備と認証データ管理を求める点で、総体としてみると極めて“非効率”だったという。その解消策としてテシェイラ氏が提示したのが、大手SNSなどですでに利用され始めた、同一の識別情報を複数企業/サービスで使い回す「ポータブルデジタルID」である。

そして、そこでのユーザー認証を将来的に一元的に担う存在として紹介したのが、安全かつコンポーザブルで、分散型かつ、相互運用可能な認証基盤とガートナーが位置づける「アイデンティティ・ファブリック」だ。

テシェイラ氏によると、アイデンティティ・ファブリックは従来からのSAML認証を拡張させたものと考えれば理解しやすいという。

SAML認証ではIDプロバイダーがSSOのための認証情報を提供し、サービスプロバイダーごとに認証を実施してきた。

対して、将来的なIAMではアイデンティティ・ファブリックがアクセス時のユーザーの本人性の確認を一元的に担い、そこでの過去のアクセス履歴などを基に各サービスが信頼性を検証し、サービスプロバイダーにまたがる認証を実現するという。

「たとえばアイデンティティ・ファブリックを介して銀行の税金振込サービスにアクセスします。この段階でのユーザーの信頼性は、その銀行において検証されており、それらを基に、別のサービスでもアクセスを認めるかどうかを判断するという具合です」(テシェイラ氏)

【次ページ】IAMの進化に向けた“4つ”の課題

関連タグ

PR

PR

PR