- 会員限定

- 2016/08/30 掲載

セキュリティ専任者不在の西鉄グループが、なぜサンドボックスを自前運用できたのか

グループ全体のセキュリティを向上させる3つの取り組み

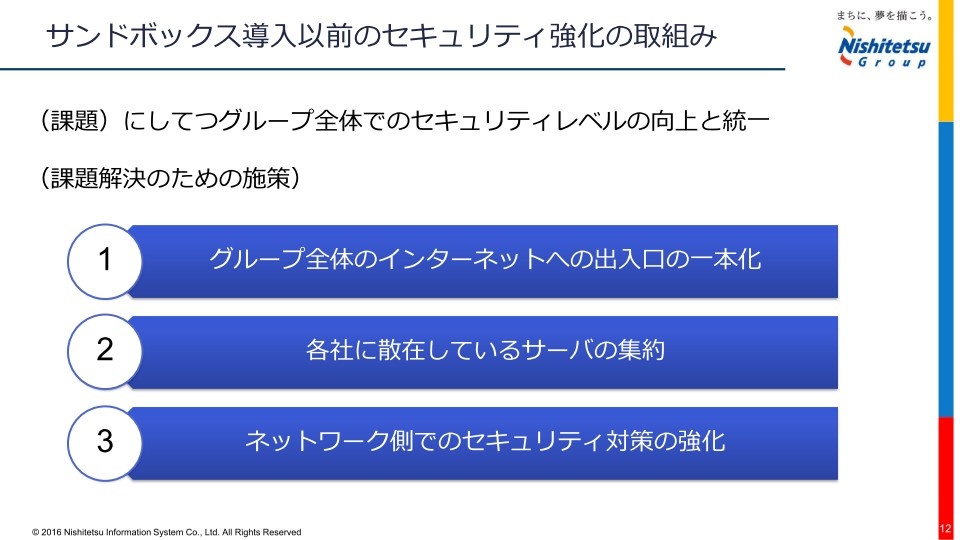

80社以上のグループ企業を抱える西日本鉄道では、サンドボックスの導入以前、グループ全体のセキュリティレベルを向上させるために3つの取り組みを行ってきた。

「ガートナー セキュリティ&リスク・マネジメントサミット2016」で登壇した西鉄情報システム ITサービス本部 部長の三宅秀明氏は、具体的な施策を次のように説明する。

「まずグループ全体のインターネットへの出入口を一本化すること、次にグループ各社に散在しているサーバを集約すること、そしてネットワーク側のセキュリティ対策を強化することだ」

このうちインターネットへの出入口の一本化とサーバの集約は、同時に実施した。

「以前はグループ全体で見た時にインターネットへの接続点が複数あり、各社ごとにセキュリティ対策は実施していたが、やはりレベル感が異なっていた。そこでグループ各社のサーバを新設するデータセンターに集約し、インターネットにはこのデータセンターからしかアクセスできないようにした」

福岡では2005年に最大震度6弱の福岡県西方沖地震が発生し、実は当時のデータセンターのビルが被害の大きかった警固断層のほぼ真上に建っていたという。その教訓から重要なデータを保有するデータセンターを別の場所に新設する計画が持ち上がり、そのタイミングでインターネットへの出入口の一本化とサーバの集約を実現したのだ。

次にネットワーク側でのセキュリテ対策の強化についてだが、以前のデータセンターでもファイアウォールやIDS(侵入検知システム)といった機器を導入するなどのセキュリティ対策は取っていたが、データセンターを介さずに直接インターネットに接続している企業もあった。

「そこで新しいデータセンターに移るタイミングでファイアウォールやIDSの一本化を図り、データセンターの中に置くサーバについては、すべてこれらの機器の配下に設置するようにした。さらにグループのネットワークに接続する端末には、グループ標準のウイルス対策ソフトやログ管理ソフトを入れなければ繋がせないという方針を立て、全体のセキュリティを高めていった。この3つの施策によってセキュリティレベルは揃い、向上したが、もう1つ、セキュリティ対策を1か所で行うことで、対策にかかるコストを圧縮できたというメリットもある」

Webサイトが改ざんされるインシデントが発生

こうしてグループ全体のセキュリティ強化を実現した西鉄グループだが、三宅氏は「ただ既知の攻撃に対応する対策しか、まだ実現できていなかった」とさらなる対策の必要性を感じていたことを明らかにする。「新しいインシデントが発生するたびに、現状の対策のままでいいのか、ファイアウォールやIDSだけで守り切ることができるのか、という思いをずっと抱えていた。さらにもう1つ、IDSを導入していたが設置しているだけで、その運用にまで手が回っていないという課題もあった」

グループでは専任のセキュリティ担当者を置いておらず、IDSから出力される大量のログを誰かが兼務でチェックすることもできなかった。そこでゴールデンウィークや9月11日など、何らかの攻撃が予想される時だけメンバーを集めて監視する、という状況だったという。

「外部のサービスを利用すればログの監視も担保できることは分かっていたが、当時はセキュリティに対するコストの考え方が非常に厳しく、外部に委託するまでには至っていなかった」

西鉄グループではそんな状況がしばらく続いていたが、世の中では2006年頃から標的型攻撃が報告され始め、2011年後半からは大きな事件が発生するようになった。

「そこで色々なセキュリティベンダーのセミナーにも参加するなどして、標的型攻撃の情報収集を開始した。その過程で、やはりファイアウォールやIDSといった機器だけでは、こうした攻撃には対応できないことがよく分かった。今後別の対策を取らなければならないことを再認識した」

そこで2012年、まずはグループのネットワーク内を調査するために、製品の評価も兼ねてサンドボックスを設置、わずかではあったが未知のマルウェアを検知した。

「この結果を受けて、やはりサンドボックスは今後重要な製品なので導入する必要があると思っていた矢先、2013年7月に西鉄グループのWebサイトが改ざんされるというインシデントが発生した」

利用していたCMS(コンテンツマネジメントシステム)の脆弱性を突かれてWebサイトが改ざんされ、ページを閲覧したユーザーが、マルウェアが埋め込まれた別のサイトに飛ばされるという事態が起こったのだ。

「それも我々自身で気付いたのではなく、福岡県警から指摘されて感染していることが分かった。発見が早かったために大事には至らなかったが、今後同様の事象が発生する可能性は十分にある。一刻も速い対策が必要だと痛感した」

【次ページ】3つの理由から、サンドボックスの自前運用を決定

関連タグ

関連コンテンツ

PR

PR

PR