- 会員限定

- 2022/12/21 掲載

金融庁の要求レベルは? 自行管理が求められる「ログ・脆弱性・サイバー攻撃」

大野博堂の金融最前線(56)

93年早稲田大学卒後、NTTデータ通信(現NTTデータ)入社。金融派生商品のプライシングシステムの企画などに従事。大蔵省大臣官房総合政策課でマクロ経済分析を担当した後、2006年からNTTデータ経営研究所。経営コンサルタントとして金融政策の調査・分析に従事するほか、自治体の政策アドバイザーを務めるなど、地域公共政策も担う。著書に「金融システム監査の要点」(経済法令研究会)「金融機関のためのサイバーセキュリティとBCPの実務」「AIが変える2025年の銀行業務」など。飯能信用金庫非常勤監事。東京科学大学CUMOTサイバーセキュリティ経営戦略コース講師。宮崎県都城市市政活性化アドバイザー。

「監査証跡(ログ)の管理」は少なくとも「1年程度」必要

14項目、計42問から構成される日本のサイバーセキュリティ・セルフアセスメントツールについて、前回に引き続き、「監査証跡(ログ)管理」「システムの脆弱性に関する管理・対応」「サイバー攻撃に関する技術的な対策」について詳しく解説することにしよう。- ◆「サイバーセキュリティに関する経営層の関与」

- ◆「サイバーセキュリティに関するリスクの把握と対応」

- ◆「サイバーセキュリティに関する監査」

- ◆「サイバーセキュリティに関する教育・訓練」

- ◆「新たなデジタル技術の評価」

- ◆「資産管理」

- ◆「アクセス管理」

- ◆「データ保護」

- ◆「監査証跡(ログ)の管理」

- ◆「システムの脆弱性に関する管理・対応」

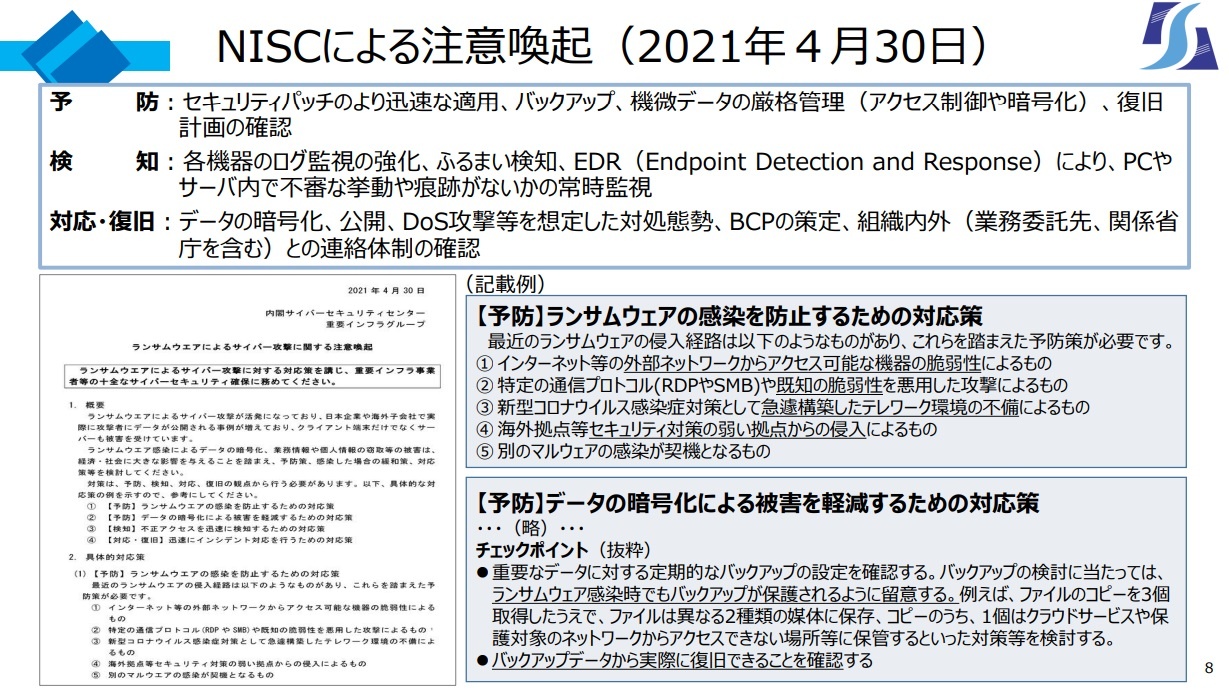

- ◆「サイバー攻撃に関する技術的な対策」

- ◆「サイバーインシデントの検知」

- ◆「サイバーインシデント対応・業務復旧の態勢」

- ◆「サードパーティ等の管理」

ログの管理を問う設問はわずか1つにとどまる。「重要なシステムの監査証跡(ログ)について規定されているものを選択せよ」である。ここでは対象として以下の4つが挙げられている。

- (1)システムの監査証跡(ログ)について規定されていることはない

- (2)ログの保管期間についての定めがある

- (3)ログの無断改変・削除を禁止する定めがある

- (4)定期的にログを確認し不正がないかを確認する定めがある

設問の趣旨から「(1)」を「はい」として回答するのは問題外であることが容易に理解されよう。その上で(1)から(4)の背景を探ることにする。まず(1)は、そもそも金融機関として、内部生成される情報システムのトラフィックの重要性を認識していない可能性がある。

通常と異なるトラフィックが生じた場合、違和感から調査を開始するのが通例であるが、そもそもログを残していなければ事後の検証のしようがないわけだ。そのため、内外からの不正侵入や痕跡を察知したり事後に検証をしたりする上では、重要と思われる情報システムにおけるアクセスログは管理対象として定義しておかねばならない。

その上で(2)の趣旨であるが、もちろん、無制限にログを管理するなどカネとハードウェア資源の無駄にほかならないため、一定の保管期限を定義することとなる。その際、過去の不正侵入事案などを勘案すれば、話題となった暗号資産交換業での大規模な暗号資産不正流出等においては、敵は少なくとも半年間に亘って金融機関の情報システムへの侵入を試みていたであろうことが知られている。つまり事例からは最低半年間はログ管理が必要だということになる。

ただし、侵入経路は外部からとは限らない。内部者の手引きなども想定する必要があるわけだ。そこで、こうした内部犯行のリスクなども勘案すれば、1年程度は少なくともログとして管理することが推奨されることだろう。

いずれにしても、ログは犯罪の証拠としても有用であることから、警察への告発に際しても提出を要請される重要な対象物であることを念頭に置く必要がある。残る(3)(4)については、(1)(2)とセットで定義されるもので、ログを保管対象として定めた場合の必須項目であるので留意願いたい。とりわけ(3)は内部者の手引きによる犯行を抑止するためにも欠かせないのだ。

【次ページ】「システムの脆弱性に関する管理・対応」の考え方

メガバンク・都銀のおすすめコンテンツ

メガバンク・都銀の関連コンテンツ

PR

PR

PR