ランサムウェア被害で露呈する「バックアップがあるから安心」という落とし穴

- ありがとうございます!

- いいね!した記事一覧をみる

攻撃の標的はクラウドへ移るが、侵害の中心には常に「ID」

ランサムウェアの最も典型的な例として、「従業員のPC上のファイルが暗号化されてしまう」というイメージを持つ人も多いだろう。しかし近年では、「被害対象がオンプレミスからクラウド、とりわけIaaSやSaaSに拡大してきています」と矢吹氏は指摘する。

SaaSへの攻撃では、データを暗号化して使用不能にするのでなくデータ削除が多いという。正規ユーザーになりすまして侵入し、高い権限で組織のデータをまるごと消去した上で、「データを返してほしければ身代金を」と要求してくる手口だ。

「もちろん、オンプレミスでもクラウドでも、攻撃者が脆弱性を突いてIDを乗っ取り、その権限を昇格させて横展開するというアプローチは変わりません。IDが侵害されて正規ユーザーとして振る舞われてしまっては、いくらインフラレベルでセキュリティが強固なSaaSでも意味がなくなります。最近はAIが攻撃のスピードと質を大幅に強化・加速させており、IDを窃取する手口も巧妙化しています」(矢吹氏)

執行役員

営業本部 本部長

矢吹 洋介氏

防御・検知への過信から脱却せよ

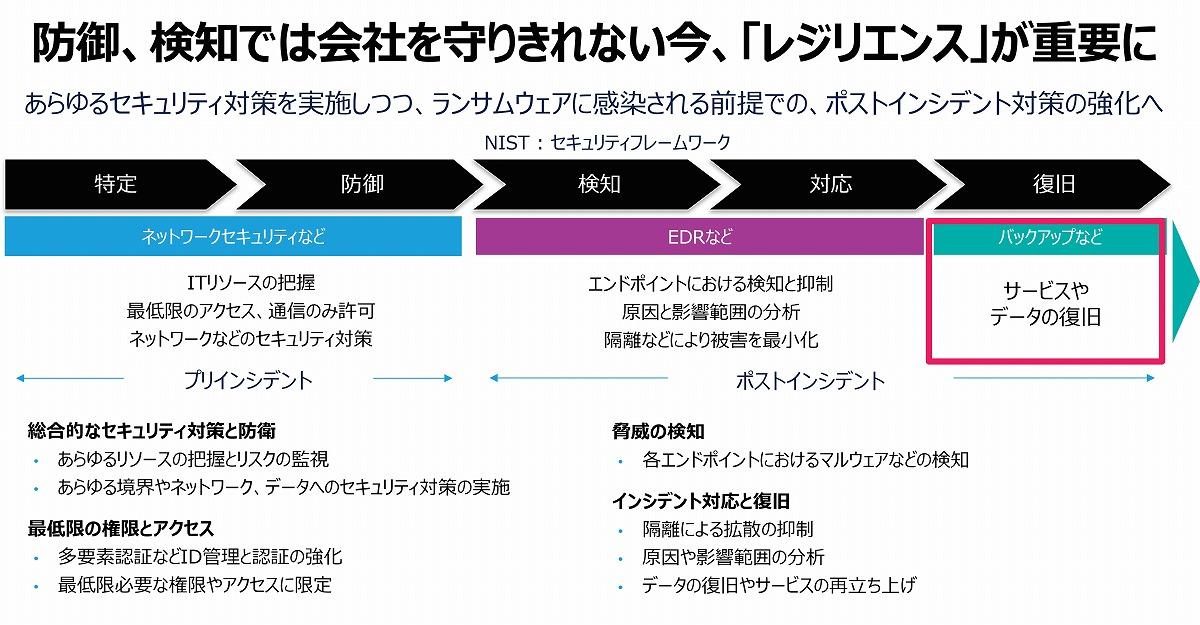

1つ目は、防御・検知への過信だ。セキュリティの基本としてよく言及されるNIST サイバーセキュリティフレームワークでは、事前対策として「特定・防御」、事後対策として「検知・対応・復旧」による管理策を示している。

「防御・検知に優れたツールを入れていたはずの大企業でも、ランサムウェアにより長期間の業務停止を余儀なくされる被害が相次いでいます。この現実を踏まえ、システムへの侵入を前提としたレジリエンスの重要性を認識した対策を講じなければなりません」と矢吹氏は語る。

バックアップがあっても「復旧できない」という現実

実際に、警察庁の「令和6年上半期におけるサイバー空間をめぐる脅威の情勢について」によると、バックアップを取っていた企業のうち約75%がバックアップデータから復旧できなかったという。その要因の1つが近年のランサムウェア攻撃はネットワークに侵入すると、真っ先にバックアップを壊しにかかるためだ。バックアップを破壊できればインシデントを長期化させ、攻撃者は身代金の支払い圧力を高めることができる。

では、なぜ多くの企業のバックアップは攻撃に対して脆弱なのか。矢吹氏は技術的な問題点を指摘する。

「第一に、従来の一般的なバックアップソフトウェアはWindowsやLinuxといった汎用OSの上にインストールされています。つまり、OSの管理者権限を持つアカウントが侵害されれば、バックアップデータも簡単に壊されてしまうのです。第二に、バックアップソフトウェアで取得したデータは、汎用ストレージにNFSやSMBといったオープンなプロトコルで格納されるのが一般的です。ひとたびファイアウォールの内側に入られると、ストレージのデータに容易にアクセスされ、暗号化や削除などの操作が非常に簡単に行えてしまうのです」(矢吹氏)

仮にバックアップデータが部分的に生き残っていたとしても、それを本番環境には簡単に戻せないという事情もある。その理由として、「一見壊れていないように見えるバックアップも、実はそこにマルウェアが潜んでいて、そのまま戻すと感染が始まり二次災害を起こすことがあるためです」と矢吹氏は説明する。

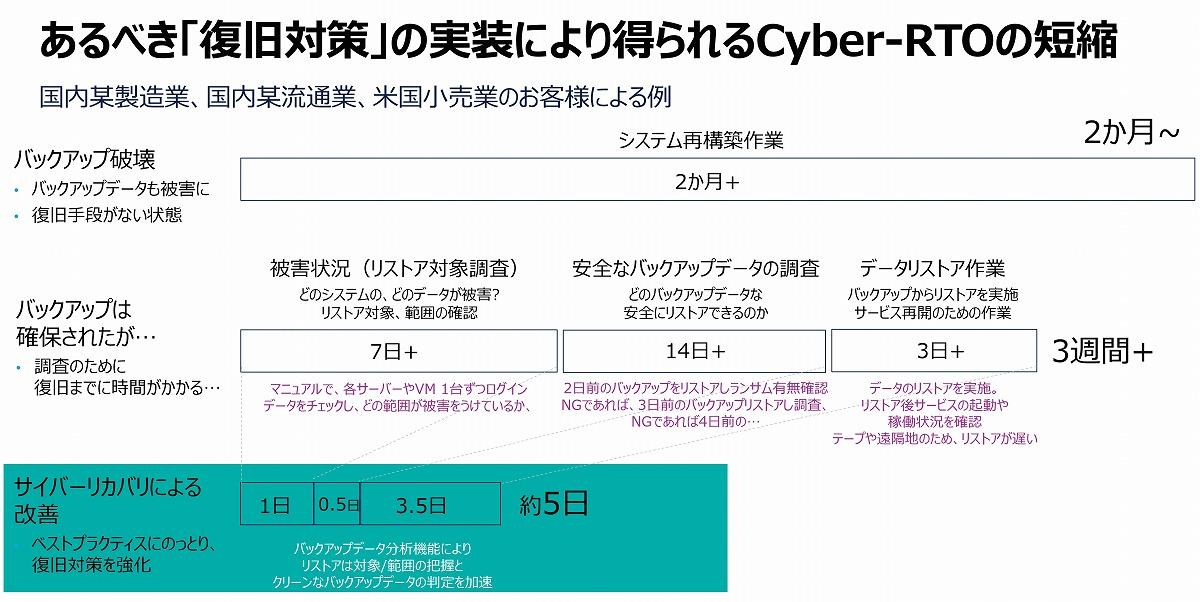

つまり企業は、復旧の際にバックアップの中身が侵害されていないという確証を得るため、1つひとつフォレンジック調査を実施する必要がある。この工程がRTO(Recovery Time Objective:目標復旧時間)を大幅に延ばす原因となり、ビジネスが復旧できずに工場の生産停止などの悪影響につながっていく。

ID対策を軽視するとADが壊され企業活動が止まる

「多くのCIOやセキュリティ責任者と会話してきましたが、サーバーやエンドポイントの対策はできていても、IDはまだ十分に対策できていないという声が非常に多いのが実態です。攻撃者は、AD(Active Directory)やEntra IDなど業務の中核となる認証基盤を狙うことで企業活動を滞らせ、身代金支払いの圧力を一気に高められるのです」(矢吹氏)

もしADがランサムウェア攻撃によって破壊されてしまった場合、バックアップがなければ一から再構築しなければならず、かなりの工数を要する。より深刻なのが、買収を重ねて大きくなった企業だ。ADが多層構造で複雑化しているケースが多く、その場合の復旧はさらに時間がかかってしまう。

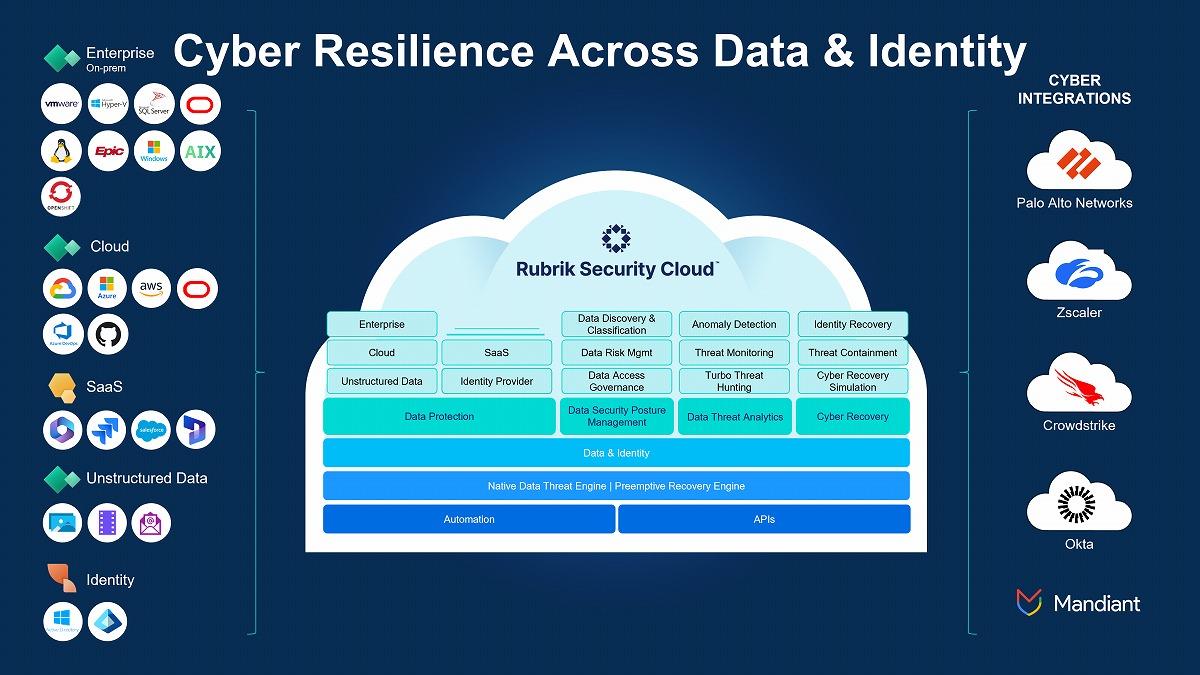

サイバー攻撃による改ざんが困難な独自のアーキテクチャ

これを支える技術的な特徴としてまず言及したいのが、「改ざんや乗っ取り」への耐性である。Rubrikはソフトとハードが一体となったアプライアンスとしてデータバックアップの仕組みを提供するが、オープンなプロトコルを排除しながら、外部からのデータへの直接アクセスを防ぐ構造となっているため、万が一ネットワークに侵入されたとしても、バックアップデータへ到達しにくいという特徴がある。

さらに、Rubrikが特許を持つ「イミュータブルファイルシステム」がデータを保護する。これは、一度書き込まれたデータに対して一切の変更、暗号化、削除ができない「追記型」のファイルシステムで、ネイティブ機能として提供されている。

Rubrikは汎用OSではなくLinuxをベースに開発された独自OS上で稼働するため、一般的なマルウェアは実行できず、権限を奪われることもない。この他にも矢吹氏は、「内部犯行を防ぐための仕組みとして、『クォーラム認証』を導入しています。これは、不正な変更を試みても、他の人の承認が得られなければ実行できないようにするものです」と説明する。

RTO(目標復旧時間)を1/10へと大幅に短縮可能

実際のリストアも容易に実行できる仕組みを提供している。事前に定義した手順に基づいて復旧プロセスを自動化し、人為的ミスを排した迅速な復旧を支援する。もちろん、有事の際の慌ただしい中では自社だけで迅速な対応が難しいという場合もあるだろう。そこでRubrikでは、専門スタッフによるRRTチーム(Ransomware Response Team)が24時間365日、バックアップデータを正確かつ迅速に復元できるよう支援する。これも他社には見られないRubrikの特色あるサービスだ。

「オンプレミス、IaaS、SaaS、そしてIDまでを単一コンソールで統合管理できる点もRubrikの強みです。運用面での負担を軽くし、複数コンソールを覚える必要がないため教育コストも抑えられます。RubrikはIDも保護対象に含んでおり、複雑化したADとEntra IDを含めたリストアができるのも大きな特徴だと自負しています」(矢吹氏)

経営課題として「サイバーリカバリ」戦略を立案し行動を

「ランサムウェア被害は、もはや対岸の火事ではありません。まずは、攻撃を受けた場合にどの程度の損失が発生するのかを試算し、自社のデータ保護環境を棚卸しすることが第一歩です。そこからレジリエンスが不足している領域を明確にし、ROIを考慮した投資判断につなげていただきたいと思います」と矢吹氏は強調する。

Rubrikでは、こうした取り組みにおいて投資対効果の算出も含めて伴走支援し、多くのCIOに対して納得感のある提案を行っている。最後に矢吹氏は、「レジリエンスの重要性を体感できるワークショップを実施しており、個社開催も可能ですのでぜひご活用ください」と結んだ。

https://www.rubrik.com/ja