「アカウントが漏えいしている前提」で情報資産を守るセキュリティ対策

- ありがとうございます!

- いいね!した記事一覧をみる

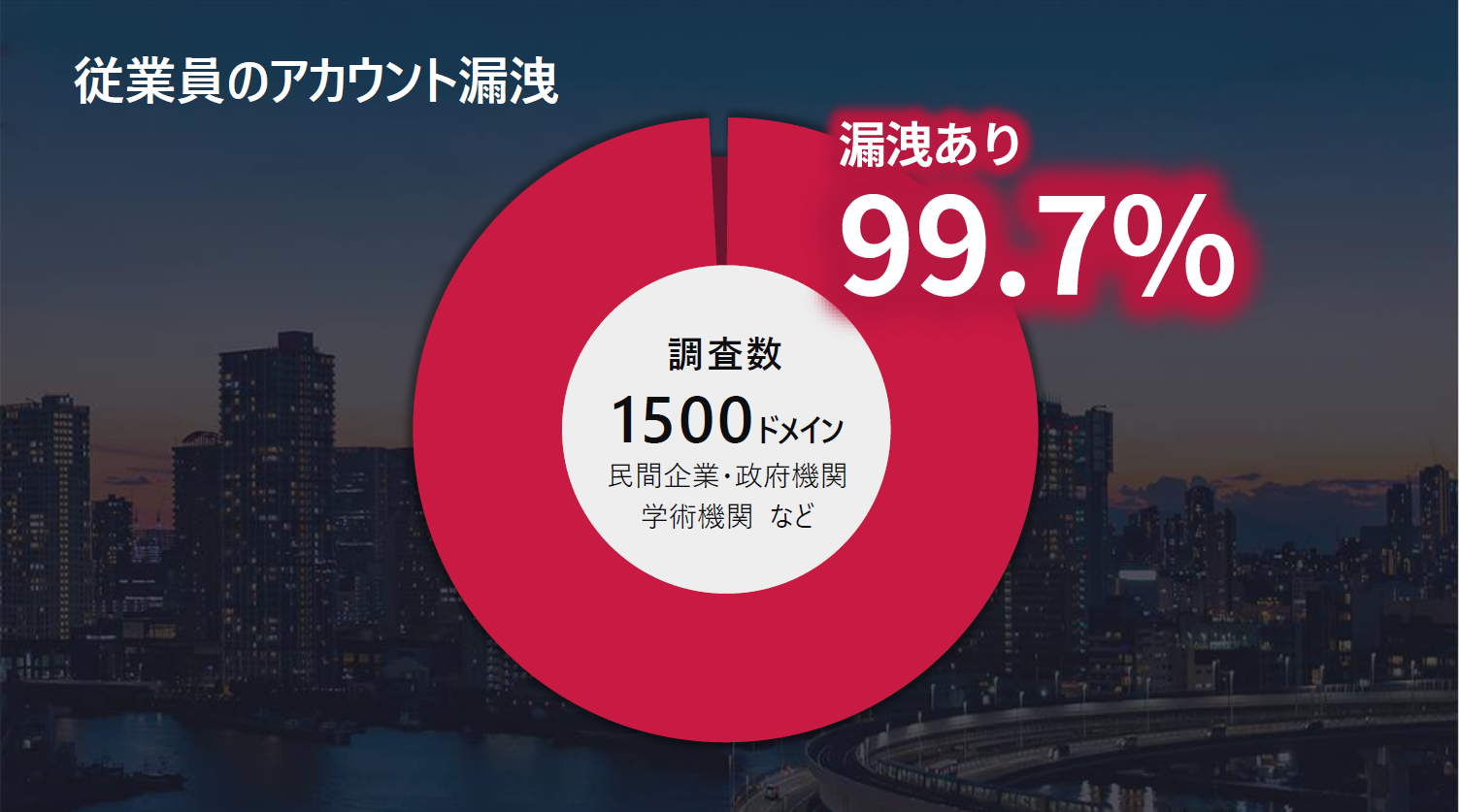

99.7%の企業でアカウント情報が漏えいしている現実

IDとパスワードの組み合わせ、つまり「アカウント」は、システムの利用者が正しいユーザーであることを担保する情報だ。ところが、あるセキュリティ企業が、民間企業や政府機関など1500のドメインを調査したところ、99.7%でアカウントの漏えいが確認されたという。いうまでもないが、攻撃者にアカウントが漏れたらシステムを勝手に利用される。アカウントの権限によっては、企業の機密情報にも自由にアクセスできる。99.7%という数字は、もはやIDとパスワードでは機密情報を守れないことを意味している。

そこで必要になるのが、パスワードに頼ることなく認証を強化する仕組みだ。その1つがログイン毎に異なるコードを発行するSMS認証やワンタイムパスワード認証だ。ログイン時にユーザーのスマートフォンに送った認証コードや、スマートフォンのアプリで発行されたワンタイムパスワードを入力させて、二つ目の認証要素として利用する仕組みである。非常に有効ではあるが、完全ではない。現実にフィッシングによって突破されるケースが起きている。

攻撃者はアカウント確認などを装った偽サイトを作り、そこにユーザーを誘導してIDとパスワードを窃取する。窃取したIDとパスワードを攻撃者が正規サイトに入力すると、ユーザーのスマートフォンに認証コードが送られる。ユーザーがその認証コードを偽サイトに入力すると、攻撃者がそれも窃取し、正規サイトにログインするのである。

IDとパスワードは漏れている。生体認証やワンタイムパスワードも完全ではない。この厳しい環境下で、企業はどうやって自らの情報資産を守ればよいのだろうか。

今すぐビジネス+IT会員に

ご登録ください。

すべて無料!今日から使える、

仕事に役立つ情報満載!

-

ここでしか見られない

2万本超のオリジナル記事・動画・資料が見放題!

-

完全無料

登録料・月額料なし、完全無料で使い放題!

-

トレンドを聞いて学ぶ

年間1000本超の厳選セミナーに参加し放題!

-

興味関心のみ厳選

トピック(タグ)をフォローして自動収集!