製造業が狙われる? 完全崩壊した「安全神話」、いま必要なセキュリティ対策とは

- ありがとうございます!

- いいね!した記事一覧をみる

これまでの常識が通用しなくなった製造業の現実

2021年5月、米石油パイプライン大手コロニアル・パイプラインがランサムウェアによるサイバー攻撃を受け、操業を一時停止した。その影響は空港や米軍にもおよび、ある報道によれば、問題解決を優先するため、同社は犯人グループに440万ドル(約4億8000万円)の身代金を支払ったとされる。ランサムウェアの被害は日本でも起きている。最近では2020年6月、自動車会社が攻撃を受け、工場からの出荷が停止する事態に陥ったことは記憶に新しい。

このような工場を持つ製造業や電気・ガス・水道などのインフラ企業を狙ったサイバー攻撃が、最近被害を受けている印象が強い。それは、各種セキュリティ調査機関のレポートでも裏付けられている。

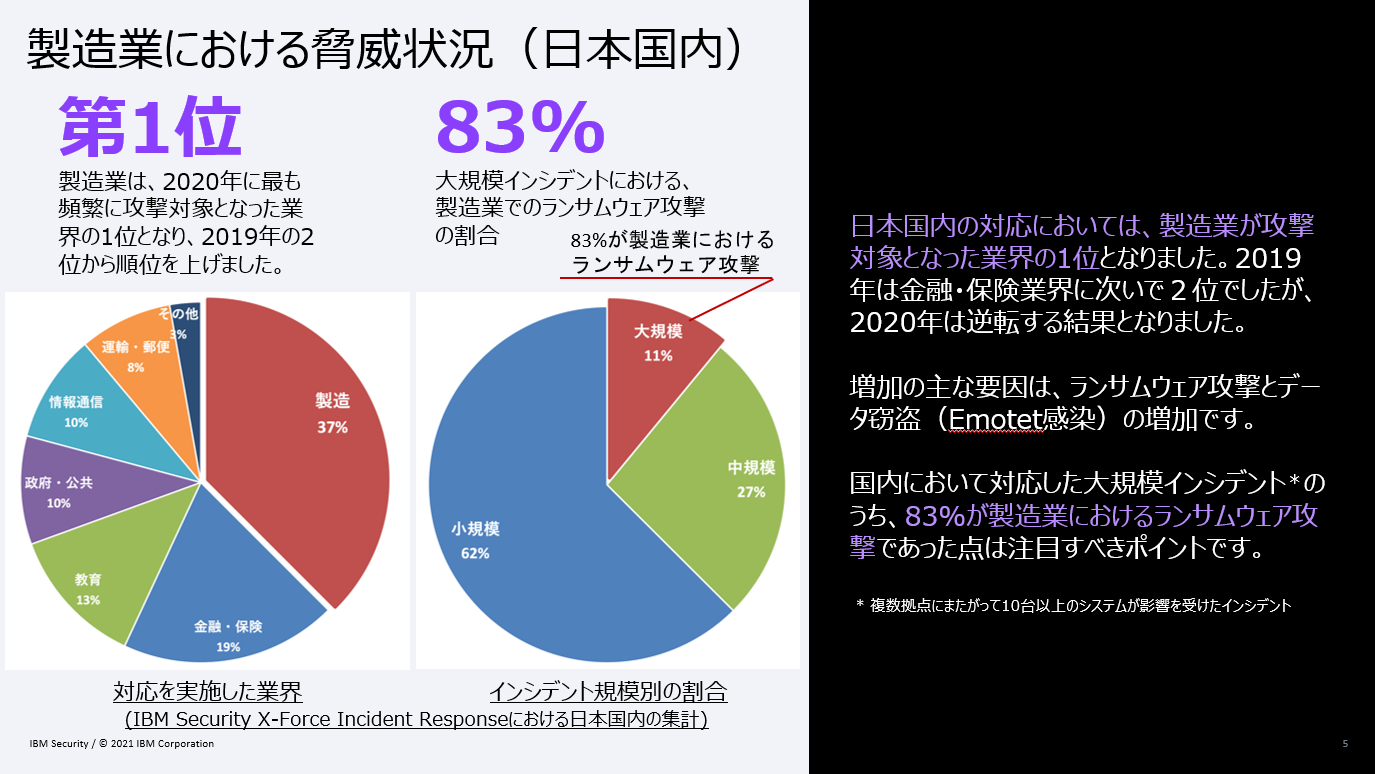

たとえば、IBMのセキュリティ研究機関であるX-Forceがまとめた「X-Force脅威インテリジェンス・インデックス2021」では、最も攻撃対象となった業界として、製造業は8位から2位にに急伸している(2019年8.1%→2020年17.7%)。さらに国内に限れば、製造業は37%と金融・保険の19%を抑えて第1位となっているのである。

なぜ近年、製造業はこれほどまでサイバー攻撃に晒されているのだろうか。

崩壊した制御システムの安全神話、その背景にあるものとは?

もともと製造業では、工場の製造機械等を制御する産業用制御システム(ICS:Industrial Control System)について、次のような“常識”が広く共有されていた。制御システムはインターネットにつながっていないので、セキュリティ対策は必要ない

しかし、この常識はもはや通用しなくなりつつある。背景にあるのがデジタルトランスフォーメーション(DX)だ。現在、多くの企業がDXに取り組んでいるが、製造業も例外ではない。スマートファクトリーやエッジコンピューティングが注目され、直接的・間接的に工場とインターネットとがつながろうとしている。その結果、起きているのがOTとITの接近だ。

OTとは「Operational Technology」の略で、工場における製造装置などを制御する技術を指す。一方のITは、言うまでもなく「Information Technology」であり、オフィス業務を初めとするさまざまなビジネスの情報処理を支えている技術だ。

製造業が狙われている背景には「OT環境とIT環境の境界が曖昧になっていることがある」と指摘するのが、日本アイ・ビー・エム セキュリティー事業本部 コンサルティング&システムインテグレーション Associate Partner 山下 慶子氏である。

セキュリティー事業本部

コンサルティング&システムインテグレーション Associate Partner

山下 慶子氏

もともと「セキュリティ対策は必要ない」といわれていたのがOTの世界だ。それがITの世界とつながれば、当然、OTの世界にITの脅威が流れ込む。そこで注目すべきポイントが、「ITからOTへの通信経路の存在」と「OT領域における汎用OSの普及」である。

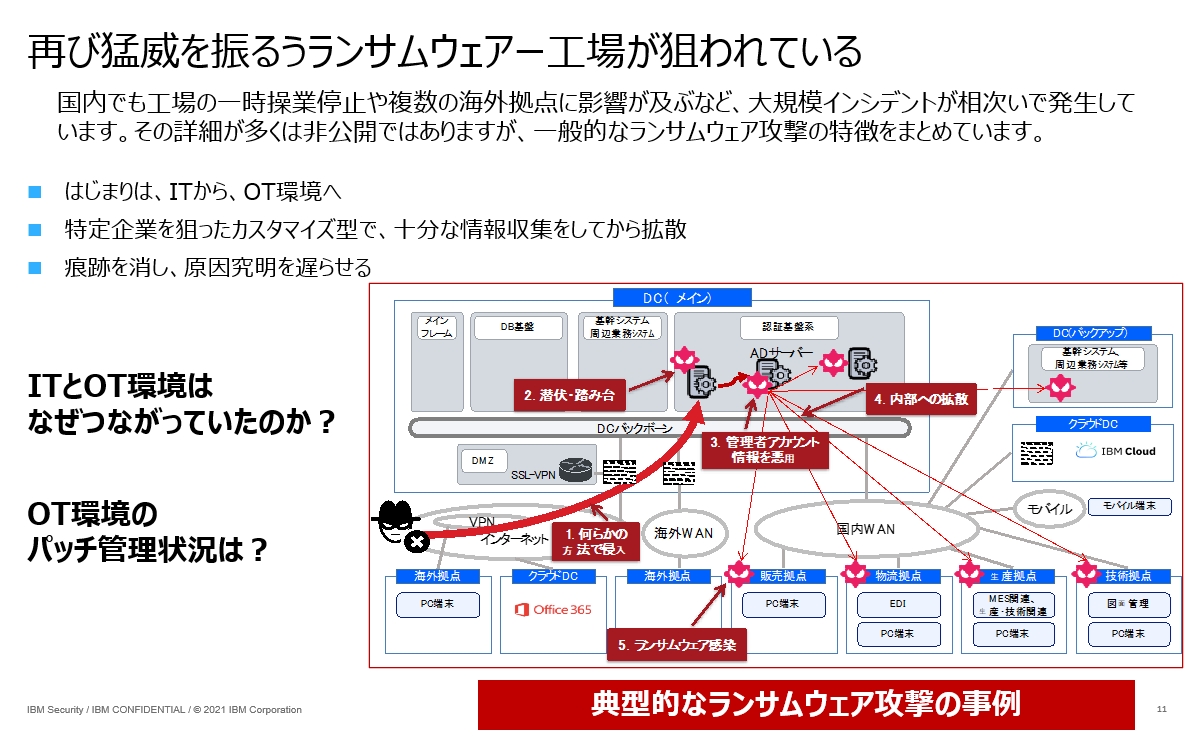

「ランサムウェアの被害に遭う企業では、ITシステムから感染が始まり、OTシステムに拡大するケースがほとんどです。これらの企業に共通しているのが、IT領域からOT領域への通信経路の存在です。スマートファクトリー化が進んでいなくても、OTシステムのどこかがITネットワークとつながっていることは、決して珍しくありません」(山下氏)

また、最近はOTのネットワーク内で汎用OSであるWindowsが増えている。制御システムと接続してデータを取得したり、制御したりといった用途が考えられるが、山下氏によれば、外部の保守業者がWindows PCを持ち込んで制御システムのネットワークに接続することも、決して少なくないという。

ランサムウェアの攻撃では、こうしたOT領域内にあるWindowsデバイスが狙われる。IT領域から侵入し、通信経路を通ってOT領域内のWindowsデバイスに感染する。そして、重要なデータが暗号化され、産業用制御システムに何らかの障害を発生させるのである。

OTシステムをどう守るか? 対策のポイントは「アタックサーフェス」

では、製造業の企業はどうやってOTシステムを守れば良いのだろうか。山下氏は「基本的にはITシステムの守り方と同じです」と次のように説明する。「OTに関しては、セキュリティ担当者を置いていない企業も少なくありません。こういった企業は、組織・役割の整備から始める必要があります。まずは組織・役割を整備し、実施すべき対策をまとめたガイドラインを作る必要があります」(山下氏)

次に必要になるのが人材の確保である。ただし、これまでOT専任のセキュリティ担当者を置かなかった企業が、いきなり担当者を置くのは容易ではない。山下氏は、これまで支援してきた企業の実態について、次のように説明する。

「ある企業は、IT担当者にOTのセキュリティを兼務してもらい、その分ITセキュリティ担当の人数を増やしました。また、OT事業部とIT事業部から人を出し合い、合同チームでセキュリティを見ている企業もあります。このように、多くの企業が悩みながら進めているのが実態です」(山下氏)

とはいっても、何から手を付けたらいいのか分からないという企業も多いだろう。こうした企業に対して、山下氏は「今すぐできる対策」として次の3つを提案する。

- アタックサーフェスの可視化

- アタックサーフェスを減らす

- 監視する

「アタックサーフェスの可視化」とは、攻撃のきっかけを可視化することだ。たとえば、工場ではいくつのUSBメモリが使われているのか、VPNは使われているか、業者の持ち込みPCの接続は許可されているのか、許可されているなら、そのPCにアンチウイルスは入っているのか……等々を精査する。

それができたら、次はアタックサーフェス(攻撃を受ける可能性のある場所)を減らす。

「お客さまの話を伺うと『USBメモリは禁止できない。禁止したら装置が動かなくなる』といわれることがあります。しかし、必ずしも全面禁止にする必要はありません。たとえば、USBを使える人や端末を制限するだけでも意味があります。少しずつ制限を加えることで、アタックサーフェスを減らすことが重要なのです」(山下氏)

そして、最後に残ったアタックサーフェスを監視する。できるだけ穴を減らし、減らした穴をしっかり監視するのである。

アセスメントサービスから監視、インシデント対応まで多様な対策サービスを提供

何から手を付けたらいいのか分からない場合は、OTとITの知見を持つセキュリティベンダーに相談するのも1つの方法だ。特にIBMは製造業に関する知見が深く、さまざまな事例を持っている。「たとえば、弊社のセキュリティ・アセスメントサービスを利用いただければ、アタックサーフェスを可視化できます。さらに、産業用通信ネットワークのセキュリティに関する国際規格である『IEC 62443』に沿って、アカウントやシステム構成管理などのさまざまなカテゴリーごとに詳細なアセスメントを実施することも可能です」(山下氏)

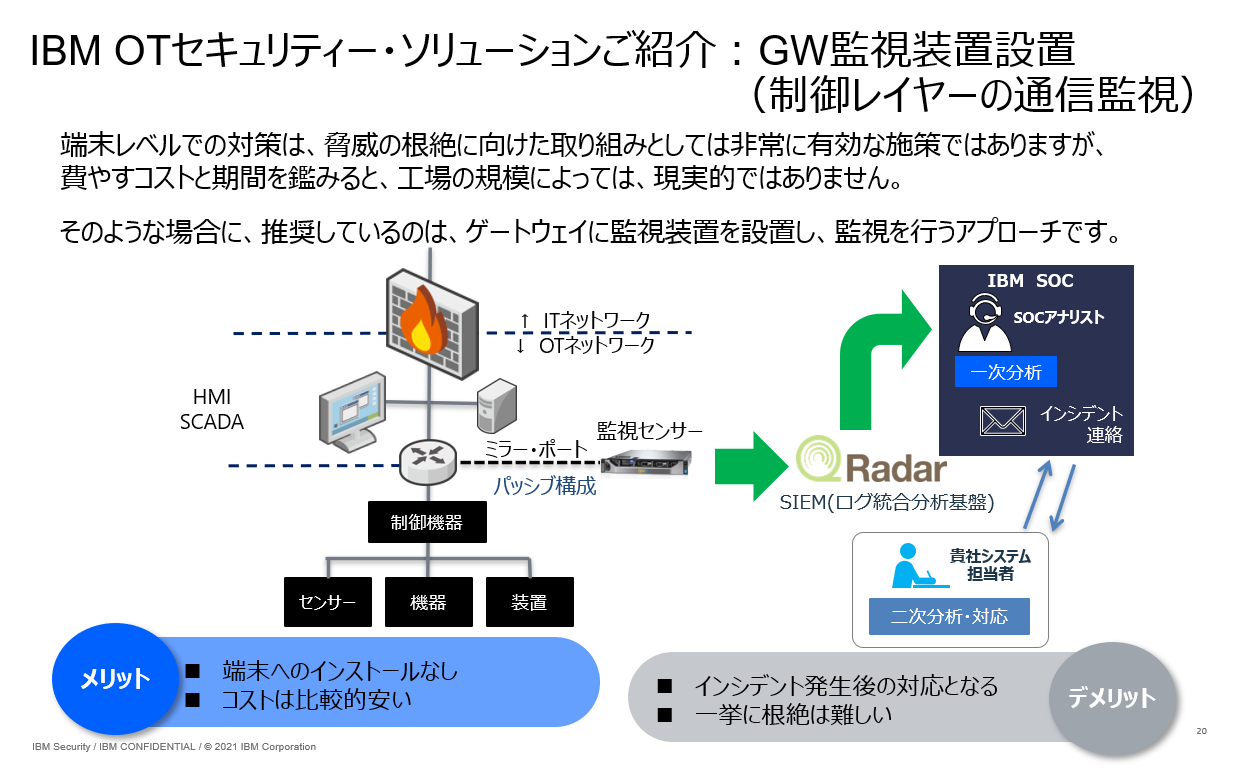

また、監視サービスも提供される。これは、アタックサーフェスを減らし、残った穴を監視する対策にあたる。

「ITネットワークとOTネットワークの境界にネットワーク通信を監視する装置を置いて、弊社の専門家が監視します。OTのプロトコル、OTの攻撃行動を検知できるOTに特化した監視装置を置いて監視しますので、非常に効果的な対策となります」(山下氏)

さらに、サイバー攻撃に遭ったとき必要となる拠点ネットワーク構成調査の支援も提供される。ランサムウェア等により制御システムネットワーク内でインシデントが発生すると、「入り口がどこか分からない」「どことどこがつながっているか分からない」ために、被害の全貌を把握できず、被害の拡大を抑えられない事態に陥る企業が多い。

「そこで重要になるのが、インシデント対応に必要な概念図と関連情報を整理した資料です。弊社では、既存の論理構成図と物理構成図の精査、ヒアリング、通信パケットの取得等を行って、これらの資料を迅速に作成し、インシデント対応を支援します」(山下氏)

いまや、サイバー攻撃はビジネス化している。製造業が攻撃対象として価値が高いと思われてしまえば、さらに狙われるのは間違いないだろう。企業側が何もしなければ、この状況は今後も続き、さらに悪化していくのだ。

IBMでは、ここで紹介した他にも、さまざまなセキュリティソリューションを提供している。ITとOTに精通したセキュリティベンダーは決して多くはない。現状を変えるためにも、ぜひIBMにご相談いただければと思う。