ゼロトラスト・セキュリティのカギを握るのが「IDaaS」である理由

- ありがとうございます!

- いいね!した記事一覧をみる

まず見直したい「ID管理とアクセス管理」

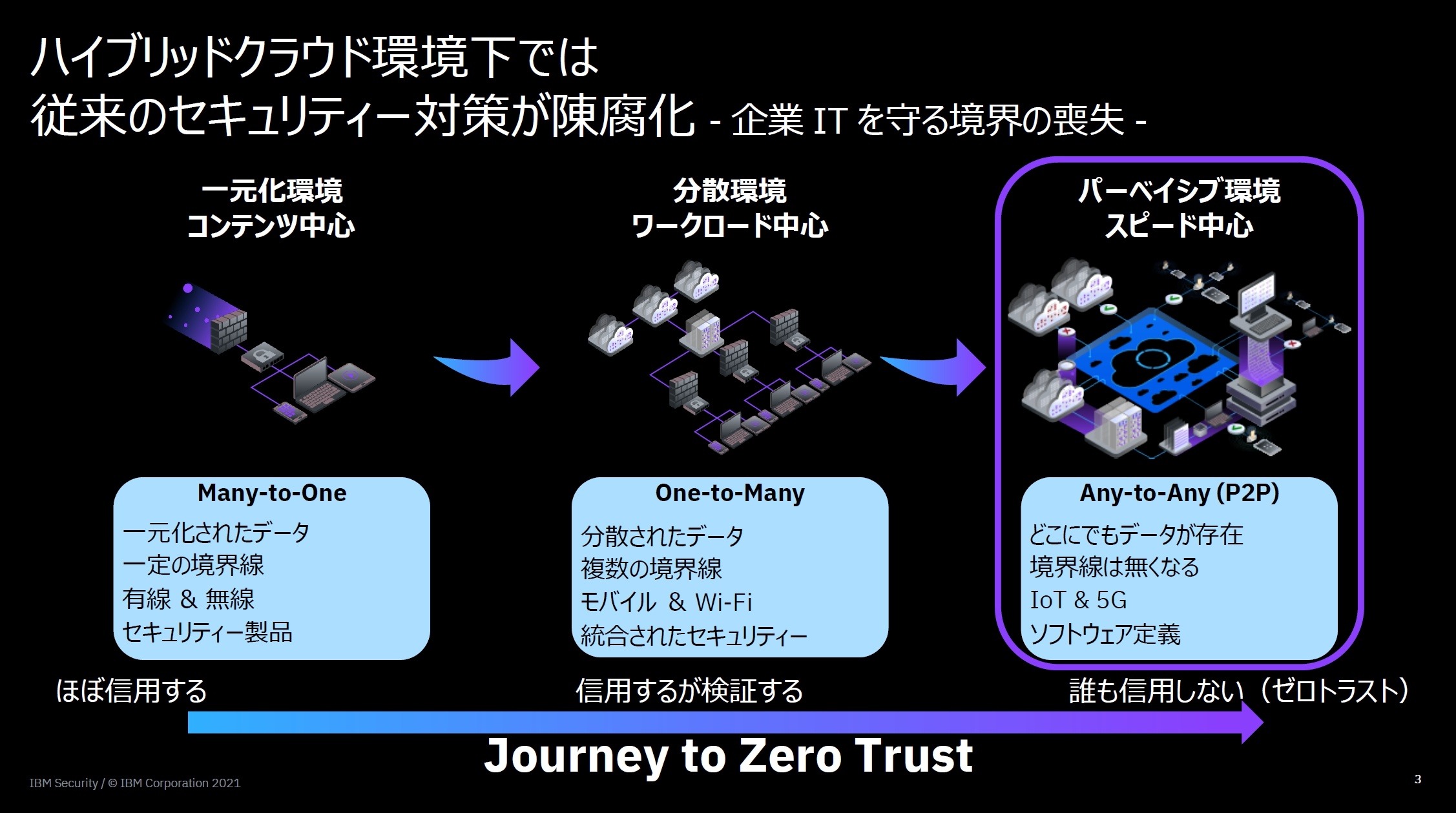

DXに取り組む企業が増え、テレワークをはじめとする働き方の多様化や業務システムのクラウドシフトが進んでいる。社員は社内にある情報資産に対し、あらゆる場所からアクセスしている。分散された場所から多数のデバイスを使いデータやアプリケーションにアクセスし、さらにそのデータをユーザーやコミュニティで共有する機会が増えている。そしてそれを支えるインフラはワークロードに応じてクラウドやオンプレミスに配置されており、ハイブリッドクラウド環境がもはや当たり前となった。

こうした状況下で、セキュリティの考え方も大きく変化している。

「2020年、ランサムウェアにより1億2,300万ドル超の被害が出るなど、サイバー攻撃は増加しています。これまでであれば、会社の内側と外側、インターネットの境界で防御する『境界防御』で問題なかったのですが、ハイブリッドクラウド環境下ではこうした従来のセキュリティ対策が陳腐化しつつあります」

そう指摘するのは、日本アイ・ビー・エム(IBM) セキュリティー事業本部 理事、製品事業部長の植田 典子氏だ。そこで境界防御に代わる新たなセキュリティ概念として注目を集めているのが、「あらゆる通信を信用しない」という前提に立つゼロトラスト・アーキテクチャーの考え方を基にした「ゼロトラスト・セキュリティ」である。これを実現するには、次の3点が求められると植田氏は解説する。

「1つ目は、真にアクセスする必要があると識別された『ユーザー』に限定すること。2つ目は、真にアクセスする必要があると識別された『資産』に限定すること。そして3つ目は、アクセス要求のつど身元と状態を認証し、認可し続けることです」(植田氏)

しかし、既存のIT環境はDXに対応することを想定したものではない。そのまま部分最適でのセキュリティ対策を進めるとセキュリティもサイロ化し、複雑化してしまうだろう。セキュリティ担当者の負荷は高まり、またツールごとの煩雑な認証によりユーザー社員の利便性が損なわれる可能性がある。

そこで、ゼロトラスト・セキュリティを実現するためにまず見直したいのが「ID管理とアクセス管理」だ。

ID/アクセス管理に必要な“フリクションレス”を実現する「IDaaS」とは

ゼロトラスト・セキュリティにおけるID/アクセス管理の重要性について、セキュリティー事業本部 セキュリティー・コンサルタントの二之宮 洋平氏氏は、「NIST(米国国立標準技術研究所)が発行した『NIST SP800-207 Zero Trust Architecture』においても、ゼロトラスト・アーキテクチャーの実現にはIAM(Identity and Access Management:ID管理とアクセス管理)の強化が必須だと示されている」と話した。IAMとは、利用者がアプリケーションや社内のリソースを利用する際の入り口として、「識別」「認証」「認可」という3つのプロセスで成り立っている。

「識別」は、アプリケーションや社内リソースを利用する人、それぞれにIDを割り振ることだ。「認証」は、利用者本人を確認することで、「認可」は、利用可能なアプリケーションや社内リソースを提供もしくは制限することである。

しかし、「現時点ではIAMに関する標準化が進んでいない課題がある」と二之宮氏は話す。ネットワーク機器や特権アクセス管理システムなど、ベンダーごとに仕様の解釈が異なり、統一したソリューションを提供できていないため、ゼロトラスト・アーキテクチャー実現のために、「自社開発を含め、複数のソリューションやサービスを組み合わせる必要がある」という。

そこで注目されるのが、「IDaaS」だ。これは「Identity as a Service(サービスとしてのID)」の略であり、ゼロトラスト・アーキテクチャーを支えるソリューションとして、クラウド経由でシングルサインオンやアクセス制御などを提供するサービスのことだ。

「以前は、社員は社内ネットワークから社内のアプリケーションなどのリソースへアクセスする前提で設計することができました。そのため、認証サーバを社内ネットワーク上に構築することができました」(二之宮氏)

しかし、テレワークとオフィスワークが混在する環境では、認証サーバもインターネットから利用可能にする必要がある。その点、IDaaSを利用すると、社内システムだけでなくクラウドサービスに対しても、ID認証連携、シングルサインオン、アクセス制御などが実施できるようになるのだ。

さらに、「サイバー被害の約8割は、認証情報の窃取に起因する」とも言われる。認証サーバはサイバー攻撃の対象となるため十分に保護する必要があるが、「自社で認証サーバを公開するよりも、対策を施されたIDaaSに任せることにメリットがある」と二之宮氏は話す。

そして、IDaaSに求められる要件として、二之宮氏は「フリクションレス(摩擦の少ない認証)」というポイントを挙げた。

「ユーザーにワンタイム・パスワードなどの過度な認証を要求することは利便性の低下をもたらし、ユーザーの減少につながります。また、ユーザーが過度な認証要求を回避するようになり、セキュリティ面の低下をもたらす可能性もあります」(二之宮氏)

IDaaSの導入に際しては、「セキュリティの強度を落とさずに、利便性の高い認証を提供する」ことが重要で、そのほかにも「既存のITシステムとの共存を意識した、IDの統制管理が可能なシステムの導入検討が必要だ」と二之宮氏は話す。

認証強化と利便性向上を両立するIDaaSソリューションとは

そして、IBMが提供するIDaaS ソリューションが「IBM Security Verity」だ。IBM セキュリティー事業本部 テクニカル・セールス部長の赤松 猛氏は「オンプレミスからハイブリッド・マルチクラウド環境まで、スマートなID管理を単一プラットフォームで実現するソリューションだ」と説明する。大きな特長は次の3点だ。1つ目は「コンテキストの活用」。誰がいつ、どのデバイスを使って、どこにアクセスしているか、圧倒的な量のコンテキストを駆使してデータをもとにAIが判断する。

2つ目が「使いやすさ」だ。IAMの専門知識を必要とせず、ハイブリッド・マルチクラウド環境でもエンタープライズ・グレードの認証でアプリケーションを保護する。

そして3つ目が「包括的」だ。アクセス管理、IDガバナンスおよび特権アクセス管理をはじめとする、幅広いIDワークフローを単一プラットフォームで実現する。

主な機能を紹介しよう。まずは「IBM Security Verify シングルサインオン」だ。従来型のWeb アプリケーションに加え、1000を超える SaaS アプリケーションと連携するコネクターを準備しており、シームレスなシングルサインオンを可能にする。

2つ目は「IBM Security Verify 多要素認証」だ。AndroidとiOSに対応したモバイルアプリを利用した多要素認証を提供する。これにより、指紋認証や顔認証などの生体認証に対応するほか、「Google authenticator」をはじめとする認証アプリも連携可能だ。そして、EmailやSMSによるワンタイム・パスワード、FIDOなどのパスワードレス認証にも対応する。

赤松氏は「RADIUS認証にも対応するほか、Windows、LinuxなどのOSへのログイン、あるいはVPN認証に多要素認証を組み込むことができる」と説明する。

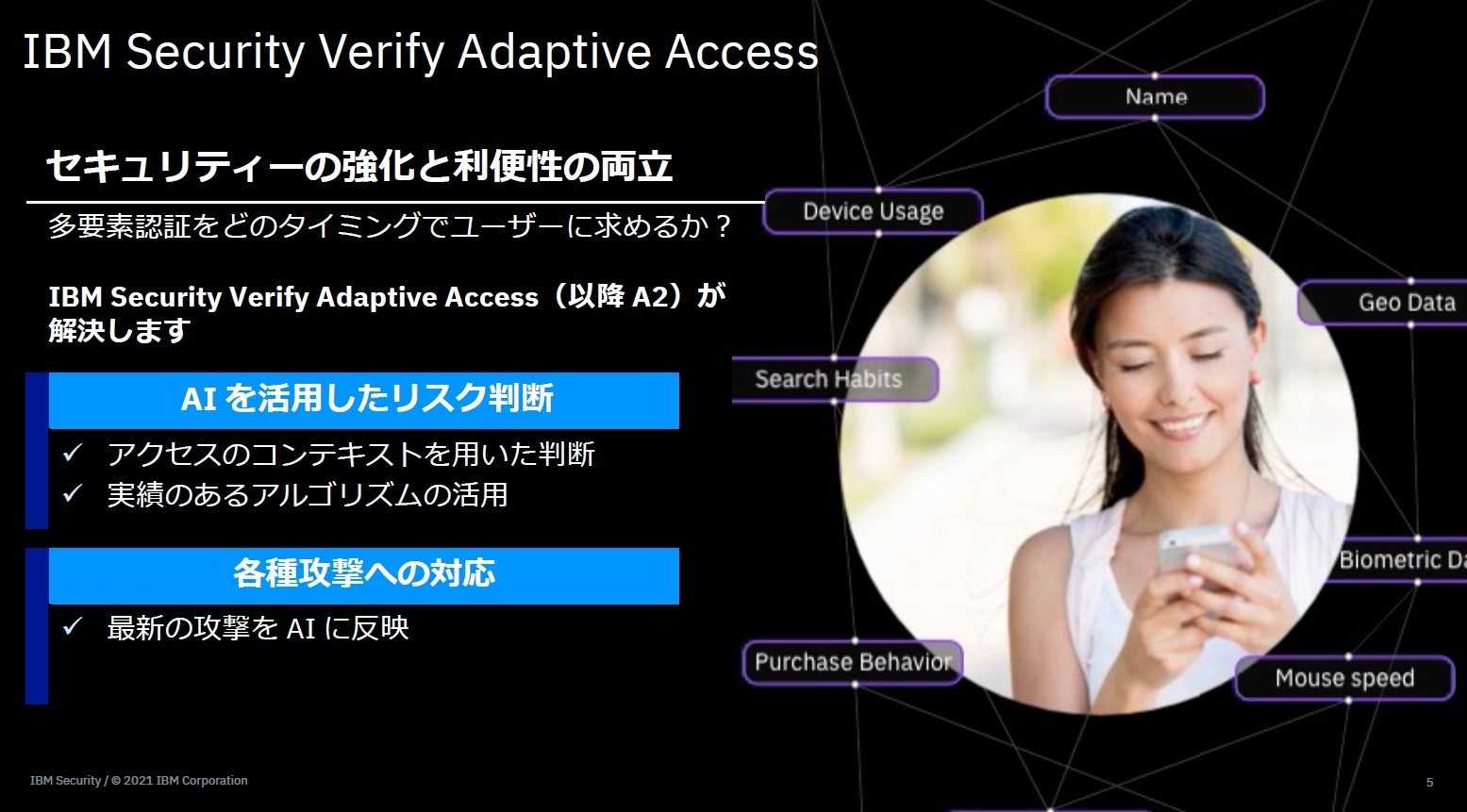

そして3つ目が「IBM Security Verify Adaptive Access」だ。「適用型アクセス制御」と呼ばれるもので、AIを活用し、多要素認証をどのような状況でユーザーに求めるかをリスクベースで判断する。これにより「認証強化と利便性の両立を実現する」ものだ。

たとえば、ユーザーが入力したID、パスワードだけでなく、アクセスした場所や時間、ユーザーが操作するマウスの操作スピードやタイピングスピードなどから「いつもと違う振る舞いがあったとAIが判断すると、リスクが高いアクセスだとして追加の認証を求める」仕組みとなっている。

実績のあるAIアルゴリズムを用い、また、脅威DBとも連携して最新の攻撃手法も反映することで、AIがアクセスのコンテキストを用いた解析を行い、「Low」「Medium」「High」「Very High」の4レベルで結果を判定する。

これにより、通常のアクセスはID・パスワードによる認証で、リスクが高い場合には追加認証を求めることで「高いセキュリティと利便性の高さのバランスを取る、フリクションレスな認証を実現することができる」と赤松氏は説明する。

日本のデータセンターからサービスが提供できるようになった

こうした特長が評価され、多くの企業で導入実績がある。たとえば、某自動車製造業の企業では、社内外のユーザーが自動車やトラックに関するセルフ・サービス業務がある。約3000万にのぼるユーザーのIAM基盤として「IBM Security Verity」を導入。シングルサインオンと多要素認証の 実装時間を短縮し、ユーザー・エクスペリエンスの向上を実現した。また、自社事例として、IBMでは「1300種類のアプリケーション、67万5000人のユーザーに、シングルサインオンを提供している」という。「IBM Security Verity」により、「オンプレミスのSSOソリューションの複雑さ」「費用増大」「スキル不足」という課題の解決を解消しクラウドとモバイルのユースケースに適応した。

さらに、モバイルデバイス管理システム(MDM)とも連動し、「社内外からの業務用サービスへのセキュアなアクセスも実現している」と赤松氏は述べた。

2021年4月には「IBM Security Verify Japan DC」が開設され、日本のデータセンターからサービスが提供できるようになった。これにより、IDaaSの利用に際して、「データを海外のデータセンターに預けることに抵抗がある企業にも安心して利用していただける環境が整った」と赤松氏は締めくくった。