- ありがとうございます!

- いいね!した記事一覧をみる

Web会議からマルウェア感染!?テレワーク時代のサイバー攻撃最新動向

多様な働き方による業務効率化や、新型コロナウイルスの感染拡大を食い止める策として、テレワーク利用が急拡大している。そうした中、テレワーク環境にハッカーも目を付けた。あの手この手を弄(ろう)する相手に立ち向かうには、事前対策が大切だ。横浜国立大学 大学院 環境情報研究院および先端科学高等研究院 准教授の吉岡克成氏が、テレワークにおいて想定されるサイバー攻撃とその現況を説明するとともに、被害回避に向けて採るべき対策について解説した。さまざまなテレワークの実装法、いずれもサイバー攻撃の対象に

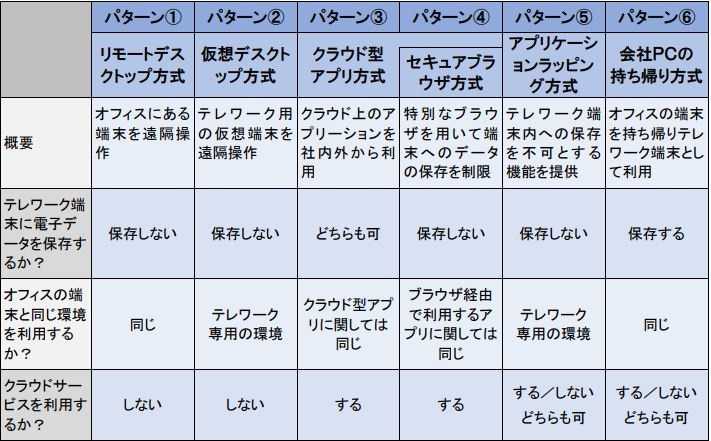

ひと口にテレワークと言っても、環境の実装方法はさまざまだ。総務省の「テレワークセキュリティガイドライン(第4版)」によると、それらは次の6つに大別される。まず、社外のテレワーク端末から社内のデスクトップ環境にアクセスする点で共通するのが、自席のPCを操作する(1)「リモートデスクトップ方式」と、デスクトップ基盤(VDI)の仮想PCを操作する(2)「仮想デスクトップ方式だ」。前者は自席PCの利用を通じた高い使い勝手が、後者は個々の仮想PCの一元管理による高い管理性がメリットだ。ただし、両者ともネットワーク速度の影響を受けやすい。

次に、クラウドアプリをテレワーク端末で利用する形態をとるのが、(3)「クラウド型アプリ方式」と(4)「セキュアブラウザ方式」だ。両者とも社内システムに通信用の“穴”を開ける必要がなく、後者は端末内へのデータ保存防止機能などを備えたセキュアブラウザを利用することで、セキュリティが一層高められている。

別のアプローチでセキュリティ強化を目指したのが、テレワーク端末内に「コンテナ」と呼ばれる保護領域を設ける(5)「アプリケーションラッピング方式」だ。コンテナ内のアプリを端末内のアプリやデータと完全に隔離することで、万一のウイルス感染時の被害と拡散を防ぐ。また、ローカルでアプリを稼働させるため、クラウドよりも高いレスポンスを見込むことができる。

「最も古い実装法」(吉岡氏)が、会社のPCを自宅に持ち帰り、VPN経由で社内システムにアクセスする(6)「会社のPCの持ち帰り方式」だ。当然ながらPC内には業務データが格納されており、万一の際の被害もそれだけ大きくなりやすい。

吉岡氏は、これらのいずれの方式もサイバー攻撃の対象になると指摘する。その手口の代表として吉岡氏は3つの例を取り上げた。以下で、それぞれの詳細を掘り下げていく。

・内部文書にマルウェアを仕込む偽装の手口

・>Web会議サービスを悪用した新たな手法も

・もはや安全な通信経路は存在しない、では何をすべきか

今すぐビジネス+IT会員に

ご登録ください。

すべて無料!今日から使える、

仕事に役立つ情報満載!

-

ここでしか見られない

2万本超のオリジナル記事・動画・資料が見放題!

-

完全無料

登録料・月額料なし、完全無料で使い放題!

-

トレンドを聞いて学ぶ

年間1000本超の厳選セミナーに参加し放題!

-

興味関心のみ厳選

トピック(タグ)をフォローして自動収集!