「不正のトライアングル」を徹底理解!日本年金機構も狙われた「特権ID」の守り方

内部不正はなぜ起こる?

- ありがとうございます!

- いいね!した記事一覧をみる

日本年金機構が狙われたのは「特権ID」だった

特権IDとは、情報システムを維持・管理する上で高い権限が割り当てられたユーザーアカウントのことで、Linuxの「root」、Windowsの「Administrator」などがこれに相当する。ITRの調査によれば、特権ID管理システム分野製品は2015年度に38億5000万円の売上金額を記録、前年度に比べて12.9%の割合で市場が拡大している状況だ。特権ID管理の重要性が増している理由は言うまでもなく、外部からの標的型サイバー攻撃や企業内の内部不正やオペレーションミスといったあらゆるリスクが増加していることだ。

日本中の企業に衝撃が走った情報漏えい事件といえば、2015年5月に発生した日本年金機構の約125万件もの個人情報流出事件だ。内閣サイバーセキュリティセンター(NISC)の調査では、同機構内Active Directoryのドメインコントローラとローカルの管理者権限が奪われ、すべての端末においてローカル管理者権限(特権ID)のID・パスワードが同一だったことから情報漏えいが発生したとされている。

日本年金機構のケースは、標的型攻撃に端を発した外部からの侵入によるデータ抜き取りだった。このような標的型サイバー攻撃に関しては、アクセスできないことを目標に、ファイアウォールなど多層防御で堅牢な壁を築きつつ、それでもアクセスされているかもしれない可能性に備えて定期的なチェックを怠らないようにすることが重要だ。

しかし、一方の内部不正対策では「アクセスできない」ことを目指すのは難しい。特権IDは各種サービスを運用するための「システムアカウント」であり、これがなければシステム管理者は仕事が遂行できないため、いくら権限分掌をしたからといって、特権IDを「まったく使わせない」ことは不可能に近い。

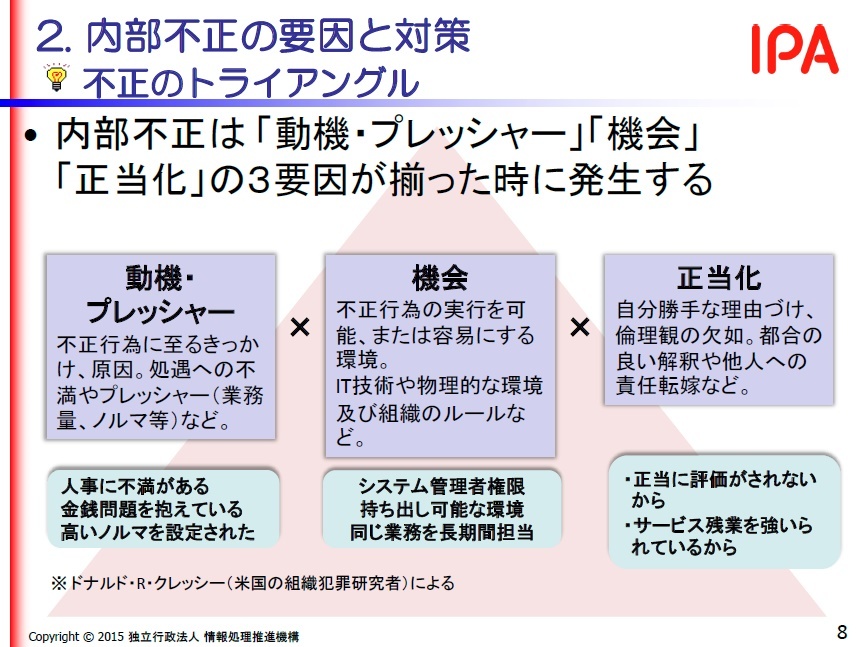

この内部不正対策を考える上で、米国の犯罪学者であるD.R.クレッシー氏が導き出した「不正のトライアングル」理論が参考になる。この理論では、不正は「機会」「動機」「正当化」という3つの不正リスク要素がすべてそろったときに発生すると考えられている。

今すぐビジネス+IT会員に

ご登録ください。

すべて無料!今日から使える、

仕事に役立つ情報満載!

-

ここでしか見られない

2万本超のオリジナル記事・動画・資料が見放題!

-

完全無料

登録料・月額料なし、完全無料で使い放題!

-

トレンドを聞いて学ぶ

年間1000本超の厳選セミナーに参加し放題!

-

興味関心のみ厳選

トピック(タグ)をフォローして自動収集!