パスワード流出による「なりすまし」が増加、リモートワークに必要な意識改革と有効策とは?

- ありがとうございます!

- いいね!した記事一覧をみる

IDとパスワードの流出による「なりすまし」の脅威が増えている

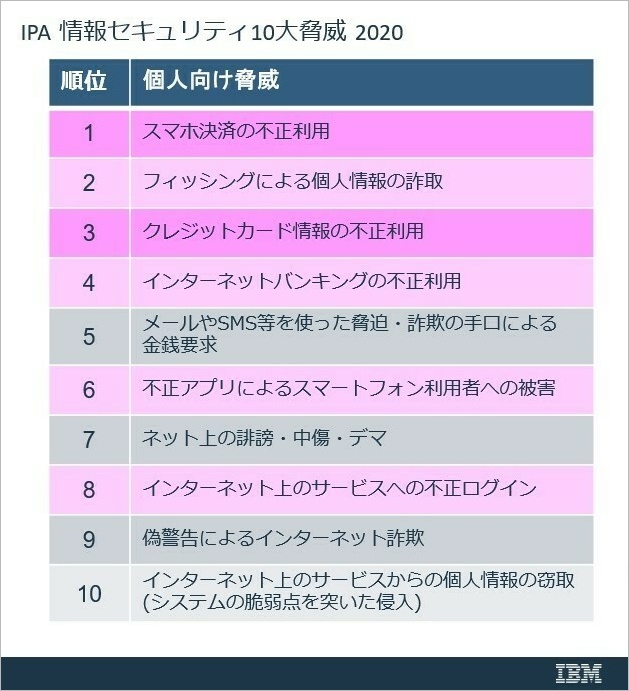

IDとパスワードの流出による、なりすましの脅威は群を抜いて増えている。IBM X-Force 脅威インテリジェンス・インデックス・レポート 2020によれば、2019年における上位の攻撃初期の手口として、フィッシング、資格情報の不正利用といった、なりすましログインに起因する割合が60%を占めていた。これは、スキャンと脆弱点を突く攻撃の2倍であった。また2020年8月下旬には、情報処理推進機構(IPA)が「情報セキュリティ10大脅威 2020」を発表した。その個人編の1位は「スマホ決済の不正利用」、2位は「フィッシングによる個人情報の詐取」だった。トップ10の実に7つの項目が、不正に取得されたIDとパスワードによるなりすましの脅威に絡んでいるのである。組織編でも、1位の「標的型攻撃による機密情報の窃取」が強く関わっている。攻撃者が組織内部への侵入手段として、奪取した正規のID・パスワードを利用してくるケースもあるためだ。

こうした脅威に対する国の危機感も強い。たとえば金融庁は、金融機関を対象とするガイドラインで「不正なログイン・異常な取引等を検知し、速やかに利用者に連絡する体制の整備」を明記している。同様のガイドラインは、経済産業省や総務省からも出されている。

では、こうした事態に企業がとるべきセキュリティー対策は何か。最も重要なことは「IDとパスワードは漏れている」という前提に立つことだ。

具体的にはID・パスワードを使った認証が正規ユーザーのものであるのかどうかを監視していくということである。これは、ゼロトラストを構成する重要な要素の1つである Identity にも通じる事項であるし、認証における DX(デジタルトランスフォーメーション)にも関与する事項ともなるのだ。どうすれば実現できるのだろうか。

今すぐビジネス+IT会員に

ご登録ください。

すべて無料!今日から使える、

仕事に役立つ情報満載!

-

ここでしか見られない

2万本超のオリジナル記事・動画・資料が見放題!

-

完全無料

登録料・月額料なし、完全無料で使い放題!

-

トレンドを聞いて学ぶ

年間1000本超の厳選セミナーに参加し放題!

-

興味関心のみ厳選

トピック(タグ)をフォローして自動収集!