6人中5人は「ID・パスワードを使いまわしてる」と回答、ID漏えいが企業を破滅させる?

- ありがとうございます!

- いいね!した記事一覧をみる

ID管理の重要性を指摘する「衝撃のレポート」

ここ数年のクラウドサービスの拡大も後押しし、さまざまなWebサービスの上でビジネスが成り立つようになった。こうした変化に伴い、個人が複数のユーザーIDを管理することが当たり前となる中、企業に問われているのが「ID管理の在り方」だ。実際に、大手調査会社のフォレスターの公表した資料によると、「今日のようなオンライン・ファーストの競争環境下では、柔軟性を欠いたIDアクセス管理基盤を利用することが、企業を消滅への道に追い込むことになる」との厳しい指摘がなされている。このことからも、IDやアクセス管理の重要性は高まっていることが分かる。

とはいえ、事業会社からすると、ID・アクセス管理は本業との直接的な関わりが少ない領域であるため、なかなか取り組みが進まないというのが実情だ。

自社のリソースを割くことなく、IDアクセス管理システムの構築する方法はあるのだろうか。

ID管理は「サービス提供会社がすべきではない」

オンラインを通じてサービスを提供する企業の多くは、ID管理の在り方や、それを実現する環境の整備に頭を悩ませている状況があるという。

ソリューションエンジニア

岩崎輝之氏

Auth0 ソリューションエンジニアの岩崎輝之氏は、「しかし、これは検討する課題が根本的に間違っていると思います。もちろんID管理基盤は大変重要ですが、ID管理基盤の開発は本来であれば、サービスを提供する企業がすべきことではありません。この種の開発は専門家に任せ、自社のコアとなる競争領域にリソースを投下し、イノベーションを起こせるようにしたほうが良いでしょう」と強調する。

そこで同氏が所属するAuth0では「誰もが安全にアクセスできるために」というキャッチフレーズを掲げ、Webサイトのアプリケーションやログインなどの認証・認可サービスプラットフォームを提供するためのIDaaSを展開しているという。

Auth0は、2013年に設立したスタートアップだが、今年1.2億ドルを調達し、時価総額が19億ドルになったユニコーン企業だ。現在、同社のサービス基盤で管理されるIDは5.5億人、月次ログイン処理数は40億に上り、1日1億人以上のログインが処理されている。顧客も業界を問わず、全世界9000社の実績があり、国内では経産省、中部電力、大手の金融機関や出版社など、幅広い事例があるという。

ID管理だけでは不十分な理由

Auth0が提供するのは、複数のアプリケーションを、共通アカウント情報で認証するSSO(シングルサインオン)、SNSやActive Directoryなどとの認証連携、パスワードレス、多要素認証など、アイデンティティに関わるフル機能である。岩崎氏は「我々は、こういったID管理にまつわるすべての機能を開発レスで提供しています。開発レスというのは、ノーコードやローコードであり、保守になければならないコーディングの部分を極力減らしたり、あるいは設定のみで実現したりしているということです」とAuth0の使い勝手をアピールする。

もちろんAuth0は、運用面だけでなく、ID管理の信頼性という点でも第三者機関からお墨付きを受けている。

たとえば、情報セキュリティマネジメントシステム(ISMS)の「ISO 27001」や、内部統制監査の「SOC 2」、クレカの情報を保護する「PCI DSS」など各種規格に準拠。また、技術的にも、ユーザー認証を安全に行うために、「OpenID Connect」や「OAuth2」といった業界標準プロトコルを採用し、脆弱性が起きないよう配慮しているという。

そうしたAuth0が選ばれる理由として、ID管理のノウハウだけではなく、不正ログインや不正アクセス対策などのセキュリティ機能が充実している点などが挙げられる。

岩崎氏は「昨今は、サイト規模の大小や決済機能の有無にかかわらず、攻撃者が常にクラウド上のサービスやシステムを狙っている状況です。我々が管理するテナント環境でも全アクセスのうち、不審なトラフィックが67%も占めるというデータもあり、これまで以上にセキュリティ対策の重要性が増しています」と語る。

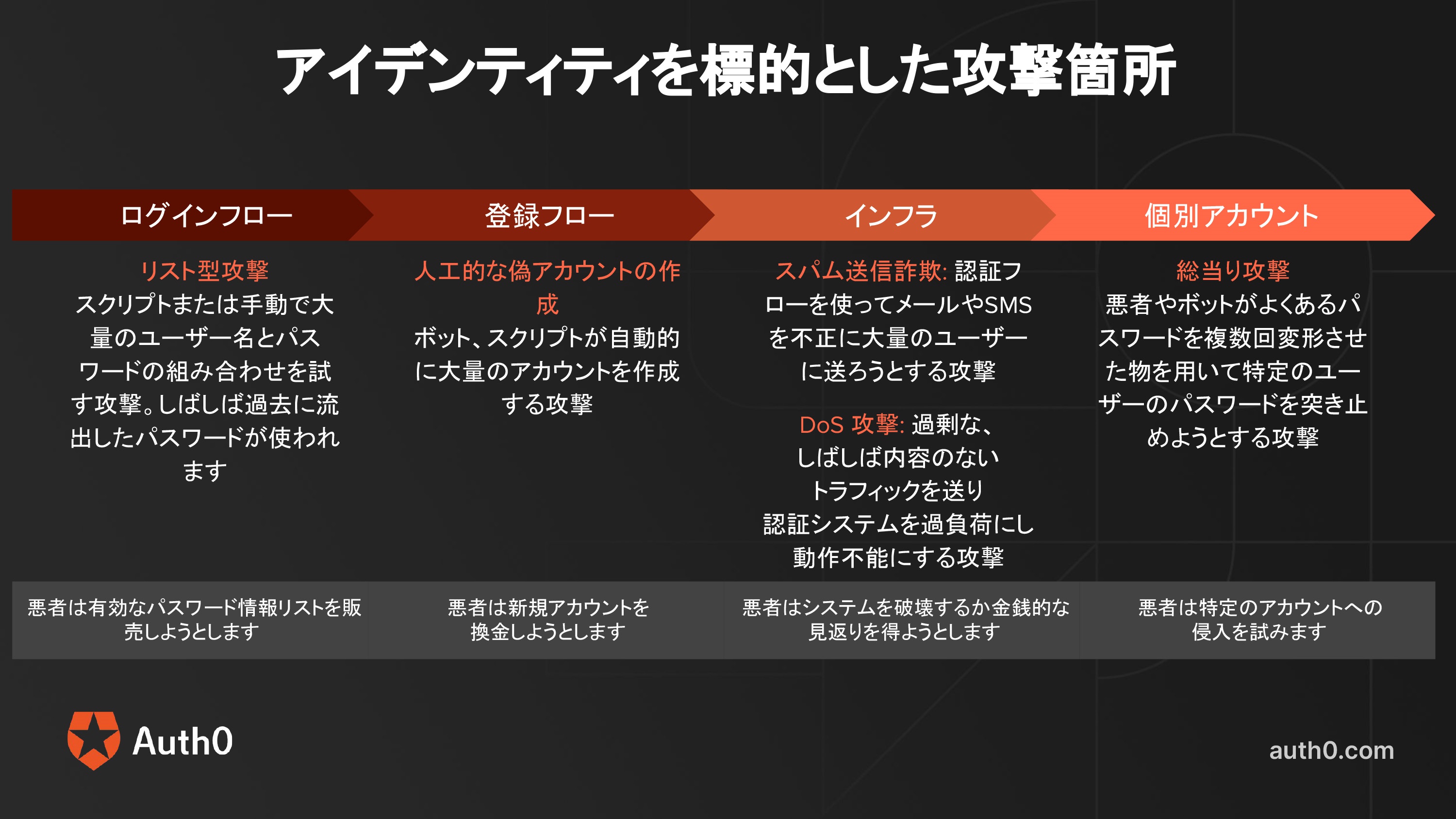

総当たり攻撃やボット攻撃を防ぐ方法とは

不正アクセスや不正ログインなど、IDを起点とした攻撃手法もさまざまだ。代表的な事例として、個別アカウントと多くのパスワードを組み合わせて大量のログインを試みる「総あたり攻撃」(ブルートフォース攻撃)などが挙げられる。「ほとんどのユーザーは複数のサービスで同じパスワードを使いまわすことが多いため、攻撃者は1つのパスワードを盗むだだけで、ほかのアカウントに簡単にログインできてしまう状況があります。アプリケーションに不具合がなければ不正ログインを防げると考えている人が多いですが、それだけでは対策として不十分なのです」(岩崎氏)

このような攻撃に対しAuth0では、基本方針として多層防御で対処している。つまり、1つの方法で防御するのではなく、さまざまなアプローチで攻撃を検知し、防御していく方法だ。これにより、既知の攻撃に対する防御から、新たな攻撃手法まで、検知の確率を高めていけるわけだ。

たとえば、Auth0のボット検出機能では、一般ユーザーと悪意のあるプログラムからのアクセスを区別して検知する。怪しいIPアドレスからのアクセスや、人間からのアクセスとは思えないアクセスを検知し、機械には解読できないキャプチャと呼ばれる文字を表示・確認させる。

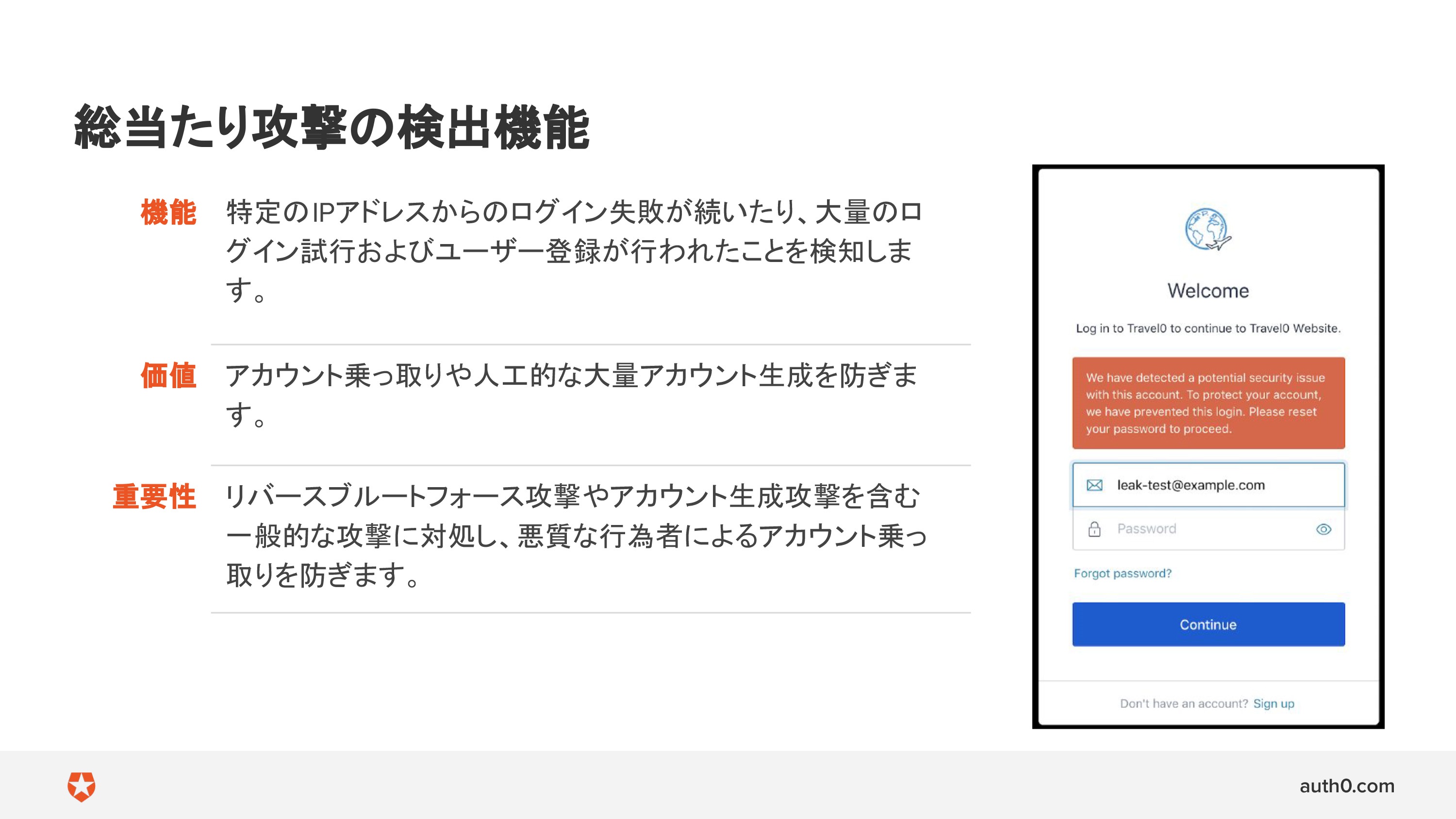

また、総当たり攻撃の検出・防止機能も用意。ある特定のIPアドレスからの大量のログインの実行や、ユーザー登録を試みたり、そのログインに失敗したりすることを検知する仕組みだ。これにより、アカウントの乗っ取りや人工的な大量アカウントの生成を防ぐ。

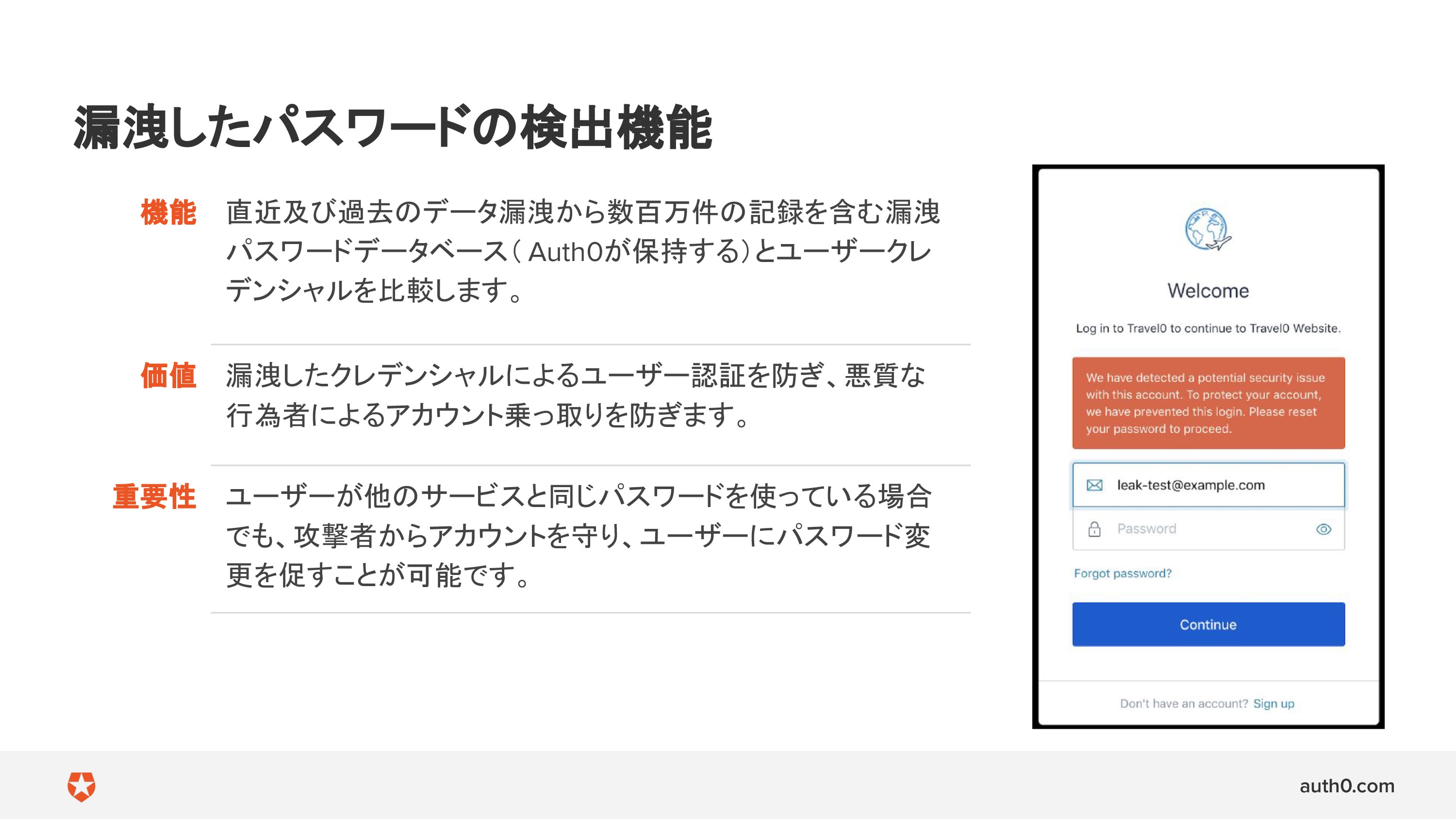

「さらに漏えいパスワードの検出機能もあります。2020年に発表された調査では、6人中5人が複数サービスでパスワードの使い回しをしているという結果が出ました。ほかのサービスに悪用されないよう、漏えいパスワードによるログインを検知し、そのパスワードを使用禁止にしたり、ブロックできるようにしたりしています」(岩崎氏)

多要素認証は「面倒くさい」…どのように解消するか

このような機能に加え、Auth0は「状況」に応じた多要素認証機能を備えている。多要素認証は、ログイン時のパスワードだけでなく、ワンタイムパスコードやプッシュ通知を本人のデバイスに送り、本当にログインして良いかどうかを確認する機能だ。「ただ、これまでの多要素認証機能は必ずしも使い勝手が良いとは言えませんでした。ユーザーにとって、ログインの度にいちいち情報確認をするのは面倒くさいというのが本音でしょう。そこでAuth0では、先ほどのボットのように、攻撃の可能性が確認できそうだと判断をした場合のみに、多要素認証を求めるようにしています」(岩崎氏)

つまり、端末やアクセスするネットワークの情報などに基づいて、ログインの危険性がどのくらいあるのかのリスクを自動的にチェックして多要素認証を出すことができる。自動的なチェックとともに、ログインユーザーが、管理者ユーザーだと不正ログインされると非常にまずいため多要素認証を必ず出したり、週末の業務システムへのアクセスや、国外からの不審なアクセスなど、明示的な条件に応じて多要素認証を付加することもできる。

このほかにも、個人情報を扱うページや決済に関わるページなど、重要度の高いページを表示したり、重要度の高い操作をしたりするなど、画面によって多要素認証を行える機能があり、追加認証を求めることも可能だ。システムの内容やユーザーの動きによって、非常に柔軟な制御が可能な点が大きな特徴だろう。

セキュリティ対策における3つのポイント

Auth0では今後もさまざまな機能を開発し、実装していく予定だ。それは、攻撃手法は日々変化し進化していくため、それに対応していかねばならないからだ。岩崎氏は、セキュリティ対策において重要なポイントがあると指摘する。

1つ目はセキュリティの継続性だ。従来のID管理では、「入口を固め、ログイン画面でしっかりセキュリティを確保すれば安全な環境が確保できる」という考えがあった。岩崎氏は、「しかし、我々はログイン後も継続的なリスクを計測すべきと考えています。たとえば、ログイン後の特定な操作で、リスクが高いか低いかを確認した上で、その後の処理を行っていくということです」と話す。

2つ目はセキュリティの適応性である。これは前出の多要素認証でも言えることだろう。 「常に単一方式で多要素認証を行うのではなく、攻撃のリスクや影響度に応じて、ユーザーの協力を求めて対応してもらいます。ユーザーには使いにくいと感じさせず、セキュリティを維持していく視点です」(岩崎氏)。

3つ目は事業の成功という観点だ。そもそもWebシステムやWebアプリは、企業の事業を成功させる目的で作られているものだ。

「そのため、顧客が使い続けてくれる、あるいは使い続けたいと思ってもらえるように、使いづらい部分をなくすことが大切です。サービスを続けていく上で、必要なものがセキュリティであるという考えの下、我々は新たな機能を提供しています」(岩崎氏)

Auth0では、この3つのポイントを念頭に置きながら、企業が今後もデジタル変革をしていく上で、セキュリティがネックにならないように、ID管理の機能を続々と追加していく方針だ。