- 会員限定

- 2022/12/20 掲載

SOCでの「DevSecOps」実現に何が必要? ガートナーが求める「一致団結」の重要性

クラウドによる構成の複雑化でリスク検知が困難に

年を追うごとにセキュリティ・リスクが高まり続ける中、24時間365日体制でセキュリティ・インシデントを監視、検出、分析して対応にあたるSOC(セキュリティ・オペレーション・センター)を組織する企業も珍しくなくなった。「その運用における現状の“手本”と言えるのが、開発と運用、セキュリティの各部門の蜜連携により、一連のシステム開発/運用工程にセキュリティを埋め込む『DevSecOps』です」と語るのは、ガートナーのアンドリュー・デイヴィス氏だ。「クラウド活用の多様化によりシステム構成は複雑さを増し、リスク検出の難度は増す一方です。その中での迅速な対処のためには、リスク検出のさらなる高度化が不可欠であり、開発チームの取り込みはそのための必然と言えます」(デイヴィス氏)

DevSecOpsとは、開発(Development)と運用(Operations)が密に連携することでリリース頻度を高め、開発スピードを向上させる「DevOps」に、セキュリティ(Security)を担保して融合させる開発スタイルのこと。

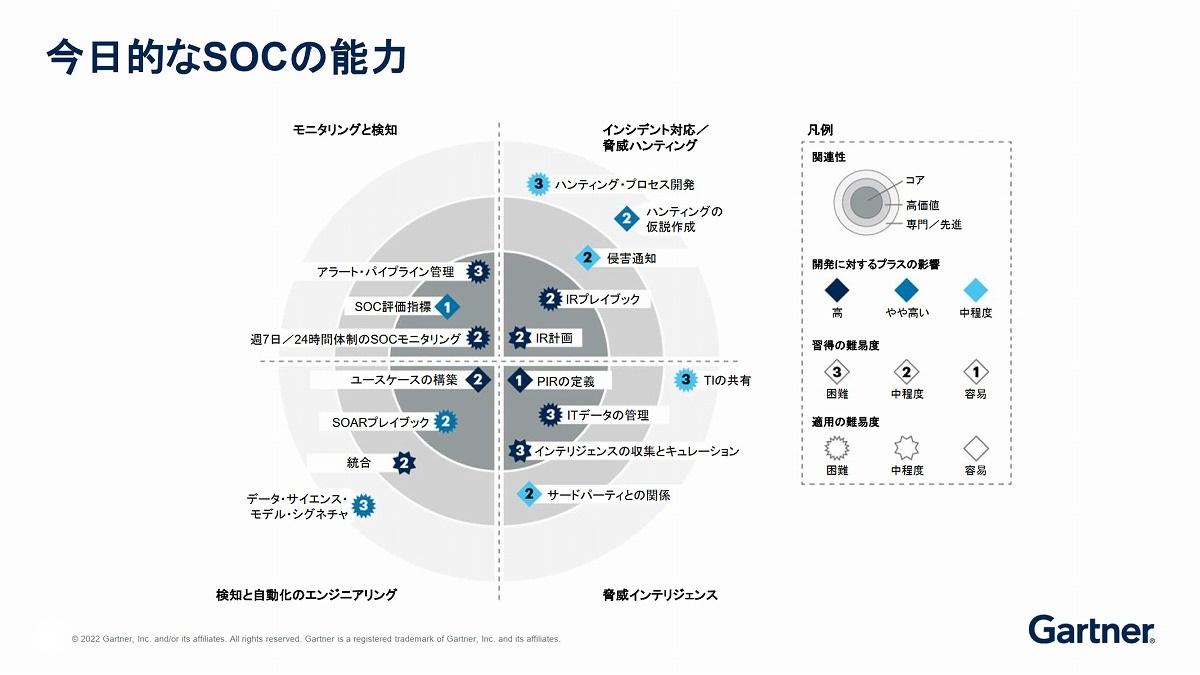

デイヴィス氏によると、DevSecOpsを取り入れたとしても、SOCのオペレーション自体──保護対象を常時「モニタリング/検知」し、リスク検出時には「インシデント対応/ハンティング」を行い、「脅威インテリジェンス」での結果を基に「検知の自動化のためのエンジニアリング」を行うというサイクルを繰り返す──に変わりはない。

ただし、クラウド利用が広がる中でDevSecOpsを効果的に機能させるためには、SOCには新たに求められる能力があるのだという。

リスク評価基準は“ビジネス”への影響度

その1つ目が、「認知したリスクのビジネス主導の優先順位付け」だ。SOCのオペレーションは「当然ながらリスクベースで行われます」(デイヴィス氏)。ただし、SOCでは従来、リスク評価が技術面を優先して行われがちで、ビジネス面からの評価は決して十分ではないと指摘する。「セキュリティ対策の本来的な狙いは営利企業のビジネスリスクの低減です。ビジネス主導でクラウド利用が加速する中、その視点を欠いた取り組みは徒労に終わりかねません」(デイヴィス氏)

また、技術革新が進む中、ブロックチェーン技術などによる「従来なかったデジタル資産の可視化」の能力も、貴重な資産保護において不可欠だ。

クラウドの使い方に目を転じると、適材適所の使い分けが進み、それらの自力での運用は労力や知識面からもはや困難となっている。そこで、「サービス・プロバイダー/サードパーティの活用」のスキルも、より強く求められるようになった。

「システムとビジネスが深く結びつくことで、経営層の意思決定支援に向けたセキュリティからの報告もSOCの責務となっており、これら以外にもSOCにはいくつもの能力が求められるようになっています」(デイヴィス氏)

こうした“今日的”なSOCの実践に向け、デイヴィス氏は次の5つから成るサイクルに取り組むことを推奨する。

このうち、特に重要なものとして挙げるのが、何のために、何を、どこで、どう行うかというSOC業務の根本を固める、計画段階での「範囲」決定だ。そのうえで、次の設計段階でユースケースを構築するのに合わせてアラートのワークフローを決定し、具体的なツール検討に取り組む。

「その後、必要となるトレーニングや手順の文書化を進めつつ、ユースケースの検証に取り組み、運用フェーズに入で得られた結果を基に一連のサイクルの不備の継続的な見直しに取り組みます。この段に至ることで、ビジネス駆動型のリスク対応の仕組みが整備されます」(デイヴィス氏)

【次ページ】自動化ツールに過度な期待を抱くことなかれ

セキュリティ開発・DevSecOpsのおすすめコンテンツ

PR

PR

PR