- 2012/09/10 掲載

門林雄基氏鼎談-攻撃側や利用者側の変化に伴い、新局面へ突入したITセキュリティ対策

ダメージコントロールを意識したインフラの事前設計を!

設計前工程から事前対策を組み込む新しいセキュリティ対策

情報科学研究科 准教授

門林雄基氏

このところ標的型攻撃によるセキュリティ犯罪が頻繁に起きている。これらはリアルに経済的なダメージや政治的ダメージを狙うなど、ある特定の目的をもった集団が、特定の企業や国に向けて執拗に攻撃を行うものだが、こうした攻撃を行うのは以前のように高度なスキルを持つ愉快犯的なクラッカーだけとは限らなくなった。スキルのない活動家グループでも容易に犯罪を実行できる環境が整い、誰が攻撃者になってもおかしくない状況になっているのだ。

というのも、セキュリティ犯罪が組織化・シンジケート化しており、ビジネスとしても十分に成立するようになってきたからだ。「細かい攻撃ツールが部品化され、モジュール化されたものを5~10ドルの価格で購入し、それらを組み合わせてカスタマイズ化して使うなど、ネット攻撃の分業化も進んでいます」(門林氏)。たとえば攻撃ツールの操作や、ウイルス開発から実攻撃までを容易に実現できる「CaaS」(Crimeware as a Service)と呼ばれるサービスも登場しているぐらいだ。このように攻撃側における脅威が新しい局面でクローズアップされている。昔は攻撃するにも、それなりにコストがかかっていた。そのため対策・防御にもコストをかけよう、というロジックが通用していた。しかし、犯罪がビジネス化し、攻撃ツールも安価に流通すると、従来のような考えは成立しない。

門林氏は「攻撃側が安く済むようになると防御側は圧倒的に形勢が不利になります。したがって、いかにディフェンスを安く上げるかということについて普段から考えておかなければなりません。これからのセキュリティ対策は、設計の前工程から、セキュリティ対策を組み込んでいくべきです。そもそも設計段階からセキュリティ対策を入れておかなければ、後で何か起きた時にコストも膨大に跳ね上がってしまうことになりかねません。後工程になればなるほど対策コストがかかるからです。普段から開発プロセス全体でセキュリティを考えておけばコストも安くなっていくでしょう」と語る。

攻撃側や利用者側の変化に伴い、新局面へ突入したITセキュリティ対策として、ITインフラの開発段階から予防的な措置と被害後の拡散を防止できる「ダメージコントロール」の概念を導入する必要が出てきたのだ。従来、ITインフラを設計する際に留意すべき要素は「コスト」と「納期」だった。しかし、今後はさらに「セキュリティ」という新要素を積極的に加えるべきということだ。

ダメージコントロールを組み込み、セキュアで信頼性の高いサービスを提供するBBSec

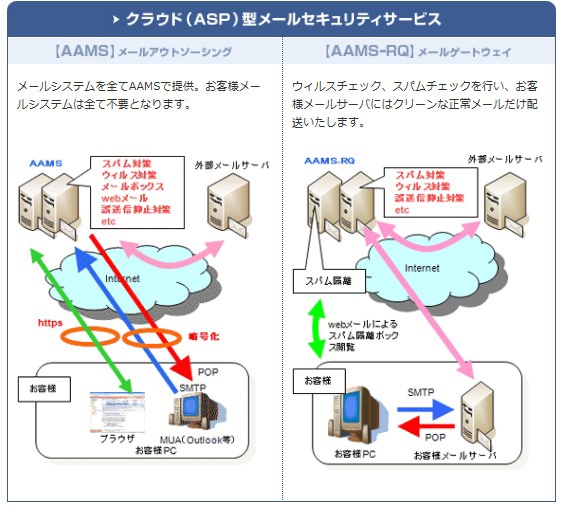

では、このようなダメージコントロールを具体的に体現しているサービスや製品はあるのだろうか? もちろん、その答えは「YES」である。今回のセミナーの主催者であるブロードバンドセキュリティ(BBSec)では、被害を防止するためのダメージコントロールに裏付けられた代表的なクラウドサービスやソリューションを中心に紹介する予定だ。同社が提供するサービスの1つとして、クラウド(ASP)型メールセキュリティサービス「AAMS」(Anti-Abuse Mail Service)がある(図1)。これはセキュリティ機能を備えたメールシステムをすべてクラウドによって提供、あるいはチェック済みのクリーンな正常メールのみを配送するゲートウェイサービスだ。すでに30万ユーザー以上の導入実績があり、2010年の国内クラウドメール市場で第2位の累積アカウント数を誇っている(ソースポッド調べ)。メール・アーカイブの追加や、社内ポリシーに合わせたパスワード文字数の設定など、企業ユーザーごとに仕様を柔軟に変更できる点が大きな特徴だ。お仕着せの一般的なクラウドサービスとは一線を画する、まさに痒いところに手が届く機能が好評を博しているという。

特命(技術企画担当アーキテクト)

安藤一憲氏

BBSecのAAMSでは、サーバへのアクセス・パターンを解析する機能を備えているという。たとえば複数国から数時間内に不穏なアクセスが繰り返されるなど、おかしい兆候を発見できる仕組みがあり、実際にアカウント状況を通知する新しい試みも行っている。このような新機能を、被害拡大防止のためのダメージコントロールのために導入することで、中堅のISPや大企業に向けてセキュアで信頼性の高いサービスとして提供することができるわけだ。

また同社では、ログチェックやログ管理の観点からも、ダメージコントロールを意識したソリューションについて紹介していくという。安藤氏は「システムがクラックされた場合に記録が残されていないと、何が盗まれたのかわかりません。被害総額の実態がわからなければ、そのサイトの資産がすべて盗まれたという想定にせざるをえません。また被害を受けたら、なるべく早く状況を把握する必要がありますが、そのためには分散したシステムを集中管理しなければなりません。もしダメージコントロール対策によって事前にログをしっかり取って容易に追跡できるようにしてあれば、たとえインシデントが発覚しても迅速に何が盗まれたのか被害を把握できます」と説明する。

最近ではインシデント発生時の報告義務の動きも活発になっている。米国では個人情報を含むデータが漏えいした場合に、24時間以内にその被害者へ報告を行わなければならないという法案が進んでいる。さらに踏み込んで最大2000万ドルの懲罰的課金を含んだ法案も提出されている。これは米国での法案で、日本に無関係と思うかもしれない。しかしインターネットには国境がない。ある国で指標が設定されれば、その影響は全世界に波及することになる。そういう意味でも今後、ログ管理はさらに重要になってくるだろう。ダメージコントロールを考えるなら、事前対策の1つとして整備しておく要件でもある。

これらに加え、セキュリティ面で考慮しなければならない点は、IT環境の変化に伴う人的リスクだ。現在広がりを見せるスマートフォンを例に挙げると、モバイルデバイスとしての機能は便利だが、それゆえの新たなリスクもあるということだ。たとえばスマートフォンの画面は小さいため、URLが一画面上で全て表示されないこともある。不用意にリンクをクリックし、悪意のあるサイトへ誘導され、フィッシング詐欺にかかる危険性はその分高いのだ。企業ではBYOD(Bring Your Own Device)を認める企業も多くなり、紛失・盗難、企業ネットワークへの不正接続、マルウェアといった問題も顕在化してきた。こうしたリスクにしっかり対処しなければならない。やはり「人間」が関わる部分に起因するセキュリティリスクも併せて押さえておく必要があるだろ。

開発側の人材育成と経営者の視点からダメージコントロールをどう進めるべきか?

代表取締役

経済産業省産業構造審議会情報経済分科会

人材育成ワーキンググループ座長

有賀貞一氏

有賀氏は「これまでの情報セキュリティ対策は、基本的に“対処療法”が中心でした。何かインシデントが起きて初めて対応を検討するのが実情です。しかしそれではいけません。インシデントでドタバタすることは、もういい加減やめるべきでしょう。これからはシステムライフサイクル全般において、最初からセキュリティの意識を注ぎ込む必要があります。基本的な概要・概念設計の段階から、どこまで情報セキュリティ対策を組み込めるのか、意識することが重要になります」と指摘する。

たとえば、対象となる情報資産のセキュリティ対策レベルを事前に検討しておき、攻撃されたら切り離しても影響が小さいもの、絶対に稼動を継続させなければいけないミッションクリティカルなものというように、あらかじめ攻撃されることを前提に対策を練っておく。性悪説の観点から攻撃されることは当然であり、インシデントは起きるという認識を持ちながら、その想定ダメージを設定し、前述のようなダメージコントロールを組み込んでいくという発想だ。「それによって生産性が多少落ちても、割り切ってセキュリティ対策を組み込んだシステムをつくるべきです」という。

一方、有賀氏は自らの経営哲学も踏まえ「経営視点で情報セキュリティ分野を産業として育てていく必要性があります」と説く。そのためにはユーザーや技術者はもちろん、経営者側の意識改革も必要だ。「セキュリティは単なるコストではなく“常識”であるべきもの。玄関にカギを付けずに家を建てる家主はいないのと同じです。ただしユーザーの意識が高まったとしても、最終的にリスクを全くゼロにはできません。そこで運用ルールで守るのではなく、IT側で何かガードをかける仕組みをつくるべきでしょう」と語る。

またセキュリティとコストはトレードオフの関係にあるとよく言われるが、経営側がセキュリティにコストをかけないのは、本当にコストだけが原因なのか? ということも点検が必要だという。「技術側では、マネジメント層がセキュリティ対策に予算を振ってくれないと嘆くが、それはIT部門の責任者がセキュリティの必要性を正しく説いてないからです。マネジメント層が自ら“コストをかける必要はない”などと発言するわけがありません」と手厳しい。

技術者は難解な用語でマネジメント層に説明するのではなく、ビジネスマインドで腑に落ちるように、テクノロジーをビジネスに一般化して説明できる能力を養う必要がある。このような点も人材育成の一環に含まれるものだという。

セキュリティ総論のおすすめコンテンツ

セキュリティ総論の関連コンテンツ

PR

PR

PR