- 会員限定

- 2022/10/27 掲載

XDRとは何かをわかりやすく解説 EDRと何が違う?セキュリティ検知統合のメリット

セキュリティはチェックリストの対策では後手に回る

シルバ氏によると、サイバー攻撃において、攻撃者は「グラフ(図式)」で物事を考えるという。どこか一カ所からアクセスし、組織内のインフラのさまざまな層を移動して、より深い場所へアクセスをして、少しずつ探索をしながら、より多くのデータを摂取しようと考えている。

一方、防御者は、リストで物事を考えがちだという。たとえば、以下のような箇条書きがそうだろう。

- NISTのサイバーセキュリティフレームワークに準拠する

- エンドポイントセキュリティを導入する

- ネットワークセキュリティに移行する

- 脆弱性管理のプロジェクトを遂行する

しかし、リストで物事を考えるアプローチは常に攻撃よりも後手に回ってしまう。1つのプロジェクトが終わると「これは済んだもの」「防御に成功した」というふうに思いがちだからだ。

しかし当然、1つ1つのプロジェクトを扱っていても、包括的に組織を保護することはできない。ガートナーは、企業の80%がシステム全体での攻撃者の動きを、単一のコンソールで追跡できていないと見立てている。そこで重要になるのがXDRという考え方だ。

XDRとは何か? 統合によるメリットとは

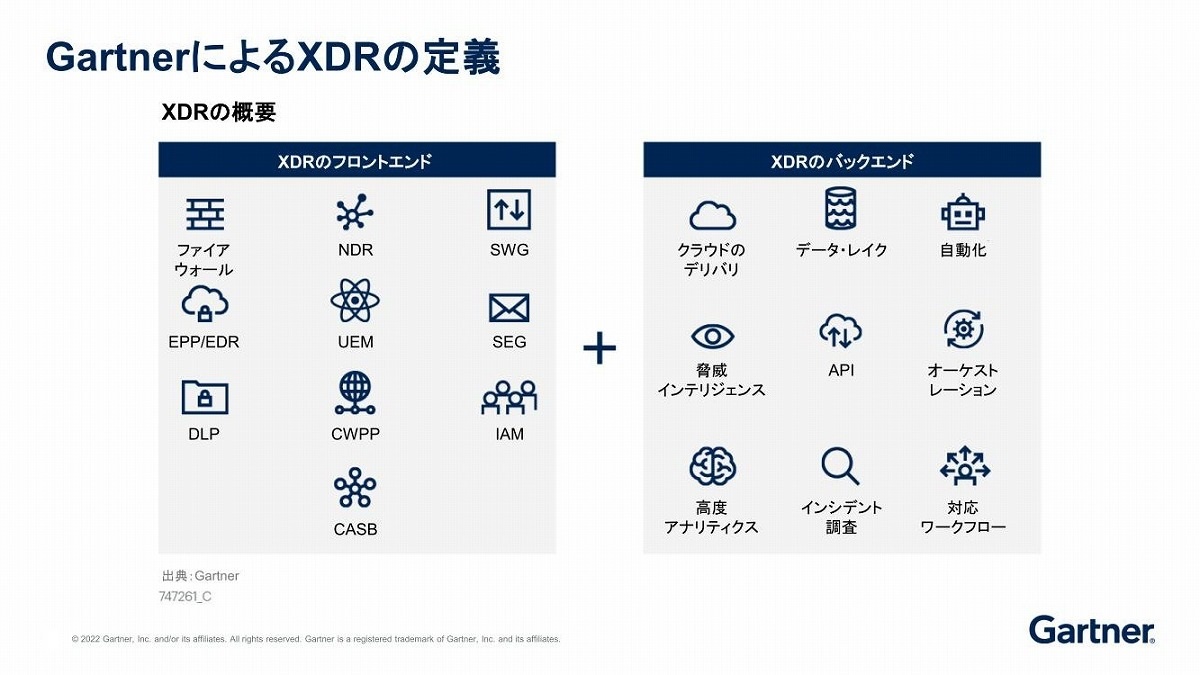

ガートナーの定義によれば、XDRとは「複数のセキュリティ製品をネイティブに統合し、ライセンスされたすべてのコンポーネントを統一した一貫性のあるセキュリティ運用システムを実現する、SaaSベースでベンダーに特化した、セキュリティ脅威の検知およびインシデント対応ツール」のこと。アーキテクチャとしてのXDRのアプローチはさまざまなセキュリティ製品を統合していくことにある。

XDRはEDR・SASE・SEGと何が違う? 統合の2つのメリット

企業向けの代表的なセキュリティ製品として、SEG(Secure Email Gateway)、SASE(Secure Access Service Edge)、EDR(Endpoint Detective Response)、IAM(Identity Access Management)などがある。たとえばSEGが攻撃を検知してアラートを発した場合、それを分析して原因が何なのかを突き止め、排除することは可能だ。

しかし、それは入口に過ぎず、攻撃はエンドポイントに達しているかもしれないし、デバイスに侵入してユーザーのクレデンシャルを利用し、IAMに攻撃をかけているかもしれない。

シグナルやアラートがドメインごとに発生しても、それを理解するのはシステム運用者、つまり人である。そのため、非効率でスピーディーな対応が難しくなってしまったり、間違った判断・対応をするなどの人的エラーが起こる可能性もある。

つまり、先ほど述べた製品群の指摘事項を、データ、テレメトリー、そしてシグナルとして1個所に集め、そこに外部のコンテキスト、たとえば脅威インテリジェンスの情報なども加えることが必要になる。

さらに、内部のコンテキスト、たとえばユーザーが誰なのか、どのシステムにアクセスされているのか、どのデータが標的になっているのか、などの情報も踏まえられるようにするのがXDRだ。それによって、より包括的に攻撃の全体像を捉えることができるようになる。

「技術としてのXDRは、すでに存在している何かに取って代わるものではありません。XDRは企業や製品の対応能力を拡張するものです。複数のツールの複数のシグナルを取りまとめていき、さらにそれを拡張するものと我々は考えています」(シルバ氏)

シグナルを取りまとめる、統合のメリットは大きく2つある。

1つは、インシデント対応の生産性を高めることだ。より短時間でインシデント対応ができ、SOCの効率化が図れることにある。攻撃を広く理解し、シグナルやコンテキストもより広く理解し、複数の領域にまたがって、より迅速に対応できるようになる。

もう1つは、未対応のアラートを減らせるメリットだ。さまざまなコンソールやツールを使っていると、どうしてもSOCに上がってくるアラートが増えてしまう。すると、対応が追いつかなくなり、かえって侵害につながることもありえる。

【次ページ】手始めに着手すべき3つのポイント

セキュリティ総論のおすすめコンテンツ

セキュリティ総論の関連コンテンツ

PR

PR

PR