- スペシャル

- 2015/10/30 掲載

標的型攻撃からマイナンバーを守る、「入口」「内部」「出口」の3つの対策

- ありがとうございます!

- いいね!した記事一覧をみる

従来のマルウェア検知をすり抜ける「未知」のマルウェアとは

プラットフォームソリューション事業本部

井谷 晃 氏

では、未知のマルウェアとは一体どういうものか。井谷氏は次のように説明する。

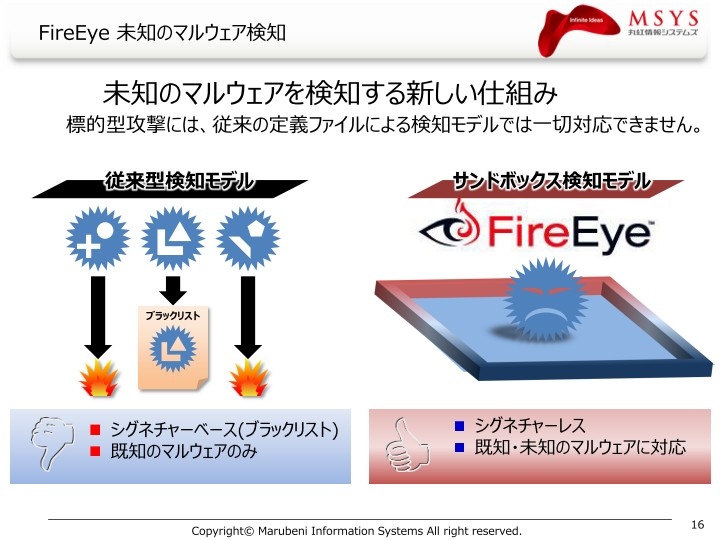

「従来のアンチウイルスソフトやIPS(不正侵入防御装置)では、プログラムコードを調べ、マルウェアに固有な、あるいは特徴的なコード(シグネチャーコード)がないかどうかによって、マルウェアを識別/検知しています。しかし、現在はこうした従来のマルウェア検知の仕組みでは検知できない(検知をすり抜ける)『未知のマルウェア』が登場しているのです」

従来のアンチウイルスソフトでは、新たに発見されたマルウェアのシグネチャーコードは随時、ウイルス定義ファイルに追加されていく。「アンチウイルスソフトのウイルス定義ファイルを常に最新のものに更新する必要がある」のはこのためだ。

しかし、標的型攻撃では、ウイルス定義ファイルに追加される前のマルウェアが用いられる。さらに現在は、この「未知のマルウェア」を誰でも簡単に作成できるツールが出回っている。そのため、どんどん新しいものが作成され、攻撃に悪用される。企業は、こうした新型の攻撃に備え、マイナンバーをはじめとする重要情報を守る対策を考えていく必要がある。

標的型攻撃の対策ポイントは「入口対策」「内部対策」「出口対策」

8月12日、総務省から「自治体情報セキュリティ緊急強化対策について」という中間報告が発表された。これによると、標的型攻撃からマイナンバーなどの重要情報を守るためのネットワークのセキュリティ対策は、大きく3つのポイントがある。- 入口対策:ネットワークへの不正侵入を防ぐ対策

- 内部対策:不正侵入があった場合にも重要な情報へのアクセスを防ぐ対策

- 出口対策:マルウェアが外部へ通信しようとするのを遮断する対策

そして、この3つ対策には、それぞれ以下のような手法が考えられる。

「入口対策は、保護された領域内でプログラムを動作させてマルウェアの振る舞いを検知するサンドボックス型の仕組みで実現します。内部対策は、マルウェアの感染後、内部での感染を広げないような端末隔離で実施します。そして、出口対策はWebフィルタリングやログ調査/遮断の仕組みで対応します」

標的型攻撃対策は、これら3つのポイントを多層的に組み合わせ、連携させることが重要になるのである。

FireEye製品を中核に据えた、多層的な標的型攻撃対策をワンストップで提供

では、それぞれの対策に応じた具体的なソリューションはどのようなものか。まず入口対策は、サンドボックス型のマルウェア検知システム「FireEye」が有効だ。インターネットと社内LANの境界(ゲートウェイ)に設置されるアプライアンス機器としてシェアナンバーワンを誇り、高い検知能力性能を持つ。

「特にNXシリーズでは、疑わしい通信やファイルをサンドボックス(保護された仮想環境)上で分析します。そのため、従来型のシグネチャーベースの検知と異なり、既知のマルウェアだけでなく、未知のマルウェアも検知できます」

他のサンドボックス型のマルウェア検知システムとの違いはどこにあるのか。井谷氏は続ける。

「まずは対応ファイル形式数が多い点が挙げられます。最近では、標的型メールの添付ファイルにdoc形式の文書ファイルが用いられることが多く、FireEyeはこうしたファイル形式にも対応しています。そして、サンドボックスの仮想環境が独自実装のため、攻撃者側から確認、解析される危険性がない点です。また、マルウェアを検知した際のアクセス先がFireEye内の仮想サイトのため、社内から不正サイト等にアクセスすることによるリスクが回避できる点が優位性として挙げられます」

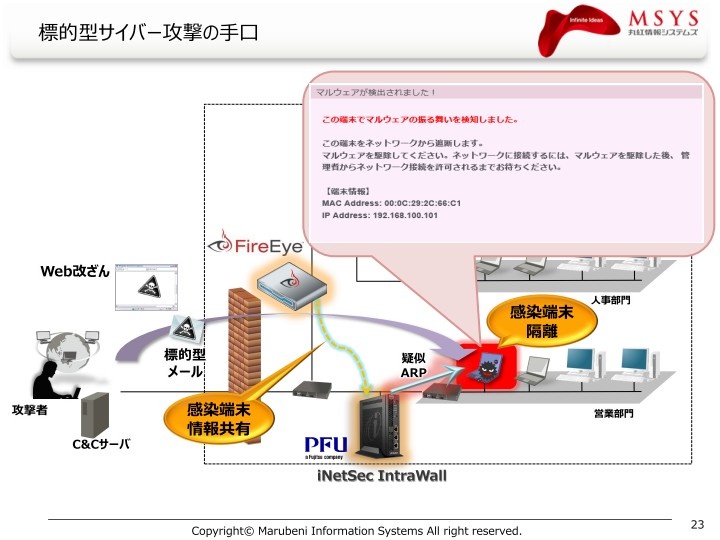

内部対策は、PFUの「iNetSec IntraWall」を活用する。これはFireEyeと連携し、FireEyeで検知したマルウェア感染端末を、ネットワークから隔離するものだ。

「標的型攻撃のプロセスは、メールやWeb等からマルウェア感染する『初期潜入』、端末間での侵入を拡大する『内部侵入・調査』、データを外部に送信する『目的遂行』の3つの段階があります。このうち初期潜入から内部侵入・調査を防ぐ対策を担うのがiNetSec IntraWallです。FireEyeがマルウェアを検知すると、マルウェアに感染した端末の情報がIntraWallに共有されます。そして、感染端末をネットワークから隔離し、管理者に通知します」

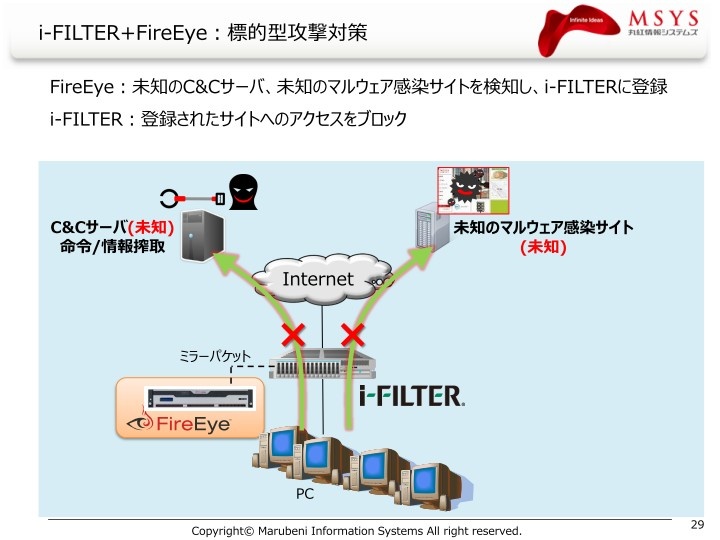

そして出口対策は、デジタルアーツの「i-FILTER」で行う。Webフィルタリング製品としてシェアナンバーワンを誇り、FireEye NXシリーズと連携し、検知した情報をもとに、感染端末がC&Cサーバ(攻撃者が操作するサーバ)へ、マイナンバーなどの重要情報を送信するのを防御する。

「上述した攻撃プロセスの『目的遂行』を防ぐ対策を担うのがi-FILTERです。i-FILTERは、アクセス許可、禁止、書き込み禁止、DL禁止、特定部署のみアクセス許可など、ポリシーに従って柔軟に設定が可能なWebフィルタリング製品です。FireEyeと連携することで、未知のC&Cサーバやマルウェア感染サイトを検知し、i-FILTERに登録することが可能となり、クライアント端末から当該サイトへの接続が発生した際は通信を遮断できます」

丸紅情報システムズは、上述した3社の製品すべてを扱える唯一の代理店となる。標的型攻撃にお悩みの企業は、多層防御の連携ソリューションをワンストップで提供できる同社にぜひ一度相談してみてはいかがだろうか。

標的型攻撃・ランサムウェア対策のおすすめコンテンツ

PR

PR

PR