- 2011/09/20 掲載

防衛産業に携わる企業を標的にしたRAT攻撃、三菱重工含む4か国8社対象

第一段階では、悪意のあるPDFを添付ファイルなどで送信し、Adobe ReaderやFlashの脆弱性を使用して侵入。C&C(コマンド&コントロール)サーバにアクセスし、その情報を送信する。

第二段階では、まずネットワーク情報やファイルやディレクトリ名を攻撃者に報告。さらに攻撃者が使用するリモートアクセス型のトロイの木馬(RAT)をダウンロードして、追加のコマンドを発行する。

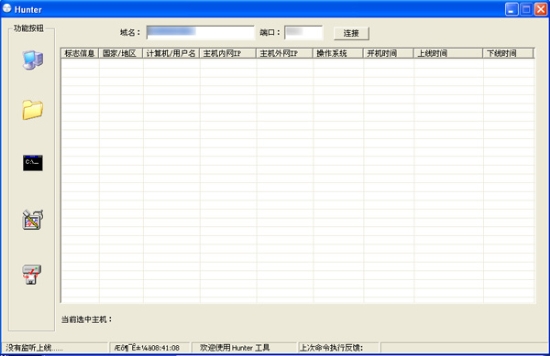

このRATは「MFC Hunter」と呼ばれ、次の3つから構成される。1つは被害者のマシンにインストールされて“ハブ”に接続する「サーバ」、次に仲介マシンにインストールされて、被害者と攻撃者の間のプロキシとして機能する「ハブ」、最後に攻撃者が被害者の侵入先のコンピュータを制御するRATクライアント「MFC」。これら3つのコンポーネントにより、リアルタイムに侵入先のコンピュータでコマンドを実行できるという。

トレンドマイクロによれば、この攻撃網は現在、少数のターゲットで構成されているものの、防衛産業の企業の割合が高く、特定の環境を狙ったものであることから、志向性の高い攻撃だと分析している。

ウイルス対策・エンドポイントセキュリティのおすすめコンテンツ

ウイルス対策・エンドポイントセキュリティの関連コンテンツ

PR

PR

PR