- 2026/02/13 掲載

ランサムウェア対策で超重要、CyberArkとBeyondTrustらにみる「PAM(特権管理)」とは

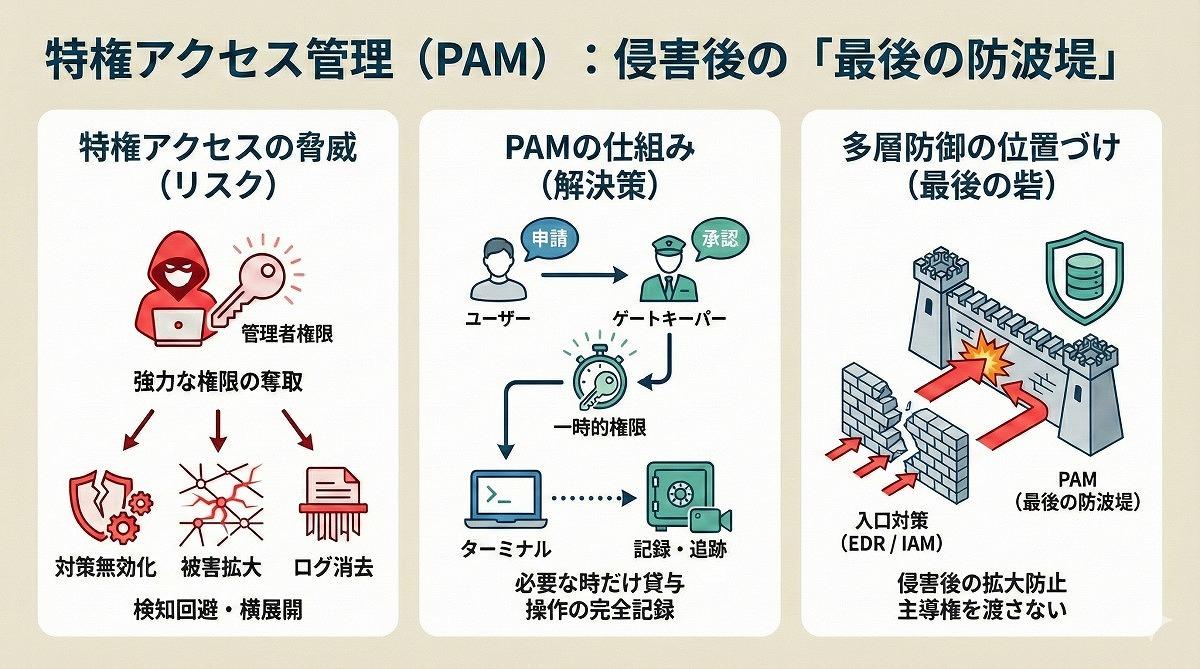

侵害後の主導権を奪う特権アクセスの現実

特権アクセスとは、管理者権限のように環境を丸ごと動かせる強い権限での操作を指す。普段の社員アカウントは業務に必要な範囲でしか動けないが、管理者は設定の変更やユーザーの追加、監視の無効化まで手が届く。攻撃者がこの権限を奪うと、被害は一気に膨らみやすい。侵入が起点でも、内部で権限を引き上げる動きが続くからだ。強い権限を握られると、守る側の対策そのものを書き換えられ、検知の土台が崩れる。複数システムへ横に広がられ、ログを消され、復旧と調査の負担が跳ね上がる。

PAMは、こうした強い権限の使われ方を縛り、権限を持たせっぱなしにしない。申請と承認を通じて、作業の間だけ権限を付け、終われば外す。鍵の貸し出しに近い。誰がいつどの端末に入り、何をしたかも記録し、後から追える状態をつくる。侵害後に攻撃者が動ける時間と範囲を小さくし、被害の広がりを遅らせる狙いがある。

EDR(Endpoint Detection and Response)やIAM(Identity and Access Management)が入口や通常のアクセスを整えるのに対し、PAMは侵害後に主導権を渡さない層として置かれる。最後の防波堤と呼ばれるのは、入口対策では止め切れなかった局面でも、被害を広げない手段を残すためだ。

BeyondTrustとCyberArkは何がスゴい? PAM市場の現状

PAM市場でよく名前が挙がるのがBeyondTrustとCyberArkである。どちらも特権管理を掲げるが、得意分野は違う。BeyondTrustは、人が行う管理者作業を安全にする方向に寄っている。リモートでサーバーを操作する場面でも、管理者権限を常に付けたままにせず、作業の間だけ権限を付与し、終われば自動で外す。強い権限を持つ時間を短くし、乗っ取りの影響を小さくする考え方だ。日々の作業の流れに組み込みやすい点も特徴になる。

一方、CyberArkは、人の管理者だけでなく、マシンが使う権限まで視野に入れる。

ここでいうマシンとは、アプリケーションや自動処理、クラウド上のワークロードなど、人が直接ログインしない主体を指す。これらはデータベースや管理APIに接続するために、パスワードや鍵、トークン、証明書といった通行証を使う。

通行証が漏れれば、気付かれないまま長く悪用される恐れがある。人の管理者アカウントだけを固めても、マシン側の通行証が穴になれば統制は片手落ちになる。CyberArkが打ち出すのは、人とマシンの両方で特権を扱う基盤を整える視点だ。

市場には2強以外の選択肢も多い。たとえばDelineaやOne Identityは、特権パスワードの管理と操作の記録を中核に据え、既存の運用に乗せやすい形で展開する。ManageEngineは統合管理を前面に出し、管理対象をまとめて見せる方向に寄る。

WALLIXやSeguraはセッション管理や外部委託先の統制も含め、監査で説明できる証跡づくりを意識する。SaviyntはID管理寄りの文脈から特権へ広げる色が濃い。

StrongDMはデータベースやクラウド環境への入口を1つにまとめる発想で訴求し、Keeper Securityも特権領域を視野に入れる。国内ではNRIセキュアテクノロジーズやNTTテクノクロスのiDoperationが、申請・承認と証跡管理の業務を実務に落とし込む。 【次ページ】クラウドと自動化が特権を増やし、PAMの役割が広がる

ID・アクセス管理・認証のおすすめコンテンツ

ID・アクセス管理・認証の関連コンテンツ

PR

PR

PR