- 2023/11/14 掲載

クラウド基盤権限管理(CIEM)とは何かをわかりやすく解説、クラウドのID管理はAIでどう自動化すべきか

CIEM拡大の背景、クラウド拡大でアクセス管理が困難に

セキュリティ対策で基本となる取り組みの1つが、各種データやシステムへのアクセスの可否を、事前承認を基に制御する「権限/アクセス管理」だ。本人確認のためのIDとパスワード、セキュリティデバイスによる認証は、第三者のなりすましによる不正アクセスの防止策として、長らく一般的に利用されてきた。だが、パブリッククラウドの利用拡大を背景に、その実施徹底が極めて困難になっている。「パブリッククラウドの仕組み上、それは致し方ないことでもあります」と説明するのはガートナーシニア ディレクター,アナリストのエンリケ・テシェイラ氏だ。

分かりやすい例としてテシェイラ氏が挙げるのがアプリ開発だ。従来のオンプレ開発において、開発者がセキュリティの責任を問われる対象は、アプリケーションのコードやAPI、OSS(オープンソースソフトウェア)コンポーネントなどのアプリレイヤー自体の脆弱性に限がれていた。

だが、パブリッククラウドの利用が広がる中で状況は一変しているという。

「IaaSでは、システム基盤となる各種リソースや、その上で動くワークロードを含めた挙動の適切な管理のために、共有ファイルやデータベース、ワークロードへのアクセス、さらにVM(仮想マシン)やコンテナの起動/停止や各種リソースへのアクセスの可否など、リソースやサービスの個々に対する権限ベースの多様な設定作業が開発者に新たに求められます。結果、権限管理の負担も急増し、それだけミスや漏れが生じやすくなっているのです」(テシェイラ氏)

IDのリスク解消を支援するCIEMとは?

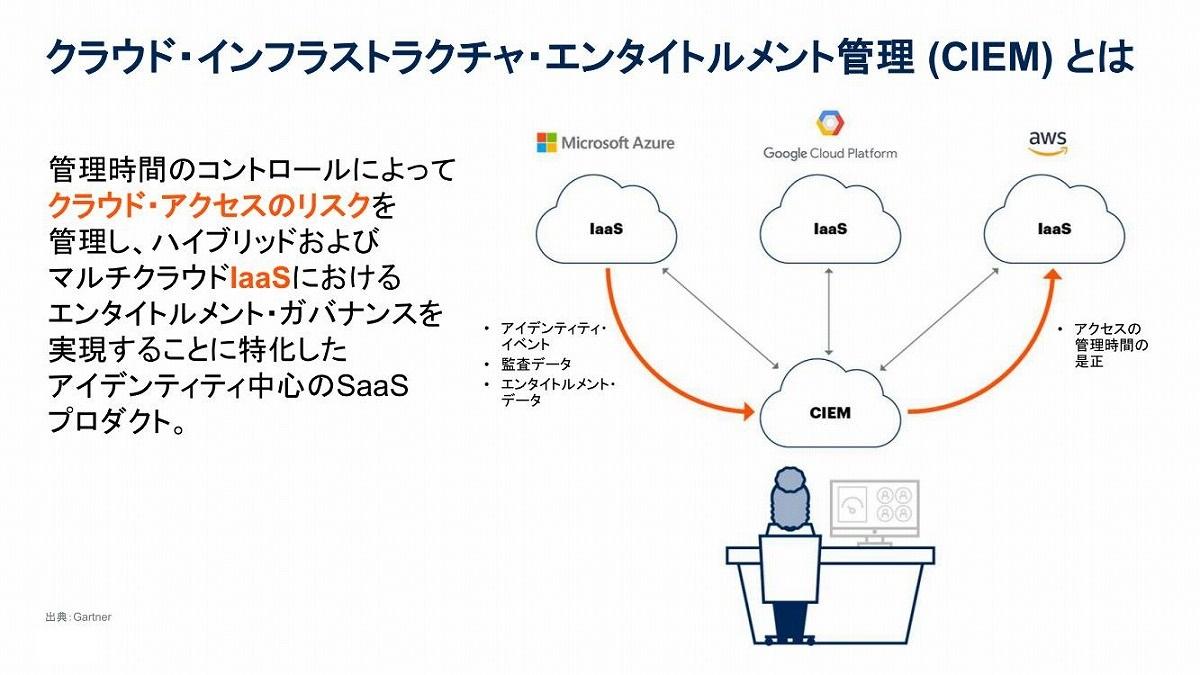

その中での管理の厳格化に向けて利用が広がっているのが、パブリッククラウド上に存在する権限の可視化を通じて、マルチ/ハイブリッドクラウド環境での権限管理のガバナンスの実現を狙いとした「CIEM(Cloud Infrastructure Entitlement Management:クラウド・インフラストラクチャ・エンタイトルメント管理)」だ(図1)。

テシェイラ氏によると、CIEMとは、重要なリソースへの未承認の特権IDを監視、検出、防止する「PAM(Privileged Access Management:特権アクセス管理)」と、ユーザーやアプリケーション、データをIDを基に保護する「IGA(Identity Governance & Administration:IDガバナンスと管理)」を組み合わせたツールだという。

「たとえば、与えられた権限のうち利用している割合が2%以下のIDはAWSで95%にも上ります。必要以上の権限付与は当然、セキュリティの低下を招きますが、CIEMはそうした“不正な特権ID”と“不正確なID付与”に起因するリスク解消を狙いとしています」(テシェイラ氏)

CIEMの代表的な機能は次の4つだ。

- 特定と検出:

アクセス経路のグラフなどによる可視化を通じたID権限とリスクの把握 - 構成管理:

付与した権限の継続監視による設定ミスの把握 - アタック・サーフェス・マネジメント:

ID権限の棚卸を通じた危険な権限の削除 - コンプライアンス評価:

PCI DSSなどに基づくコンプライアンス評価

収集したデータのAI活用で管理自動化を目指す

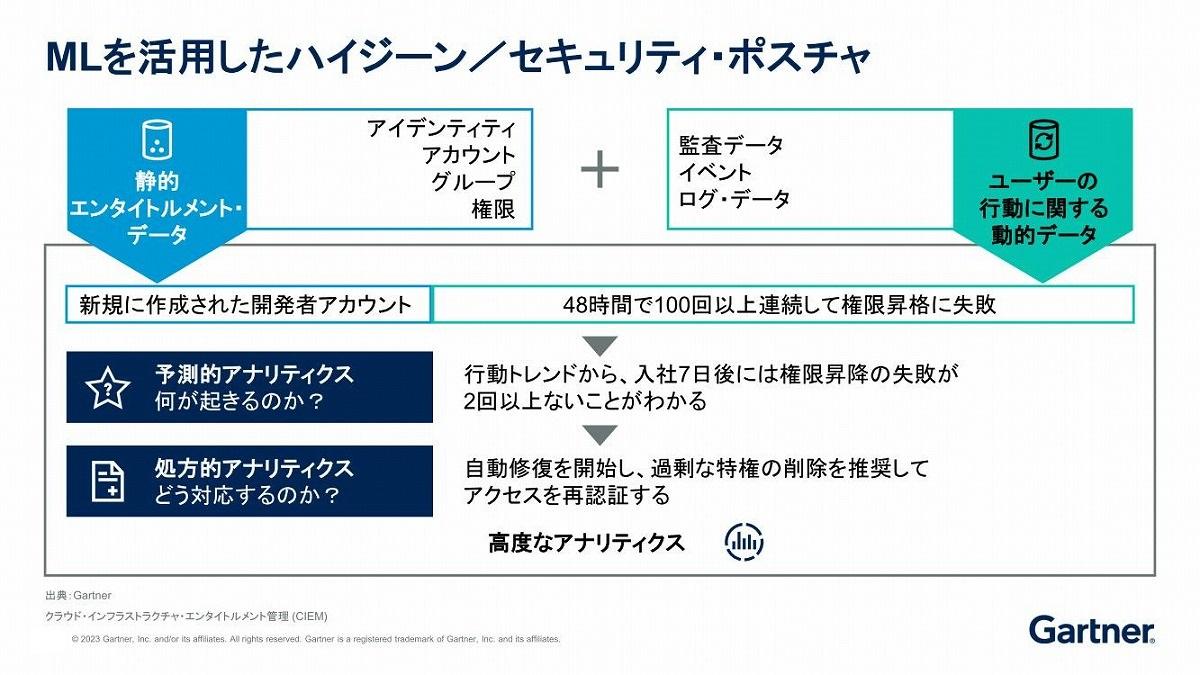

テシェイラ氏によるとCIEMは現状、MFA(多要素認証)、AM(アクセス管理)などを担う「アイデンティティ・ファブリック」の一部として、SaaS、IaaS/PaaS、オンプレミスのID管理の機能強化が推し進められているという。その具体的な方向性は、アイデンティティ・ファブリックとして収集した多様なデータ分析を通じた管理の効率化だ。「権限管理はいわば藁の中から針(リスク)を探し、取り除く作業です。CIEMにより収集したIDや権限などの静的データと、各種ログやイベントなどの動的データの両者を突き合わせての、より深いリスク分析もすでに現実のものとなっています。

加えて、権限が急増する中、人手による管理では対応が到底間に合わなくなっていますが、その対応をAIが支援します。平時のベースラインデータを基に、そこから外れる予兆検出時には、アイデンティティ・ファブリックとしての修復レコメンデーションをAIが行います。ひいては管理のさらなる効率化に向けた自動化も今後は進むはずです」(テシェイラ氏)

一方で、現状のID管理のインフラは脅威に対して脆弱なのが実態だという。ガートナーの調査でも、この1年間に組織の8割がIDに関して何らかの障害に見舞われている。

「数年前には、とある米国のサイバーセキュリティ企業がハッキングに遭い、同社製品のユーザーにまで被害が拡大しました。その手法もクラウドのID管理基盤から盗み出したSAML署名鍵を悪用し、管理者権限を奪うものでした」(テシェイラ氏)

こうした中、ガートナーでは2022年末にサイバーセキュリティのテクノロジートレンドとして「デジタル免疫システム」を発表。その中に含まれているのが「オブザーバビリティ」と「自動修復」だ。

宿題は“防御”“検知”“対応”のバランスの取り方

アイデンティ・ファブリックにおいても、この2つの実装がAIにより急速に進むとガートナーは予想する。現状でもMFAやCIEMによる不要な権限削除が脅威防御策として機能するが、たとえ侵入を許したとしても、AIによるUEBA(User and Entity Behavior Analytics:ユーザーとエンティティの行動分析)やTTP(Tactics、Techniques、and Procedures)によって脅威のオブザーバビリティを確保し、アイデンティティ脅威プレイブックによって脅威の根絶から復旧、報告、修復までを自動実施するというのがガートナーの描く未来予想図だ。

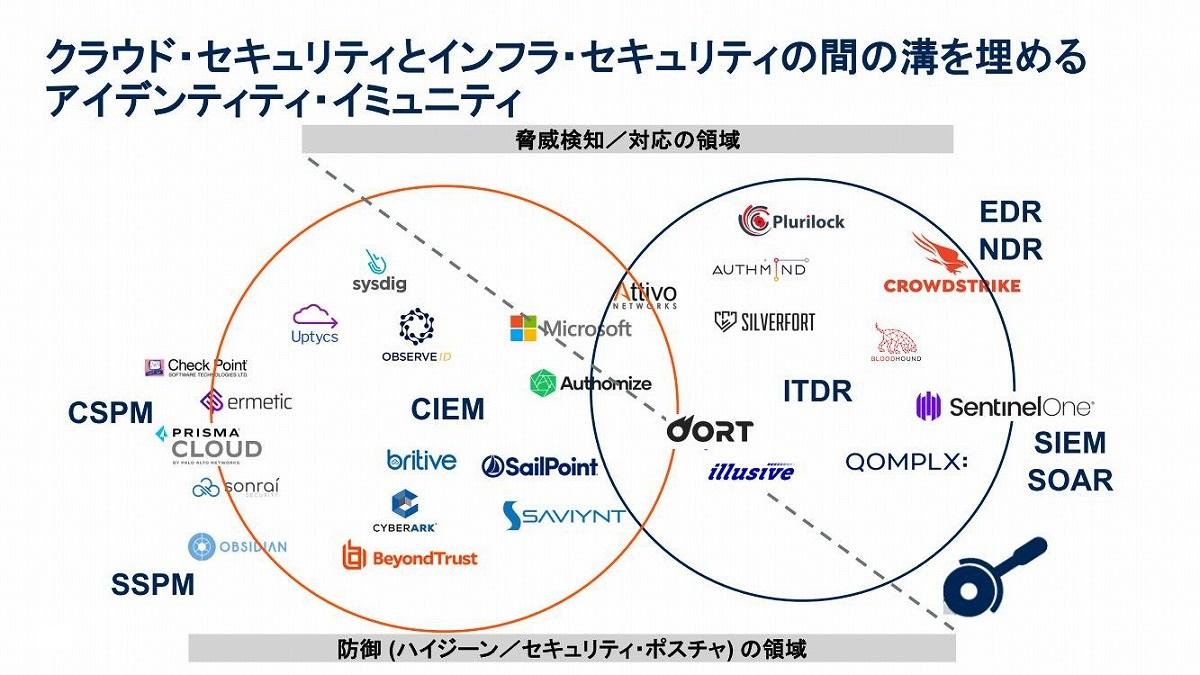

この「アイデンティティ免疫」はCIEM、さらに不正アクセスや不正行為を検知し、迅速に対応するITDR(Identity Threat Detection and Response)に代表される機能群から成る。現状において、いずれのベンダーも“防御”“検知”“対応”の3機能の包括提供までには至っていないものの、機能自体の拡充と強化はセキュリティベンダーや自動化ベンダーを中心に着実に進められているという。

「今後はID管理基盤へのデジタル免疫システムへの取り込みが加速するはずです。その実践で考慮すべき現実的な問題が、防御と検知、対応への投資のバランスをいかに取るかです。バランスを欠いてはどこかにリスクが生じます。クラウドセキュリティの確保に向けた、見極めには苦労が予想される、セキュリティ部門の新たな宿題です」(テシェイラ氏)

ID・アクセス管理・認証のおすすめコンテンツ

PR

PR

PR