- 会員限定

- 2025/11/05 掲載

アサヒやアスクルにも共通…?北朝鮮系ハッカー「9時5時勤務」の実態と脅威の手口

バークリー音大提携校で2年間ジャズ/音楽理論を学ぶ。その後、通訳・翻訳者を経て24歳で大学入学。学部では国際関係、修士では英大学院で経済・政治・哲学を専攻。国内コンサルティング会社、シンガポールの日系通信社を経てLivit参画。興味分野は、メディアテクノロジーの進化と社会変化。2014〜15年頃テックメディアの立ち上げにあたり、ドローンの可能性を模索。ドローンレース・ドバイ世界大会に選手として出場。現在、音楽制作ソフト、3Dソフト、ゲームエンジンを活用した「リアルタイム・プロダクション」の実験的取り組みでVRコンテンツを制作、英語圏の視聴者向けに配信。YouTubeではVR動画単体で再生150万回以上を達成。最近購入したSony a7s3を活用した映像制作も実施中。

http://livit.media/

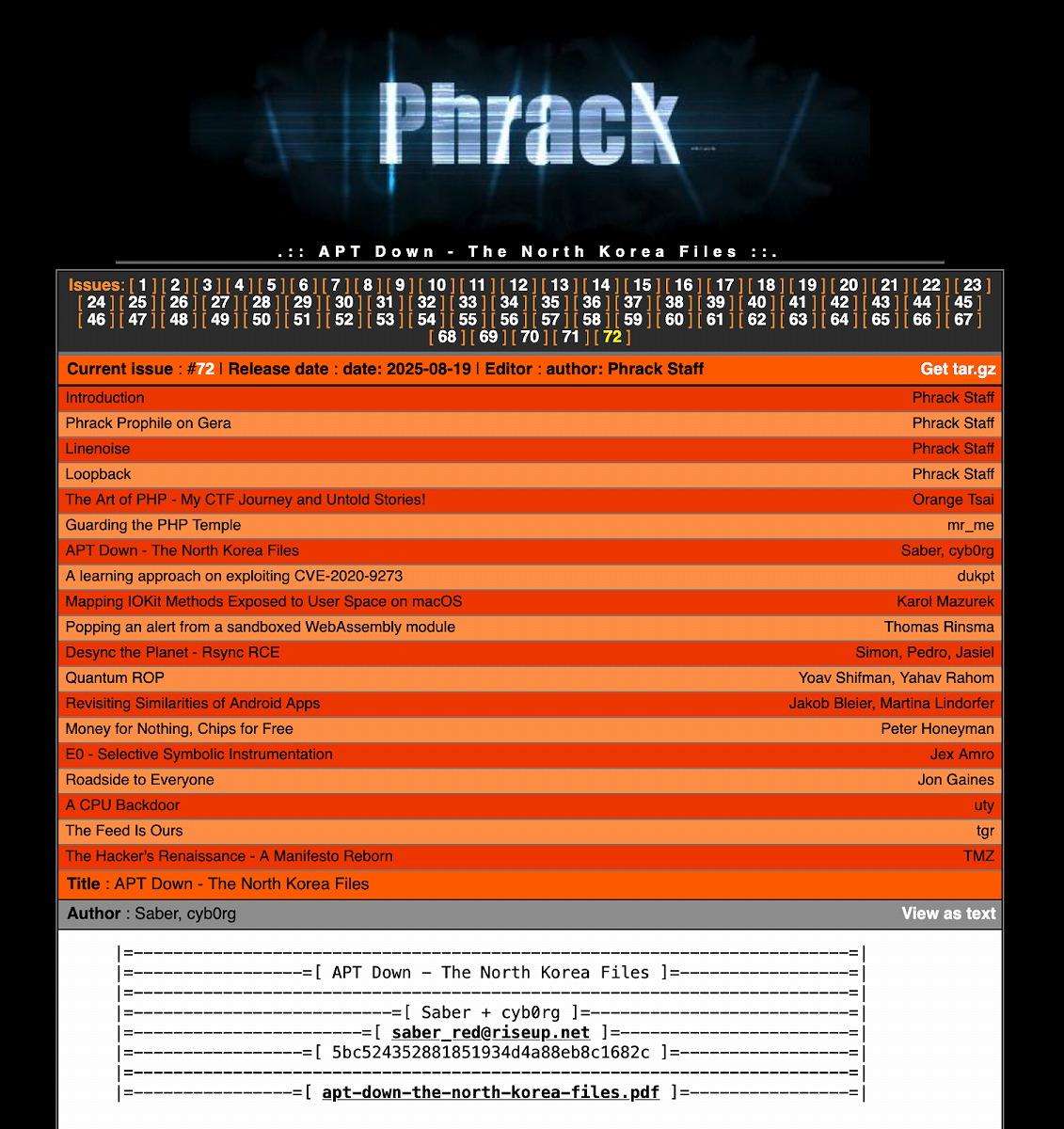

伝説のハッカー誌が暴いた北朝鮮サイバー部隊の素顔

日本ではあまり知られていないが、今年8月、伝説的なハッカー誌「Phrack」の最新号が衝撃的な内容で世界を震撼させていた。「Saber」と「cyb0rg」と名乗る2人のハッカーが、北朝鮮政府系ハッキンググループ「Kimsuky」のメンバーのコンピューターに侵入し、その活動実態を暴露したのだ。

「Kim」と呼ばれるこの北朝鮮系ハッカーは、朝9時に接続を開始し、夕方5時には必ず切断するなど規則正しい時間で勤務していることが判明。また、中国の祝日である端午節(5月31日~6月2日)には活動を休止していたことから、中国系である可能性も指摘されている。

今回、Saberとcyb0rgが侵入したシステムからは、韓国国防防諜司令部(DCC)への攻撃ログや、韓国外務省の内部メールシステムのソースコード、政府内部ネットワークへのアクセス記録などが発見された。DCCへの攻撃は暴露のわずか3日前にも実行されており、継続的な諜報活動の実態が浮き彫りになった。

流出したファイルには約2万件のブラウザ履歴のほか、Kimが使用していたツールやアクセス先が詳細に記録されている。Chrome拡張機能にはユーザーエージェントの偽装ツールやプロキシ切り替えツール、クッキーエディタなどが含まれ、痕跡を残さないための手口が明らかになった。

さらに驚くべきは、韓国政府の電子認証システム(GPKI)の証明書が数千件も保存されていたことだ。これらは政府職員が文書の電子署名に使用するもので、Kimはパスワードを解読するJavaプログラムまで開発していた。実際に「!jinhee1650!」「ssa9514515!!」といったパスワードが解読されていたという。

2人のハッカーは記事の中で、Kimskyを「真のハッカーではない」と断じる。「金銭的な欲望に駆られ、指導者を富ませ、政治的アジェンダを遂行するために活動している。道徳的に歪んでいる」と痛烈に批判。真のハッカーは「創造性を表現し、全人類の知識を共有するために活動する」ものだと強調し、北朝鮮ハッカーの動機の歪みを非難している。 【次ページ】日本企業でも相次ぐ被害、巧妙を極める手口の実態

ID・アクセス管理・認証のおすすめコンテンツ

ID・アクセス管理・認証の関連コンテンツ

PR

PR

PR