- 会員限定

- 2010/02/25 掲載

クラウドのセキュリティに死角はないのか、インシデント対策、トレーサブルネットワーク、セキュリティ基盤の視点で検証

ラック 新井悠氏、KDDI 中尾健二氏、NICT 三輪信介氏

経済ジャーナリスト。1972年日刊工業新聞社入社、以降88年まで第一線の経済・産業記者として活躍。経団連、NTT、通産省、郵政省、労働省、東京商工会議所、各記者クラブ所属、米国特派員を経験。情報通信、コンピューター・ソフトウエア産業草創期から取材。コンピューター・OA、情報通信、経営問題関連の執筆・著作多数。1989年から投資家向け広報(IR)コンサルタントとして内外の企業IR・PRをサポートしている。

クラウドの悪用方法

まず同氏はクラウドの悪用方法として、以下の3パターンを上げた。

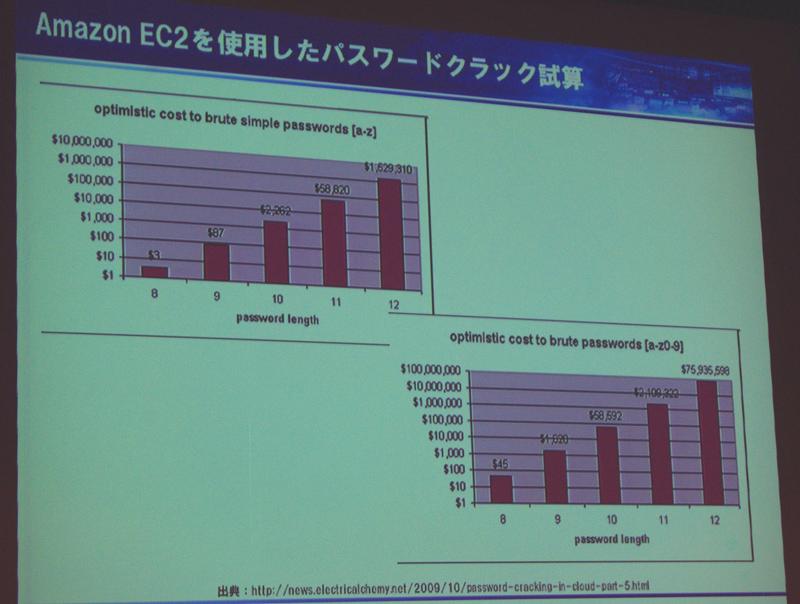

「パスワードに使われる暗号を解読するのに、数年前なら、非常に多くのPCを必要としたが、現在では、クラウドのリソースを使い、個人が暗号を破っている」と実態を紹介した。米国の専門家の実験によると、従来方法では暗号鍵を作るのに5日要していたが、現在ではAmazon EC2を使用すると、54万以上の鍵を2~4時間で作成でき、しかもその鍵は使い回しが可能で、非常に安価、かつ効率的に脆弱性を突くことが可能になったのだという。

2.クラウドでボットネットを運用するケース

ウイルスに感染したPCに対し、ウイルスをばら撒くように指令を行うコマンドアンドコントロールサーバーを GoogleのApp Engineを使用して作成した例があるという。

3.クラウドを使っての攻撃や迷惑メールを送信するケース

「クラウドの内部にボットが存在し、一般企業のホームページに攻撃を仕掛けているケースを当社の監視センターが観測している」。攻撃は2008年から観測されており、Amazon EC2が使われ、「現在では2008年に比べ攻撃は4倍に増えている」という。

こうした3つの実例を踏まえ新井氏は、「従来からある犯罪者向けのホスティングサービスと同様の悪用方法としてIaaS(Infrastructure as a Service)が使用されている実態が昨年から観測されている。悪用方法自体は従来と同じだが、問題はクラウドが普及につれて、セキュリティに対する投資が増加することになり、クラウドの『手ごろで安い』メリットが減退することだ。このため、セキュリティの担保が重要であるとともに、一般の利用者にクラウドの安全性が分かる仕組みが必要だ。それもお墨付きや認証ではなく、もう少し分かりやすいものが求められる」と述べた。

セキュリティ総論のおすすめコンテンツ

セキュリティ総論の関連コンテンツ

PR

PR

PR