- 会員限定

- 2012/12/10 掲載

スマホ&タブレットのセキュリティガイド、計画段階で留意する7点とBYOD実践のポイント

配布後にリスクに気付いて回収した企業も

特性と利用目的を理解することが第一歩に

WGリーダー

松下綾子氏

(アルプスシステムインテグレーション)

スマートフォンを安心・安全に活用するには、何が必要なのか。利活用の観点からスマートデバイスのセキュリティを考え、安全な利用促進と普及を目指す日本スマートフォンセキュリティ協会(JSSEC)は2012年11月21日、「スマートフォン セキュリティ シンポジウム2012」を開催した。

「スマートフォン法人利用のためのセキュリティの考え方とBYODの考察」と題された講演で登壇したのは、利用部会 利用ガイドラインWGリーダーの松下綾子氏(アルプスシステムインテグレーション 営業統括部 特販プロジェクト グループマネージャー)だ。

「スマートフォンの配布後、セキュリティリスクに気付いて回収した企業もあると聞く」。そう明かした松下氏は、参考になる基準がまだ少ない現状を指摘し、このままではせっかくのツールのメリットも享受できず、従業員のモチベーション、ひいては業績に悪影響があるかもしれないと指摘する。「まずは、スマートフォンの特性を理解し、そのあとで利用シーンごとに必要なセキュリティを検討する」と、松下氏は提案する。

スマホの特性から見えてくる利用シーンと脅威の相関

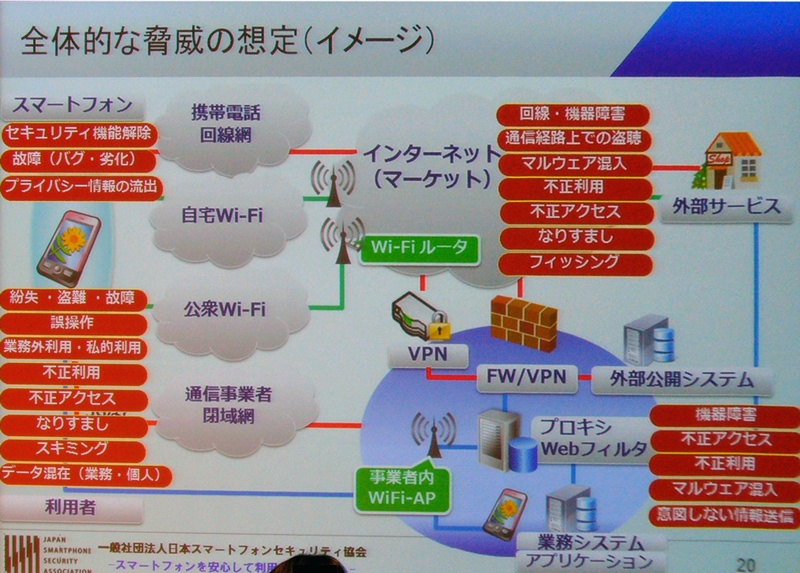

スマートフォンの特長は、電源が常にONの状態で、ネットワークには常時接続されており、社内外へと自由に持ち運ぶことができる点だ。加えて、ネットワークセキュリティは基本的に利用者の裁量に委ねられており、すべての機能はアプリとして実装され、各種機能はアプリとしてアプリストア/マーケットから追加・更新される。これだけ取っても、PCやフィーチャフォンのサービスモデルとは異なるセキュリティリスクがあるのは明らかだ。「このような特性を理解すれば、スマートフォンの利用シーンや脅威が見えてくる」(松下氏)。同氏は、スマートフォンの特性から考えられる活用シーンと脅威をいくつか挙げた。ここで意識すべきは、利用時に生成されるデータの流れや保管場所だ。

たとえば、アドレス帳はSNSなどさまざまな外部サービスと連動し、互いに情報を補完しあうこともある。そのアドレス帳が流出すれば、登録された人の情報(SNSで機能を有効にしていれば生活圏や外出先といった位置情報など)も併せて漏れる。

また、スマートフォンではデータ保存先に「インターネットストレージやSNS」を利用するのは一般的だが、会社データの保管場所として使えばリスクになる。「スマートフォンの利用者は、データを分散して保管する傾向がある。会社支給のスマートフォンでは、端末の廃棄や再利用の場面がある。本来はこのときデータなどを完全消去する。しかし、保存先が分散しており、ユーザーも保存先をよく分かっていない場合が多く、すべてを回収できるか分からない」(松下氏)。

ネットワークも、常時接続状態のスマートフォンでは当然のように利用する。そして、社内の無線アクセスポイントのWi-Fi設定をすれば、無線LAN経由で社内リソースにもアクセスできる。テザリング機能があれば、スマートフォン自体がアクセスポイントになる。つまり、IT部門の認知しない無線端末やアクセスポイントとして機能してしまうということだ。「利便性とセキュリティを天秤にかけたとき、個人としては、利便性を取りたいユーザーもいるだろう。どこまで技術的に保護するのか、ユーザーをどう教育するのかは、今後ますます重要な課題」と松下氏は言う。

【次ページ】計画段階で留意する7つの事項、BYOD実践のポイント

モバイルセキュリティ・MDMのおすすめコンテンツ

PR

PR

PR