- 2013/02/21 掲載

機密情報を守る2つの視点、アクセスコントロールと監査の融合で変化する脅威と戦う

日本オラクル 製品戦略統括本部 担当ディレクター CISSP-ISSJP

1964年東京生まれ。2種通信事業者、システムインテグレータ、外資系通信機器ベンダなどを経て2001年から現職。データベース、アイデンティティ管理を中心にオラクル製品のセキュリティを担当中。CISSPアジア・アドバイザリー・ボードメンバー、情報セキュリティ大学院大学博士前期課程修了(情報学)。

変化する脅威と変化しない標的

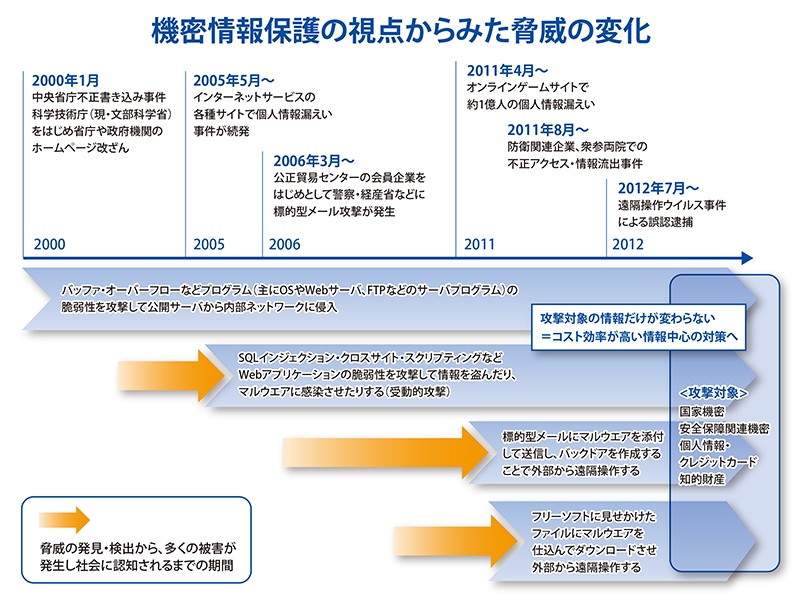

今世紀初頭から今日に至るまでの過去10年間を振り返ると、サーバや内部ネットワークなど、情報システムに対する攻撃・侵入の方法についてはさまざまな手段が登場し、変化を続けてきました。たとえば、SQLインジェクションが多くの被害を出すようになったのはおおむね2005年からですし、メールを使った標的型攻撃(以前はスピア型メールとも呼ばれるものがありました)は警察など一部の官公庁をターゲットにして行われていることが2006年頃から知られており、話題になるほど多くの被害が顕在化したのは2011年からです。これはシステムを保有する企業・組織にとって、変化する脅威に対抗して常に新しい境界防御対策を実施し続け、そのための費用も継続して負担し続けた歴史ではないでしょうか。しかも突発的に現れる新たな脅威に対しては、あらかじめ計画的に予算を組むということができませんから、予算捻出、という苦労がつきまとうことになります。

一方、攻撃者が標的とする情報、つまり保護するべき機密情報が何であるか(=個人情報、知的財産など)という事実、およびその情報の多くがシステム内部ではデータベースに格納されているという事実は、過去10年間変わっていませんし、今後も大きく変わることはなさそうです。だとすれば、情報システムを構築する際に確実にデータベースを保護する対策を組み込んでおけば、それらはシステムが使われ続ける限り、ずっと有効で有り続け、中長期的にみて攻撃・侵入方法の変化に強いシステムを実現できると考えられます。

標的型攻撃の多発によって、従来の境界防御型セキュリティ対策(ファイア・ウォールやIDS:侵入検知システムなど)だけでは防ぎきれない脅威が数多く存在することがわかった今、攻撃者の標的である「情報そのもの」を中心に守る方向へとセキュリティ対策をシフトしていく必要があります。

情報を中心としたセキュリティ対策としてデータベースを守るための対策には多くの要素がありますが、今回は不正アクセスを遮断するためのアクセスコントロールと、問題早期発見のための監査・モニタリングに焦点を当てて紹介します。

SQLレベルでのアクセスコントロールと監査の融合

通常、データベースに対するアクセスコントロールを考えるときには、ファイア・ウォールやルータのアクセスコントロールリスト(ACL)、データベース側での接続元IPアドレスによる制御などを使ったネットワークレイヤでの制御と、SQLの中身やデータベース上のユーザー名など、ソフトウエアで実行する上位レイヤ側の制御が存在します。これらは両方をバランス良く使うことが望ましいのですが、現実はネットワークレイヤで制御してあるから大丈夫、ということで上位レイヤ側での制御はあまり重視されていないことが多いと思われます。しかしこの状態では、標的型攻撃などで内部ネットワーク側に侵入された場合、本来アクセスを許可されたパソコンなどからのデータベースに対する攻撃は防げません。

こうした問題を解決するためには、ネットワークレイヤの制御に加えて、データベースを保護するため、SQLのレイヤで制御を行う必要があります。たとえば、データベースに送られてくるSQL文の中身をネットワーク上でチェックし、不正と思われるSQLを遮断することができれば、SQLインジェクションのような外部からの攻撃であっても、標的型攻撃のような内部ネットワーク側からの攻撃であっても、一元的に防御することができます。

【次ページ】ログ収集の意味と分析方法

標的型攻撃・ランサムウェア対策のおすすめコンテンツ

標的型攻撃・ランサムウェア対策の関連コンテンツ

PR

PR

PR