- 2015/07/02 掲載

標的型攻撃による感染に気付いていない企業が多数存在、DNSシンクホール活用

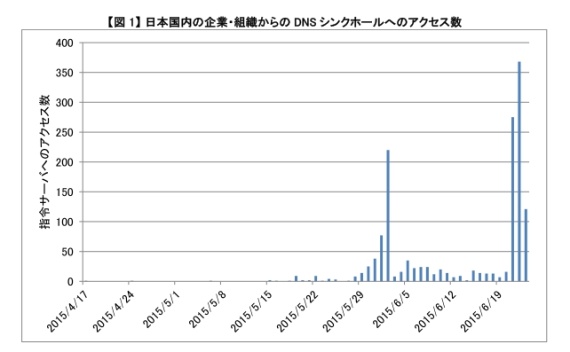

スレットリサーチラボは、2015年5月から6月にかけて国内でさまざまな被害が発覚したが、それら以外にも水面下でAPTグループによる攻撃が行われている可能性があると指摘。対策を取っていない組織からのDNSシンクホールへのアクセス数が6月下旬よりさらに増加する結果となっており、これは、今なおマルウェアに感染していることを把握できていない日本国内の企業・組織が多数存在していることを示唆しているという。

スレットリサーチラボは、今回の分析結果を基に、直接もしくは第三者機関を通じて被害組織へ情報提供を行った、としている。

また、「スレットリサーチラボ」では一般的なDNSシンクホールによるDNSクエリの観測のみならず、当該ドメインへのHTTPリクエスト、攻撃に利用されたツールやマルウェアなども収集・分析し、攻撃グループのプロファイリングを実施。

今回の攻撃パターンを分析したところ、中国の2つのAPTグループからの攻撃であることを確認し、同社ではこれらのグループを“Red Apollo”、“Red Wave”と命名した。観測したアクセスの約9割は“Red Apollo”からの攻撃であることも判明したという。

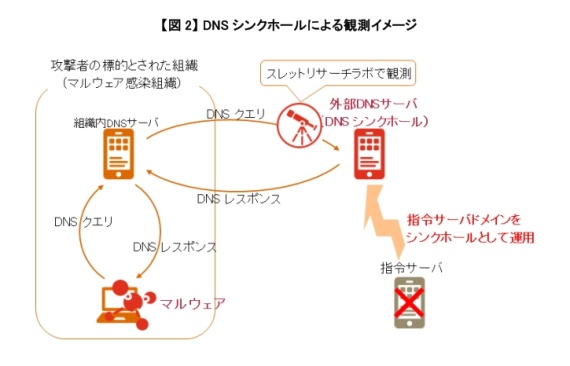

DNSシンクホールとは、APTグループなどが攻撃の際に利用していたドメインを取得し、当該ドメインへのリクエストなどを観測する手法のこと。多くの場合、APTグループは標的組織にマルウェアなどを感染させ、当該マルウェアを制御するために海外の指令サーバ(C&Cサーバ)を利用する。APTグループが利用していたC&Cサーバなどのドメインを取得しDNSシンクホールとすることで、マルウェアのC&Cサーバなどへの通信を観測することができ、APT攻撃を把握することが可能になる。

標的型攻撃・ランサムウェア対策のおすすめコンテンツ

PR

PR

PR