- 会員限定

- 2024/08/30 掲載

ゼロトラストをエンドポイントにも適用する「本気テク」、ガートナー解説の4ステップ

エンドポイントへの適用がゼロトラスト成熟の“鍵”

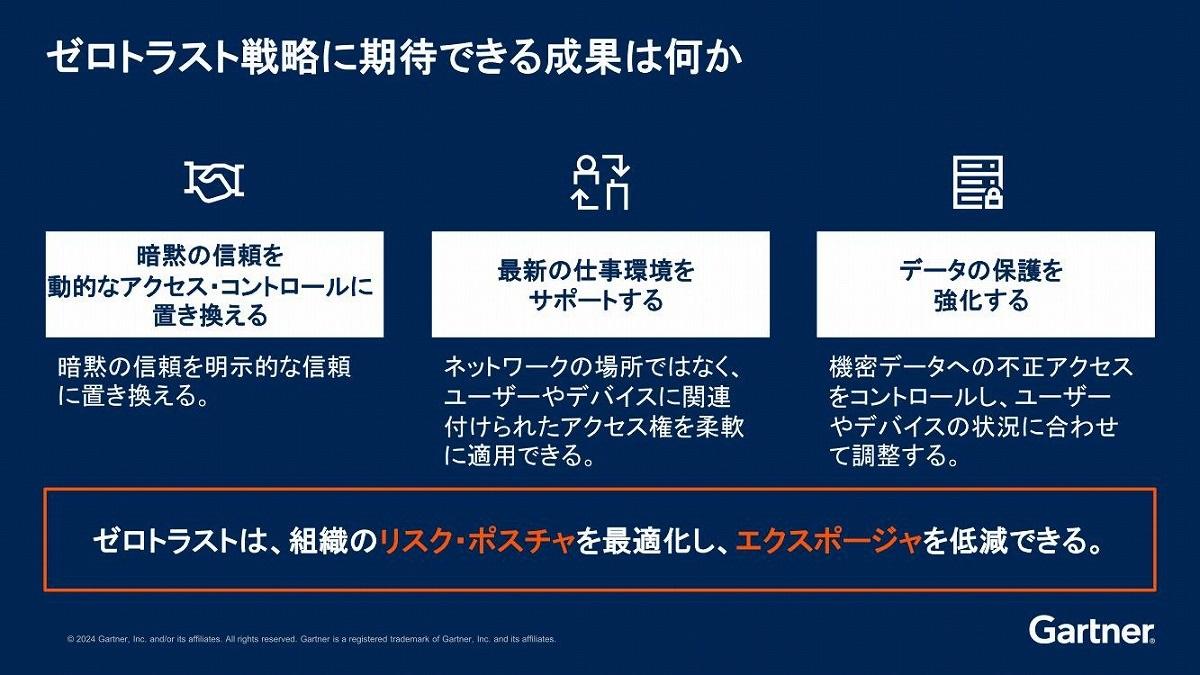

業務のデジタル化やテレワークなどの普及、さらにサイバー攻撃の急増/巧妙化を背景にしたセキュリティリスクの高まりの中、「ゼロトラスト」に対するセキュリティ担当者の関心が着実に高まっている。そもそもゼロトラストとは「暗黙な信頼を、継続的に評価される明示的なリスク/信頼レベルに置き換えるセキュリティ・パラダイム」とガートナーは定義している。

Gartner バイス プレジデント,アナリストのクリス・シルバ氏は「従来からのセキュリティ対策では暗黙的な信頼としてパスワードによるアクセス管理を行ってきました。しかし、パスワードの盗難などから分かるとおり、この手法ではパスワードさえ正しければ本来は不正アクセスであっても、正式なアクセスと認められてしまいます。対してゼロトラストでは、クライアントのふるまいなどのコンテキストや、アイデンティティ管理による柔軟なアクセス制御などの技術などを組み合わせ、インフラが多様化する中で不審なアクセスを炙り出し、不正アクセスを遮断します」と解説する。

もっとも、企業におけるゼロトラストの活用はまだ緒に就いたばかりで、「成熟したゼロトラスト戦略を持つ企業は、大企業でも1%に達していない」(シルバ氏)という。しかし、急速な関心の高まりを背景に、成熟したゼロトラストプログラムを持つ企業は2026年までに10倍に増えるとガートナーは予測する。

そこで鍵を握る取り組みとしてシルバ氏が挙げるのが、「ゼロトラストのエンドポイントへの適用」だ。

セキュリティの“穴”を塞ぎ、検知/監視の仕組みを確立する

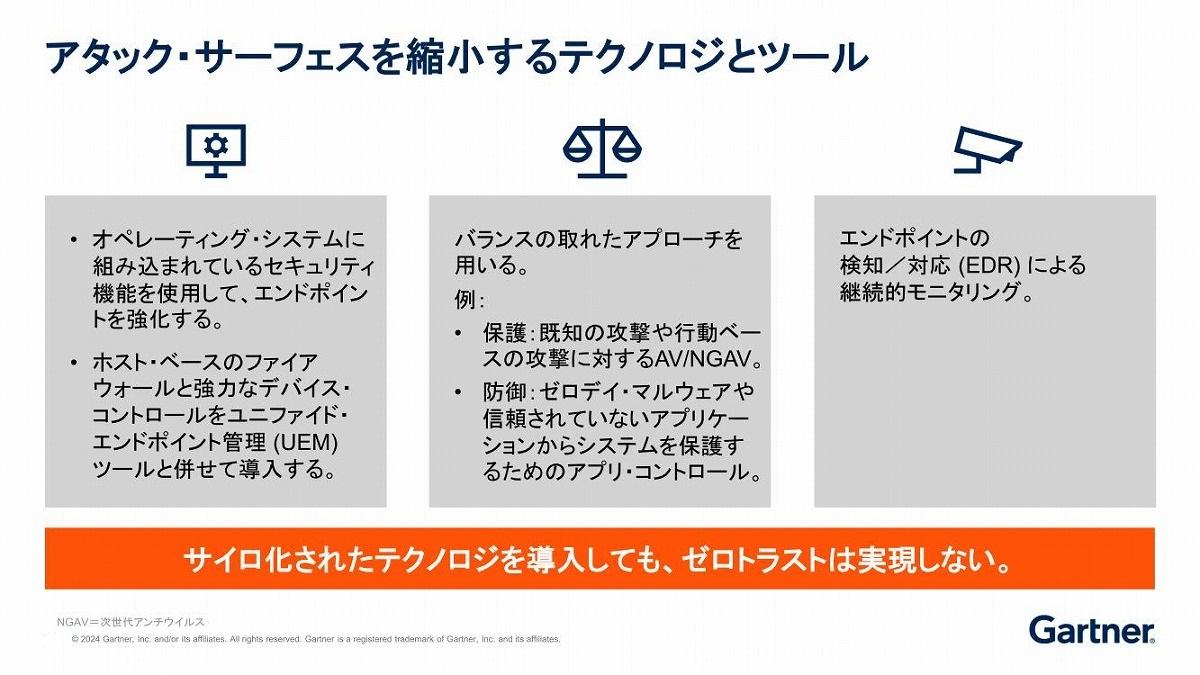

では、それは具体的にどう進めていけばいいのか。求められる取り組みは次の3つだという。1つ目は、「アタック・サーフェスの縮小」だ(図2)。ハッカーは一般的にセキュリティの穴を突いて攻撃をしかける。事前に穴を塞ぐことで被害、さらに攻撃事態を防げるが、リモートワークの広がりによりネットワーク環境が多様化する中、クライアント側のセキュリティ・コントロールにおける構成ミスにもそれだけ生じやすくなっているとシルバ氏は指摘する。

ガートナーでは28年までに発生するセキュリティインシデントの6割以上が構成ミスにより引き起こされると予見する。

そこで起こすべき具体的なアクションが、ユニファイド・エンドポイント管理(UEM)などの導入を通じた、全クライアントの設定や構成を漏れなく検知する仕組みの整備だ。

そこで得られた情報を基に、エンドポイント上のアプリケーション、ユーザー、アクセスのインベントリリストを作成し、誤った設定の修正作業を実施し、併せて、OSのセキュティ機能を活用しエンドポイントを強化する。

セキュリティパッチが今後、提供されないEOS(サポート終了)を迎えたレガシーアプリの撤去も当然必要だ。

並行して、アンチウイルス/次世代アンチウイルスも導入し、既知の脅威への対応を進めるとともに、ゼロディ・マルウェアからシステムを保護するためのアプリケーション・コントロールを行い、「ユーザーが安全なエンドポイントのみを利用するよう仕向けます」(シルバ氏)。

その上で、EDR(Endpoint Detection and Response)による継続的な監視のためのモニタリング体制を整えるというのが、アタック・サーフェスの縮小に向けた一連の施策となる。

上記のツールをすでに導入する企業は少なくない。ただ、「問題はインフラ/オペレーションやエンドポイント管理など、個々のチームが個別に導入している点です。アタック・サーフェスを縮小させるには、各ツールを組み合わせた利用が不可欠で、そのために組織の壁を打破しなくてはなりません。ただ、そのアプローチは組織の規模やセキュリティへの考え方によって変わり、自ら見極めていくより手はありません」とシルバ氏は訴える。 【次ページ】ログイン時の不審な挙動を基にアカウントを保護

ゼロトラスト・クラウドセキュリティ・SASEのおすすめコンテンツ

ゼロトラスト・クラウドセキュリティ・SASEの関連コンテンツ

PR

PR

PR