- 会員限定

- 2023/03/09 掲載

常識では守れない? クレカ情報漏えいで、なぜ「セキュリティコード」まで漏れるのか

フリーランスライター、エディター。アスキーの書籍編集から、オライリー・ジャパンを経て、翻訳や執筆、取材などを紙、Webを問わずこなす。IT系が多いが、たまに自動車関連の媒体で執筆することもある。インターネット(とは言わなかったが)はUUCPのころから使っている。

カード情報を保存しなければ安全か

セキュリティ対策の一般論として、パスワードのような重要な情報は平文での保存は避ける(ハッシュ値で保存する)べきである。用途次第では顔認証などデバイスでの認証を行い、サーバでの認証情報の保存も避ける。ECサイトなどのオンライン決済でも、類似の観点から決済ページは専門の決済サイト事業者に任せ、ECサイト内で完結させない。セキュリティコードは保存しないで都度削除する──といった対策がセオリーになっている。こうしたセオリーは、間違ってはいない。大手クレジットカード会社が採用するセキュリティ基準である「PCI DSS」でも、セキュリティコードの保存は推奨されていない。過去において、決済・会計処理の便宜のためセキュリティコードを1カ月間ほど保存するPOS端末やECサイトが存在し、漏えい被害も発生しているからだ。

そのため、メディアや専門家でも「決済は別ページにしてセキュリティコードは保存しない」運用や対策を推奨することが多い。筆者も2月に発生した大手ソフトウェア販売会社のインシデントでは「セキュリティコードを保存してたのか?」と疑問に思った。しかし、調べてみると今のカード情報窃取は高度化しており、別ページ決済・セキュリティコード非保存という対策では不十分なケースが増えているという。

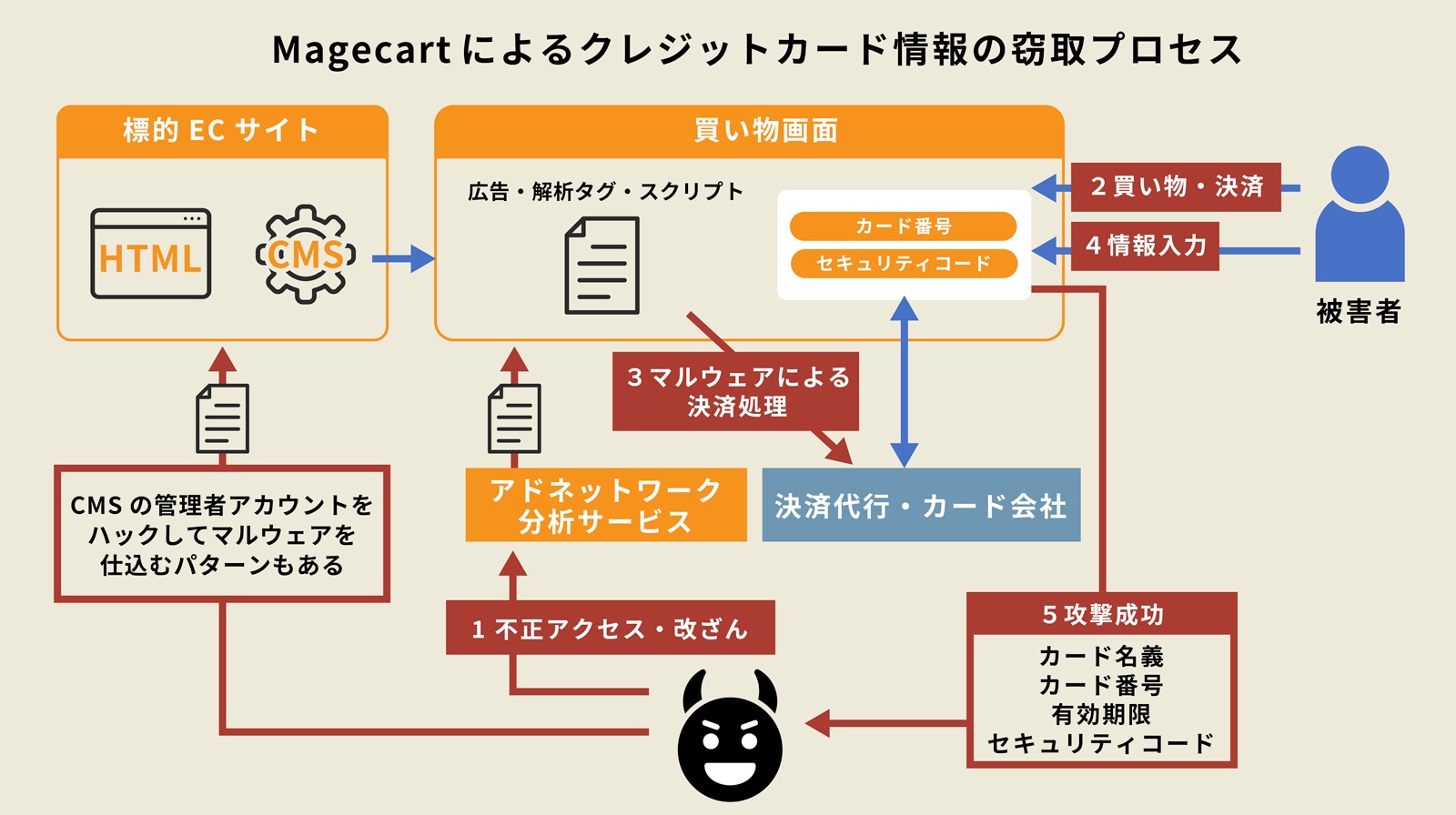

Magecartの攻撃プロセス

オンライン上のクレジットカード情報を盗むことを「デジタルスキミング」という。デジタルスキマーにとって、セキュリティコードの非保存はなんら攻撃の障害になっていないという現実がある。決済は専用の業者やカード会社のサイトに遷移させるようにし、セキュリティコードやPAN(カード番号)などもいっさい自社保存していないサイトでも、「Magecart」というデジタルスキミングの前にはほぼ無力だ。Magecartは本来攻撃グループの名前だが、その攻撃手法の名称としても使われる。どんな攻撃か。

Magecartは、標的ECサイトが利用する外部サービスや広告ページを改ざんし、マルウェア(JavaScript)を埋め込む。利用する外部サービスには、たとえばトラフィックを分析するプラグインや集計サービスなどがある。これらサードパーティのシステムに侵入してマルウェアを仕込むこともあれば、標的ECサイトのCMSアカウント(これらはサードパーティの担当者も持っていることがある)を利用することもある。

改ざんされたページをインクルードした標的のHTMLが決済サイトにアクセス、または決済処理に入ったとき、マルウェアがユーザーの入力情報(カード番号やセキュリティコード)を読み取り、攻撃者に送る。

もっと巧妙な場合、偽の入力画面に情報を入力させてからエラーがあったとして再入力をさせるパターンもある。偽画面で情報を窃取し、エラーの再入力は正規サイトに飛ばす。こうすると、ユーザーの注文や決済処理は正常に終了し、注文の品も届くので情報漏えいの発見を遅らせることができる。

さらにグループとしてのMagecartは、自身がデジタルスキミング攻撃を行うだけでなく、「プラットフォームビジネス」まで展開している。 【次ページ】乗っ取ったECサイトで「やりたい放題」の実態

情報漏えい対策のおすすめコンテンツ

PR

PR

PR