- 会員限定

- 2023/11/13 掲載

パスキーとは何か? アップルやグーグルがなぜ「パスワードレス」を採用するのか

フリーランスライター、エディター。アスキーの書籍編集から、オライリー・ジャパンを経て、翻訳や執筆、取材などを紙、Webを問わずこなす。IT系が多いが、たまに自動車関連の媒体で執筆することもある。インターネット(とは言わなかったが)はUUCPのころから使っている。

「安全なパスワード」は永遠の課題

パスワードの安全性や運用方法、常識は時代とともに変化しているが、パスワード関連の脆弱性や新しい攻撃手法についての話題は尽きることがない。パスワードはセキュリティ業界において永遠の課題の1つなのだ。利便性、コストなどを考慮した現実的なセキュリティにおいては、パスワードに勝る認証方法がないのは事実であるが、パスワードは完全な認証方法でもなければ、安全を保障するものでもない。

この認証方法においては、広く普及したことがかえって安全性や信頼性を下げている。増えすぎたパスワードや煩雑な規定が、パスワードの秘密性をスポイルするような運用を誘発し、全体のセキュリティを下げているのである。

加えて、「1234」のような安易なパスワード設定がなくなることもなく、IT技術の発達やAIの応用により辞書攻撃などの総当たり攻撃の精度も上がっている。

もちろん防御側も、類推可能なパスワードや安易なフレーズをはじく機能、ログイン試行回数・時間の制限、2要素認証といった技術で対応している。だが、このような技術的対策は、フィッシングやソーシャルエンジニアリングには、2段階認証以外、あまり有効ではない。

特にフィッシングは、ランサムウェア攻撃における感染・侵入フェーズの最もポピュラーな攻撃となっている。そのため、フィッシング詐欺やランサムウェア攻撃が猛威をふるい続けているのが現状である。

パスワード以外の認証方法に注目が集まるのには次のような背景がある。

大手IT企業がパスキーを導入する目的

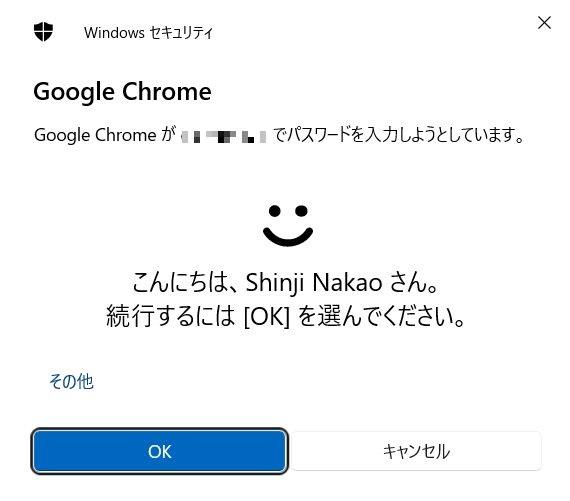

「パスキー」はパスワードに依存しない認証方法の1つだ。アップルは2022年から、ドコモやグーグルは2023年から導入し始めている。現状、多くのサービスやブラウザが従来からのパスワードとの併用が可能になっているが、パスキーの目的はパスワードレスでサービスへのログイン(認証)を安全かつ便利に実現しようというものだ。

技術的な説明をすると、パスキーはFIDO 2に規定された認証方法をベースにしている。FIDO2とは、デバイス側の認証器と公開鍵暗号インフラによってサーバやサービス側のパスワードがなくてもアカウントの認証を実現するパスワードレス認証の技術仕様のことである。

ここでのデバイス側の認証器とは、指紋認証(生体認証)やスマートフォンのPINコードによる認証を行うハードウェアのことを指している。

これらの認証のベースとなる情報は、デバイスに(通常はOSからも独立したモジュールやハードウェアによって暗号化や保護措置がとられ)保存される。認証そのものはデバイス内に閉じた形で行われるので、パスワード(合言葉・鍵情報)をサーバや他人と交換する必要がない。

デバイスが対象を本人であることを確認したら、それを本人のお墨付きとして、サーバとクライアントはサービスごとに個別の秘密鍵を生成して通信を行う。

デバイスが本人確認をしたという情報とサーバ側のアカウントが同一人物のものかどうかは公開鍵暗号のインフラ、つまりFIDO認証のための認証局が担保する。

デバイス側の認証に生体認証を使えば、仮にデバイスそのものが攻撃者の手に渡ってもなりすましは容易ではない。サーバにはパスワードなどの情報がないので、これをハッキングしたり偽の情報でサーバをだましたりすることも難しい。

現在のところ、パスワードレスの認証方法として最右翼とされている技術である。 【次ページ】パスキーの弱点は「○○の併用」

セキュリティ総論のおすすめコンテンツ

セキュリティ総論の関連コンテンツ

PR

PR

PR