- 会員限定

- 2013/09/24 掲載

標的型攻撃の被害事例にみる、語られざる「メール攻撃の先」とその対策

連載:サイバーセキュリティ最前線

早稲田大学大学院国際通信研究科卒業後、2007年に野村総合研究所に入社。NRIセキュアテクノロジーズに出向し、システムのセキュリティをチェックする「セキュリティ診断」サービスや、最新サイバーセキュリティ情報の調査・研究・情報提供を通じて数多くのプロジェクトに参画。

相次ぐ米大手メディアに対するサイバー攻撃

この8月末に米メディアのThe New York Times、The Huffington Post、そしてTwitterがシリア電子軍(SEA / Syrian Electronic Army)を名乗るハッカーのサイバー攻撃により、これらサイトにアクセスしたユーザーがまったく別の攻撃用サーバへのアクセスさせられてしまうという事案が発生しました。それ以前にもCNN、The Washington Post、ロイターといった名立たる米大手メディアが継続してSEAによるサイバー攻撃を受けています。(過去、本連載でもAP通信社の被害事例を取り上げました。→風評千里を走る。Twitterアカウントハッキング事件に見る4つの視点)

今回のThe New York Timesらの被害もこのメール攻撃に端を発しており、以下の7つの手順で攻撃が行われたものとみられています。

- まず、攻撃者は、各メディアがオーストラリアのドメイン登録業者「Melbourne IT」を利用していることに目を付け、

- 「Melbourne IT」の販売代理店に対し標的型メール攻撃を発し、

- この詐欺行為に引っ掛かった代理店のアカウントを詐取し、

- 当該アカウントを用いて「Melbourne IT」の管理コンソールパネルに不正アクセスを行い、

- 当該コンソールの脆弱性を突いた攻撃により管理者権限を取得して、

- 各メディアのWebサイトのDNS登録情報を書き変え、

- 結果、ユーザーが各サイトにアクセスした際に当該DNS登録情報が参照され、まったく関係の無い(攻撃用の)サイトに転送された

標的型メール攻撃の脅威

このような攻撃は自動で動作するマルウェアでは到底行えず、ハッカー自身が執拗にあらゆる手練手管を尽くして攻撃してくる「標的型攻撃」ならではと言えます。特に、あらゆる攻撃、と考えた時、ヒトの脆弱性(人間の心理的な隙や行動のミス)はシステムの脆弱性よりも悪用しやすい傾向にあるため、ヒトの脆弱性を狙う「標的型メール攻撃」が昨今の主要な脅威としてクローズアップされています。筆者の所属するNRIセキュアテクノロジーズでは、この標的型メール攻撃を疑似的に体験できる「標的型メール攻撃シミュレーション」サービスを提供しています。

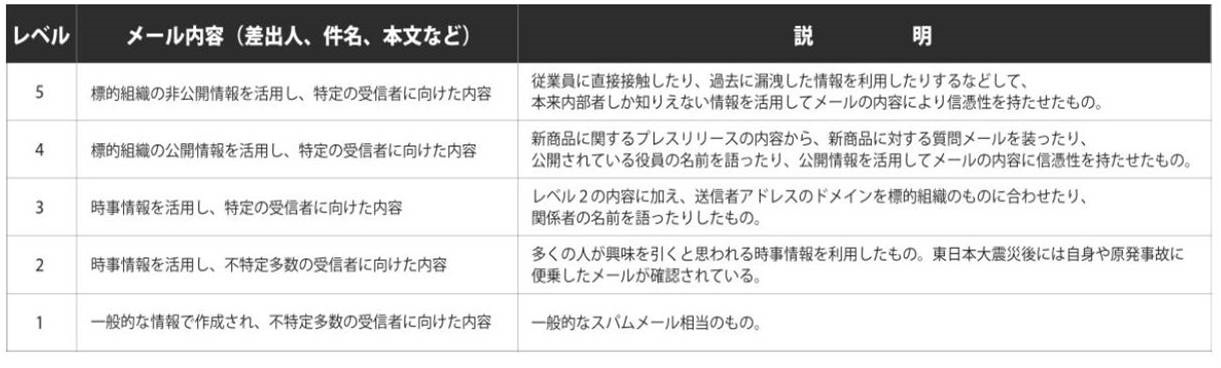

このサービスを通じて得られた統計データによりますと、弊社で標的型メールの判別の難しさにレベル分けした偽装レベルにおいて(下記の「不正目的で送られてくる標的型メールの偽装レベル」を参照)、中レベルの攻撃で2割程度、文面などを凝らした高レベルの攻撃では4割弱程度のユーザーが、この攻撃に対して脆弱であるという結果が出ています。

メールを送るだけの攻撃が、これほどまでに成功してしまうという事実には驚きを禁じ得ません。

このような実情を鑑みて、IPA(情報処理推進機構)は、2011年に発刊した「『新しいタイプの攻撃』の対策に向けた設計・運用ガイド」を、より標的型メール攻撃にフォーカスした形にリニューアルし、「『標的型メール攻撃』対策に向けたシステム設計ガイド」として新たに発刊しました。

このガイドで興味深いのは、名称こそ「メール攻撃」としているものの、実際にはメールそのものよりは、その後に続く攻撃を詳述することに注力されている点です。標的型攻撃の全体像を掴むのに非常に有用な資料となっておりますので、未読の読者諸氏には是非一読いただきたいと思います。

【次ページ】メールだけじゃない、「その後」の実際

標的型攻撃・ランサムウェア対策のおすすめコンテンツ

標的型攻撃・ランサムウェア対策の関連コンテンツ

PR

PR

PR