- 会員限定

- 2014/03/26 掲載

認証の基本を図解、今なぜ2要素認証が必須になってきているのか

連載:サイバーセキュリティ最前線

セキュリティベンチャー起業後、慶應義塾大学大学院21世紀COE研究員(後期博士課程)を経て、2007年に野村総合研究所に入社。NRIセキュアテクノロジーズに出向し、銀行、生損保、クレジットカード業界をはじめ、数多くのセキュリティ関連プロジェクトに参加。CISSP、CISA、CISM、QSA、ASV、CAIS-Leadなど、セキュリティ系の資格を多数保有。IT雑誌、学会誌への寄稿や、ニュースへの出演経験、登壇経験も多数。業務を通して得られる最新の情報を展開。

認証と多要素認証

そもそも認証とは何でしょうか。認証とは、システムの利用者が誰かを識別し、そのIDを検証するためのプロセスです。言うなれば、アプリケーション側から、利用者本人であることを確認するための方法です。最も有名な認証方法は、ユーザーIDとパスワードを組み合わせを用いた本人確認でしょう。こうした認証の方法はこのIDとパスワードの組み合わせ、大きく分けて3種類の要素で構成されます。

要素2: 持っているもの(SYH:Something You Have)

要素3: 自分自身(SYA:Something You Are)

要素2の「Something you have」は、ユーザーが持っている何かを用いる認証方法です。1分間に1度、画面に表示される値が変わるワンタイムパスワードのハードウェアトークンや、キャッシュカードなどに記載された乱数表などが例として挙げられます。要素1の利用に加え、こうした認証要素を併用している場合、物理的にトークンやカードを盗まれない限りは認証が侵害されず、要素1のみの利用に比べて堅牢になると言えます。しかし、利用やサポートのために、コストが高くなることが懸念されます。

最後の認証要素は、「Something you are」すなわちユーザー自身を示します。バイオメトリクス(生体)認証としてよく知られていますが、静脈認証や指紋認証、網膜認証などが挙げられます。要素2よりさらに高度かつ高価な認証形式で、不正利用はさらに困難になります。要素3を用いた認証は、Webアプリケーションなどではあまり使用されず、サーバルーム入室のためのセキュリティや、軍事施設のセキュリティなど、重要な物理セキュリティに利用されることが多くみられます。

今回挙げた要素を複数組み合わせて認証を行うことを多要素認証と呼びますが、同じ要素のみで構築される場合には、それは多要素認証とはいえません。たとえば、パスワードと秘密の質問を併せて利用することもありますが、これは2つの情報で認証を行ってはいるものの、厳密には「2要素認証」と言えるものではありません。

認証を脅かすリスク

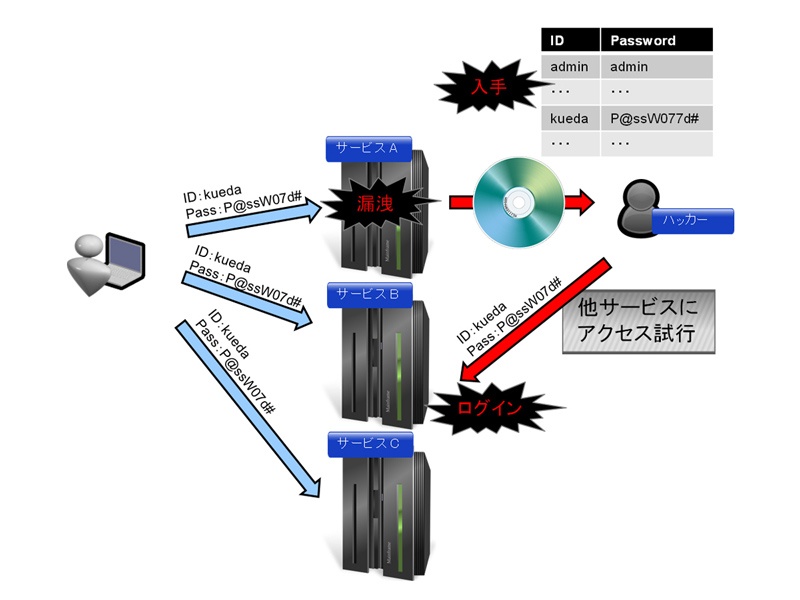

それでは、こうした認証機能が不正に利用されるリスクには、どのようなものがあるのでしょうか。まずは、2010年に国内での被害が特に話題になり、2013年には数多くのWebサイトで不正ログインが行われ、今なお猛威をふるっている「リスト型アカウントハッキング」について説明します。リスト型アカウントハッキングとは、あるシステムから漏えいしたユーザーIDとパスワードのリストを元に、悪意のある攻撃者がそのIDとパスワードを使って他のシステムへログイン試行を行い、そののアカウントの利用者であるかのようになりすます攻撃のことです。ユーザーが、複数システムで同じユーザーIDとパスワードの組み合わせを使いまわしていた場合、いずれかのシステムで情報が漏えいすると、他システムへ不正にログインされる可能性があります。

実際に、ユーザーが同じユーザーIDとパスワードの組み合わせを使いまわしている割合がどのくらいなのでしょうか。トレンドマイクロ社の調査によると、なんと約7割のユーザーが複数のシステムでパスワードを使いまわしているという結果が得られています。

リスト型アカウントハッキングは、このようなパスワード使いまわしの現状を悪用した攻撃手法のひとつなわけです。しかし、この攻撃手法は単純ながら大きな脅威になっています。というのも、Webサービスを提供している側ではどうしても、ユーザーにパスワードを使いまわさせないことは困難です。また、不正な利用者が、使いまわされている「正しい」IDとパスワードでログインしてくれば、それが正規のユーザーであるかの判断は非常に困難です。

そこで、ユーザーIDとパスワードのみに依存しない、多要素認証を用いるなどの対応を取ることで、システムの不正利用リスクを低減させる必要があるのです。

【次ページ】リスクからシステムを守るための具体例

ID・アクセス管理・認証のおすすめコンテンツ

PR

PR

PR