- 会員限定

- 2020/04/03 掲載

フィッシングサイトの最新動向を解説、HTTPSやEV SSLは「何も保証しない」現実

フリーランスライター、エディター。アスキーの書籍編集から、オライリー・ジャパンを経て、翻訳や執筆、取材などを紙、Webを問わずこなす。IT系が多いが、たまに自動車関連の媒体で執筆することもある。インターネット(とは言わなかったが)はUUCPのころから使っている。

なぜフィッシング詐欺を根絶できないのか?

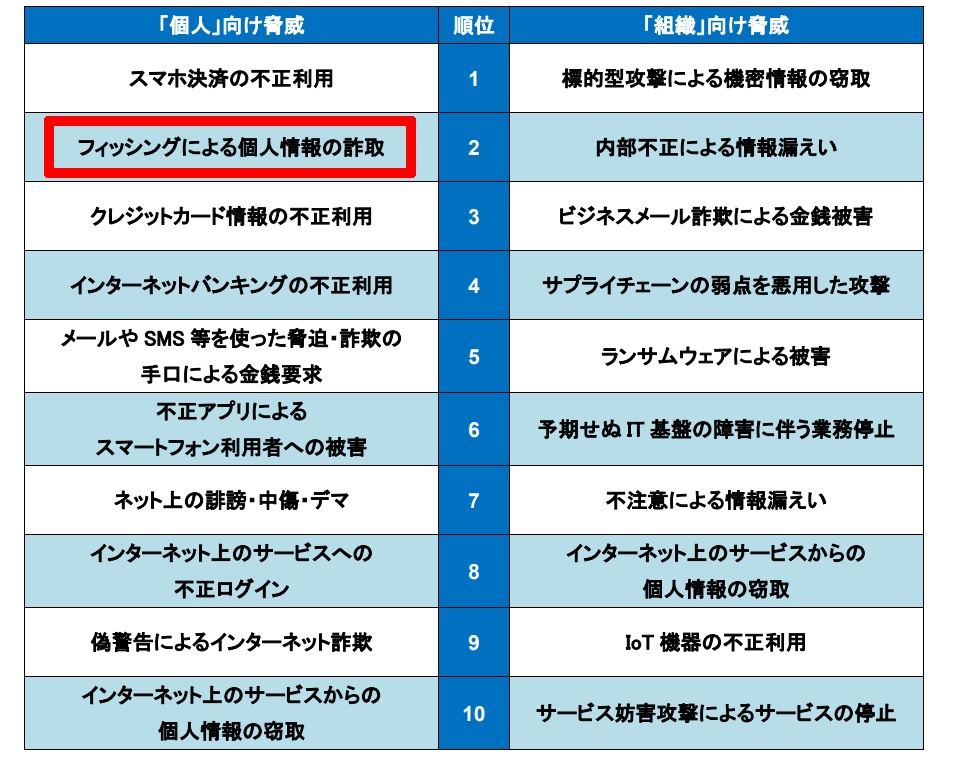

「情報セキュリティ10大脅威2020」(IPA)によると、個人の部の脅威第2位は「フィッシングによる個人情報の詐取」だった。

企業を始めとする組織向けの部では「標的型攻撃」「BEC詐欺」「サプライチェーン攻撃」などが上位にきているが、これらの攻撃の入り口や前準備の情報収集にフィッシングメールも利用される。フィッシングサイトの直接の被害は個人のほうが深刻かもしれないが、企業にとっても自社サイトを偽装されたり、サービス運営に支障を来すなど、無視できない問題だ。

この連載でも、幾度となくフィッシングに関する攻撃や対策の事例を扱っている。だがいまだにフィッシング詐欺を根絶できないのは、インターネットの管理ポリシー上、類似ドメインや偽ドメインをなくすことができないからだ。また、人をだましてアカウント情報を詐取するため、技術的な対策では防ぎきれない。攻撃者側にとっては、何年たっても一定の効果が期待できる方法でもある。

事実、「JPCERT/CCに報告されたフィッシングサイトの傾向」によれば、同センターに寄せられる年間19000件ものインシデント報告のうち、56%がフィッシングサイトに関するものだった(2019年)という。

レポートが示すフィッシングの動向

標的の傾向では、2014年前後は銀行など金融機関のサイトを詐称するフィッシングが70%近くを占めていたが、近年はECサイトのフィッシングが急増している。ここでいうECサイトとは、Amazonなどのモール的なサイトはもちろん、アップルのiPhone販売サイトといった自社型ECサイトも含んでいる。2017年ごろにこれらのサイトからを装った通知やクーポンのフィッシングメールが増え始め、現在に至っている。2019年には、ECのフィッシングサイトが70%を超え、第1位になっている。第2位は金融機関。第3位は企業関係のサイトとなっている。2019年は、宅配便や日本郵便を装ったフィッシングメールが問題になった年でもある。2014年のデータでは数パーセントの少数派だった企業サイトも、フィッシングの標的としてメジャーな存在になっている。

もう1つの傾向は、フィッシングサイトもHTTPS(暗号化通信)対応していることが当たり前になったことだ。

もちろん、主だったブラウザがHTTPS対応をデフォルトとして、通常ページでもHTTPSによる暗号化通信を行っていないと、危険なサイトとして警告を出したり、遮断したり(設定による)するようになったことが背景にある。2016年からHTTPS対応したフィッシングサイトが確認され、2019年には実に51%がHTTPS対応サイトとなっている。

【次ページ】サーバ証明書は正規サイトを証明しない、という現実

セキュリティ総論のおすすめコンテンツ

セキュリティ総論の関連コンテンツ

PR

PR

PR