- 会員限定

- 2022/07/04 掲載

APIのセキュリティ対策をガートナーがわかりやすく解説、対策の3ステップとは

3倍の速度で成長するAPIへの攻撃手法とは?

ソフトウェアの各種機能(サービス)へ外部からのアクセスを可能にする、ソフトウェア連携で不可欠な存在が「API(Application Programming Interface)」だ。Akamaiのデータによると、今やAPIリクエストはWebリクエストの83%を占めるに至っているという。さらにCloudflareのデータによると、APIトラフィックはWebトラフィックに比べて300%の速度で成長しているそうだ。関連記事

APIとは何か?API連携ってどういうこと?図解で仕組みをやさしく解説

それに伴い、指摘されるようになったリスクがAPIへの攻撃だ。Gartner VP AnalystのMark O'Neill氏は、「APIは外部からDBへアクセスする仕組みでもあります。データの価値が増す中、不正入手のためにハッカーがAPIに着目するのも当然で、適切な対策を抜きには各種のデータ漏えいも時間の問題です」と解説する。

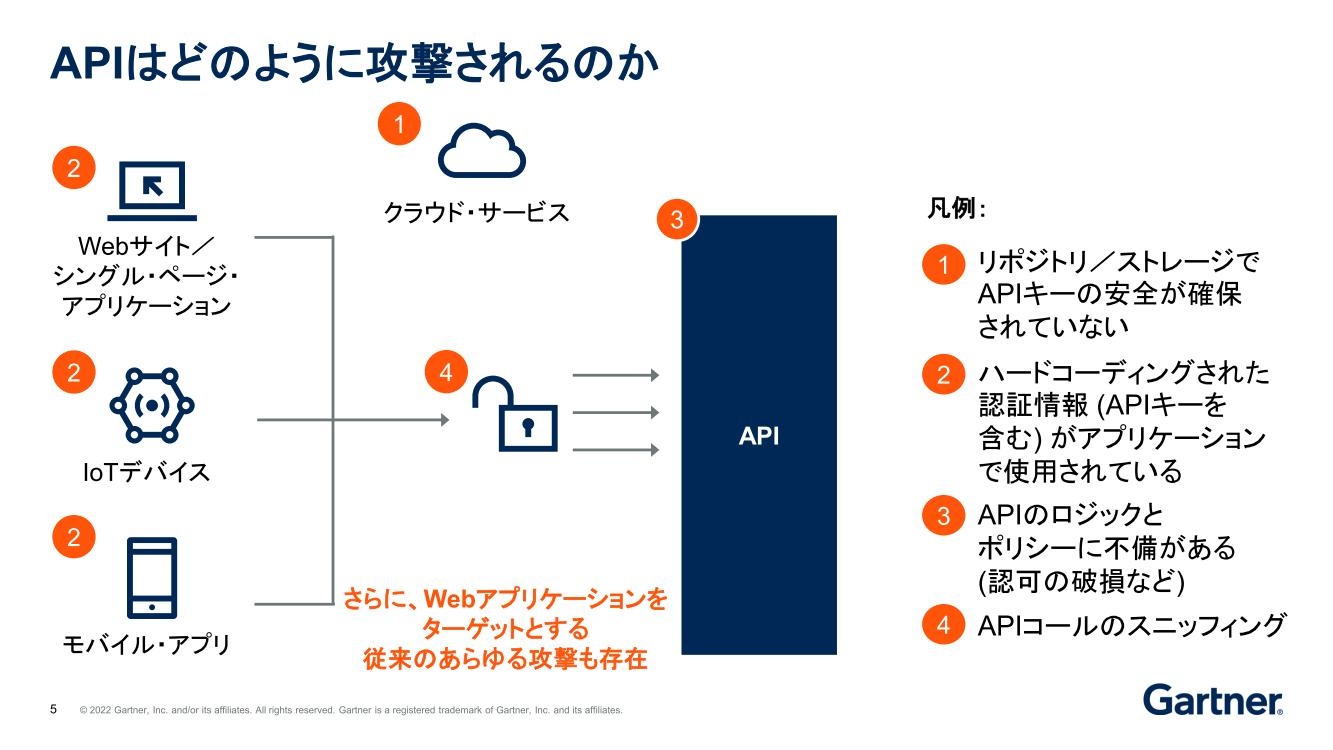

そのために、まず押さえておくべきなのが、API攻撃がどう行われるかだ。APIの通信の流れを確認すると、クラウドやオンプレミスなど、さまざまな場所のアプリとの連携に向け、PCやモバイルのアプリ、WebサイトがAPIにアクセス。そこでの認証を経て、作業指示がアプリに伝えられ、その結果をAPIを介して端末側が受け取るという流れをたどる。この中での主たる攻撃方法が、API認証に用いる「APIキー」の不正使用だ(図1)。

原因は、認証を実施するアクセス先と、APIキーを送信するアクセス元での、APIキーデータ管理の厳格性の欠如だ。前者の原因は、アプリへの不正アクセスや内部不正など、従来からのデータ漏えいのものと変わらない。また、後者に関してはデバイス側での保護策が不十分なことが大半だという。

「APIキーはWebアプリ内に保存されがちです。その場合、端末への不正アクセスによりAPIへの送信データを確認することで、APIキーを解析できてしまいます。特にIoTデバイスなど、大量に存在し攻撃を検知しにくいものほど標的となりがちです」(O'Neill氏)

また、API自体のポリシー上の不備や、端末とAPIとの通信の盗聴なども原因に挙げられるという。

APIセキュリティ対策の3つのステップ

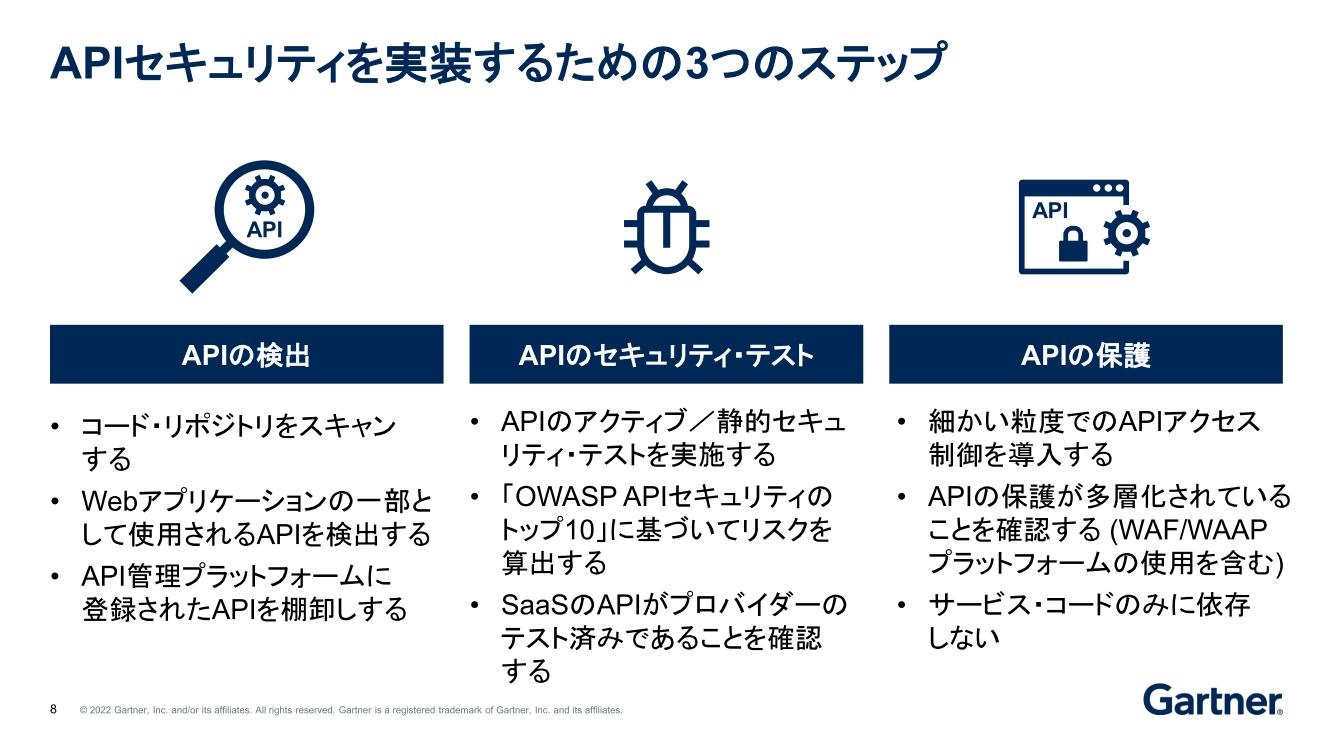

では、どのようにAPIのセキュリティ対策を行えばよいのか。APIセキュリティの実装方法は、「APIの検出」「APIのセキュリティテスト」「APIの保護」という3ステップから構成されるという(図2)。まずはAPIの検出だ。そこで実施すべきは、コード・リポジトリのスキャンによる、Webアプリの一部として使用するAPIの網羅的把握と、API管理ツールに登録されたAPIの棚卸である。

「守るべきものを把握できなければ保護できません。その点から、最初に内外のあらゆるAPIをあぶり出します。ただ、APIは広範に利用されており、検出漏れが生じやすいのも確かです。我々は、その点を踏まえた検出ガイドも取りまとめています」(O'Neill氏)

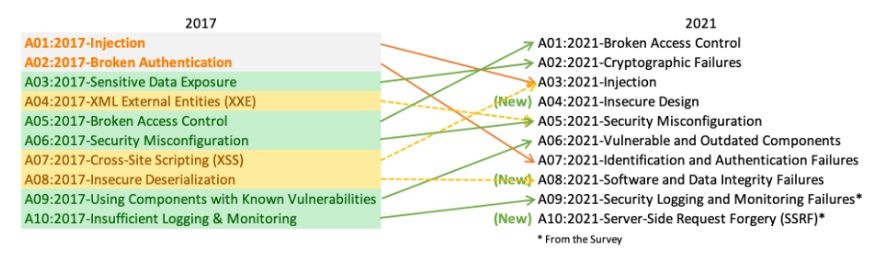

次が、APIの脆弱性を把握するためのセキュリティテストだ。APIへのリクエスト送信などを通じてインジェクション攻撃などによる脆弱性とともに、パラメータチェックの堅牢性などをチェックする。併せて、SaaSのAPIセキュリティがプロバイダー側でテスト済みかどうかも確認する。その結果を踏まえ、OSSのコミュニティであるOWASP(Open Web Application Security Project)が公開する「OWASP APIセキュリティのトップ10」に基づきリスクを算出する。

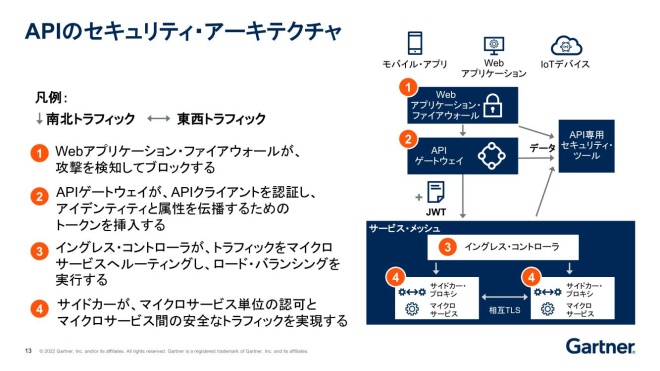

最後が、APIの保護だ。これまでの作業を基に何をどう保護すべきかを確認しつつ、WebアプリケーションFWなどの利用を通じて、細かい粒度でのAPIのアクセス制御が可能な仕組みを整える。また、多層防御のためにWAFやWAAPなども活用しつつ内部のAPIトラフィックも監視する。

これらの完了後、APIセキュリティのテストを実施し、不備の有無をチェックするというのが一連の流れである。

【次ページ】不正なAPIコールを検出するWAFも有効

セキュリティ総論のおすすめコンテンツ

セキュリティ総論の関連コンテンツ

PR

PR

PR