- 会員限定

- 2023/08/28 掲載

日本の防衛機密は中国にダダ漏れ?セキュリティ強化を阻む政府間の認識の「ズレ」とは

フリーランスライター、エディター。アスキーの書籍編集から、オライリー・ジャパンを経て、翻訳や執筆、取材などを紙、Webを問わずこなす。IT系が多いが、たまに自動車関連の媒体で執筆することもある。インターネット(とは言わなかったが)はUUCPのころから使っている。

なぜ?“公表されない”NISCサイバー攻撃の詳細

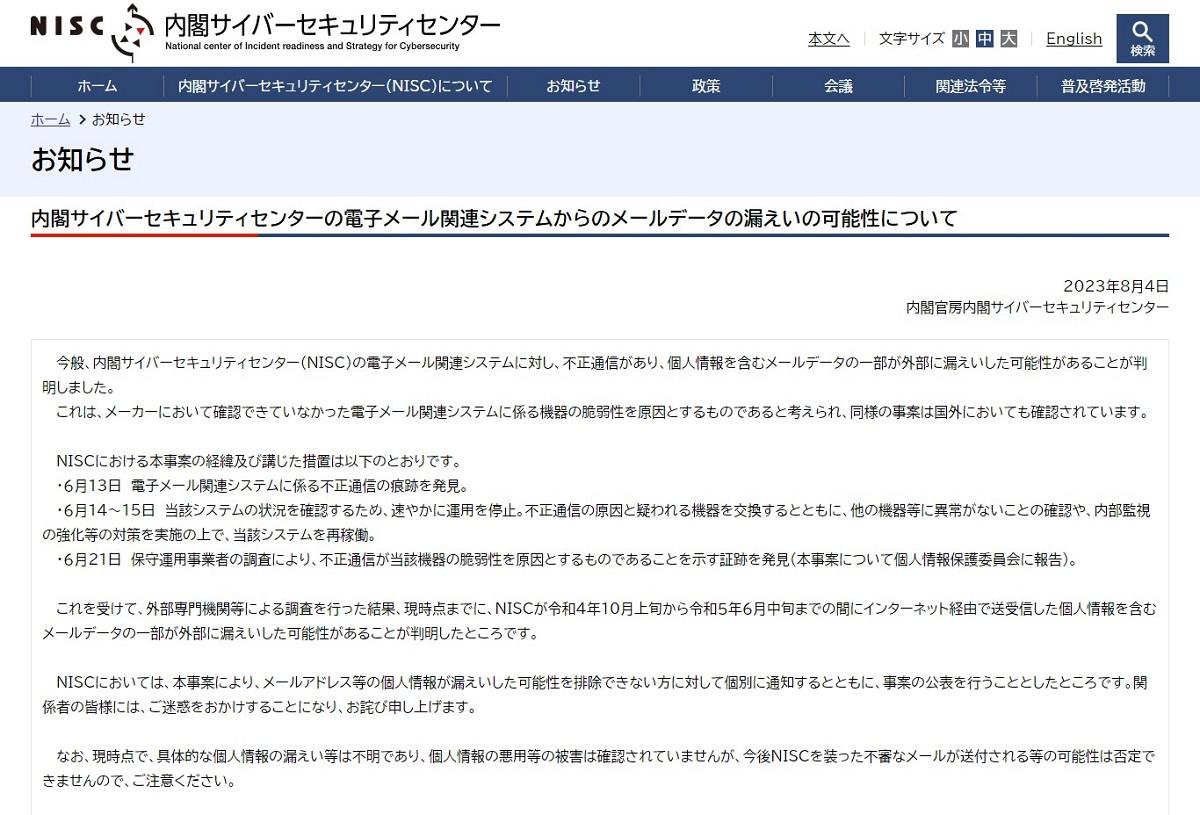

NISC(内閣サイバーセキュリティセンター)へのサイバー攻撃は6月13日にメール関連システムへの不正通信の痕跡を発見したことで認知された。しかるべきインシデント対応を行い8月4日に事案情報が公開された。詳細はNISCのリリース、各紙、Web媒体、専門家ブログのとおりだ。この問題がこれで終わらなかったのは、公表内容に脆弱性の詳細、つまりどんなマルウェアだったのか、なぜ対策をすり抜けたのか、どんな機器が狙われたのか、といった情報が「セキュリティ上公表できない」としたことだ。

専門家や研究者の間では、状況から特定のVPN機器(またはルーターなどのネットワーク機器)の既知の脆弱性が早い段階から疑われた。NISCは普段から管轄省庁や関連機関のセキュリティ対策に目を光らせ、情報提供を各所に働きかけている。それにもかかわらず、自組織のインシデントについて詳細が公表されなかったことが問題視されたのだ。

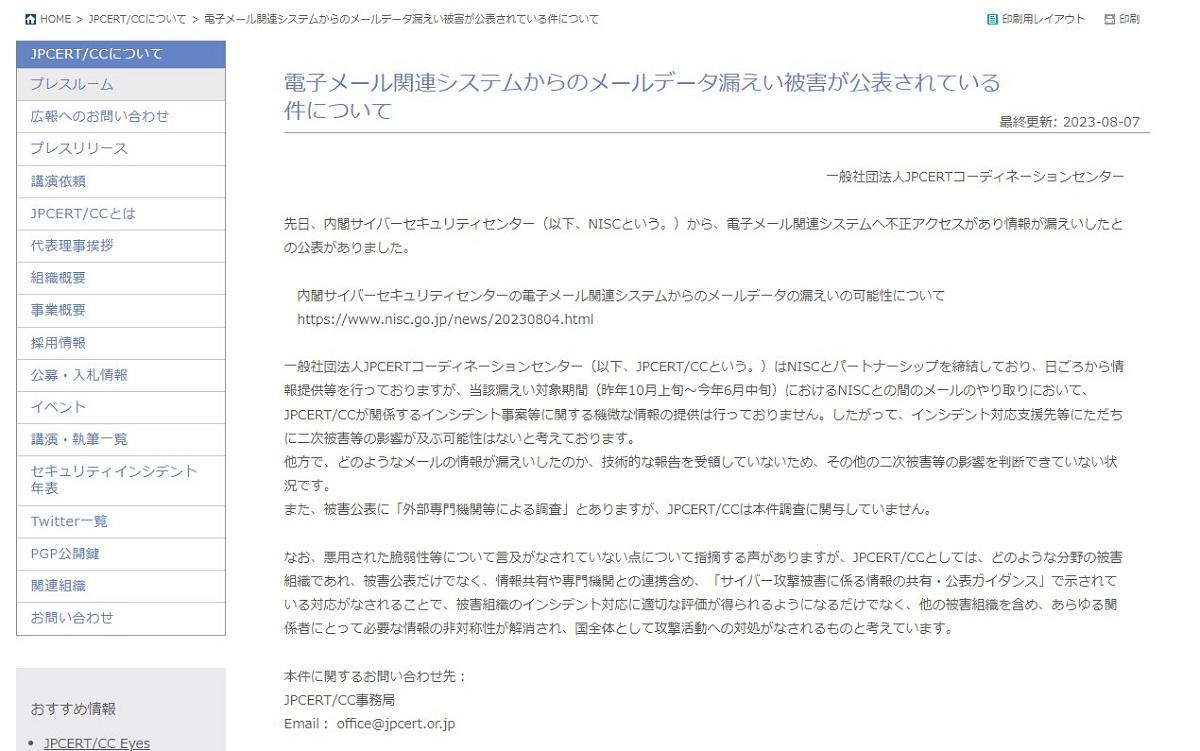

ここに追い打ちをかけたのが、議論の高まりを受けてJPCERT/CCが公開したブログとプレスリリースである。国内でCVEの発番組織として認定されている同センターは、ことあるごとに脆弱性ハンドリング、情報公開についてアナウンスや注意喚起や意見表明を行ってきた。

今回は、特定の事案を言及しての批判は避けつつも、自身の立場を明示し、情報を提供しないNISCの対応については苦言を呈しているような文章を公開している。

関連組織もインシデント対応には関与していない?

いわく「脆弱性情報は、ガイドラインでも明記しているように過渡的な措置として秘匿や公開が制限される措置はありうる。しかし、いずれ正規の手続きを経て情報が公開され既知のものとなる。ゆえに『セキュリティの問題上応えられない』は適切とはいえない。(筆者要約)」という。つまり、脆弱性が既知のものなら正しく情報を公開・共有すべきではないか、とNISCの対応への暗に問いかけをしている(少なくとも筆者はそう捉えた)。だが、筆者が注目したのはこの点だけではない。ブログの前段に書かれた「現時点において関連する被害公表がなされた事案について弊センターは関与していないため、…」という一文だ。この文章自体は、同センターの業務にかかわる守秘義務に反するものではないというエクスキューズとして書かれているが、ここから重要な論点が励起される。

JPCERT/CCはNISC、その前身である内閣官房情報セキュリティ対策推進室よりも前に組織され、実施的なナショナルCERTとして内外に地位を確立している。名前が示すとおり国内外の官民、政府、法執行機関、企業を横断的にコーディネーション(調整)する役目も担っている。

NISCは立場や根拠法から政府関連機関にしか権限が及ばない。そのためNISCの機能を広く適用させるには、同センターとの連携が欠かせない。事実、これまでも2つの組織はさまざまな連携プレーを行っている。

今回のNISCのインシデント対応に、いわば内輪の組織といっていい部隊が関与していないというのはどういういきさつなのか。単にセンター側に人員が足りなかったのであろうか? 【次ページ】国防ネットワークに中国が侵入している可能性も

セキュリティ総論のおすすめコンテンツ

セキュリティ総論の関連コンテンツ

PR

PR

PR