- 会員限定

- 2022/04/19 掲載

サプライチェーン攻撃と対策の3つのポイントとは? 事例を交えてわかりやすく解説する

連載:サイバーセキュリティ最前線

短大卒業後、日系金融機関にて金融実務業務を学んだ後、米国留学を経て、コントラクターとして日系・外資系の金融機関を中心にシステム統合プロジェクト、J-SOX導入支援プロジェクト、日系企業の海外拠点における情報セキュリティ体制構築支援プロジェクトなどに参画する。さまざまなプロジェクトを通じて情報セキュリティの重要性を知り、以降は、国内外における情報セキュリティ体制の構築運用支援、BCP策定支援、危機管理対策支援、ISMS、ITSMS、Pマークの導入運用支援、従業員向け情報セキュリティ対策教育などを手がける。企業価値の向上を目標に、日々、情報セキュリティの普及活動に力を注いでいる。

S&J

サイバー攻撃対策システムの開発及び運用、サイバー攻撃監視やセキュリティ診断、コンサルティング、インシデント対応など、お客さまのニーズに応えることができる"最適なセキュリティサービス"を提供している。

https://www.sandj.co.jp/

「サプライチェーン攻撃」とは何か

日本国内の企業の99.7%は中小企業が占めています。日本の中小企業の素晴らしい点は、規模は小さくても大手企業にはなかなかまねのできない非常に高度な製品やサービス、技術を提供できることです。大手企業は、中小企業の持つ優れた技術力を自社のビジネスに活かすため、中小企業をサプライヤ企業として取引することが少なくありません。一方で、中小企業ならではの弱点も存在します。その1つがセキュリティ対策です。中小企業にとって、大手企業と同じような機材や人員を調達し、各種セキュリティツールの運用管理を行って大手企業と同じレベルのセキュリティ対策を実施することは容易ではありません。

攻撃者はこの点に着目し、大手企業の事業の重要な部分に携わっているにもかかわらず、セキュリティ対策が手薄な取引先やグループ企業の子会社、関連会社、海外拠点、各地域の営業所などを狙って攻撃を仕掛けてくるのです。このような攻撃を「サプライチェーン攻撃」と呼びます。

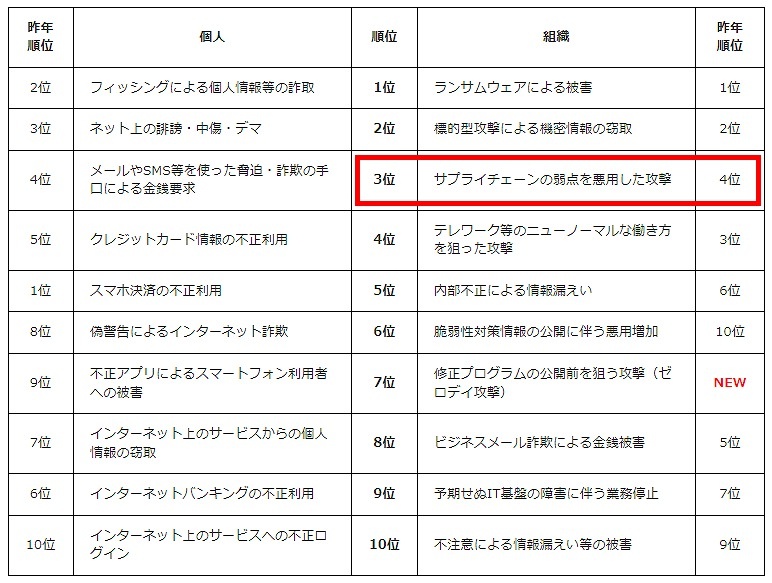

情報処理推進機構(IPA)は、毎年、個人と組織の「情報セキュリティ10大脅威」を発表していますが、その組織編において同攻撃は2020年が4位、2021年は3位に入っています。企業にとっては、それだけ注意を要する脅威だといえます。

事例から理解するサプライチェーン攻撃の手口

サプライチェーン攻撃の攻撃手法としては、不正に盗み出された取引先情報やアカウント情報を悪用し、取引先メールを装って狙いを定めた企業に対して送付する「標的型メール攻撃」や、不正に盗み出した正規の権限を攻撃者が用いる「不正アクセス」、標的とした企業が利用しているソフトウェア製品情報などを盗み出し、その製品の更新プログラムを配信する手口を偽装して不正プログラムを仕掛ける手法などがあります。実際に取引している中小企業やサービス利用企業からの名前をかたったメールが届くと、多くの受信者は、疑うことなくメールを開いて添付ファイルや記載のリンクをクリックしてしまう確率が高いでしょう。その結果、不正アクセスやマルウェア感染などの被害を受けてしまうのです。

ここでは実際にサプライチェーン攻撃を受けた企業の事例を紹介します。

ある著名な大手企業に対して、サプライヤ企業が所有する正規のアカウントからアクセスがありました。ところが、導入していたUTM(統合脅威管理)がアクセスをブロックしたため、すぐに調査が開始されました。接続時間が非常に短いこと、不審な管理共有が検出されていることなど、疑わしい点が複数見つかったためです。

その後、セキュリティ専門事業者による多角的な調査、分析が行われました。その結果、不正アクセス時によく見受けられる「存在しないアカウントからのログイン行為」が検出されていないことから、この正規アカウントからのアクセスは、不正に取得された正規アカウントを用いた不正アクセスであることが判明しました。

UTMなどを正しく活用したり、専門事業者から専門的な知見を得たりすることがなければ、この攻撃は何ら問題のない正規アカウントからのアクセスとして見過ごされていたかもしれません。

被害者でありながら加害者となってしまう恐怖

サプライチェーン攻撃の恐ろしいところは、ターゲットとなったサプライヤだけの被害に留まらない点にあります。サプライヤへの攻撃を起点に、重要取引先である大手企業に対して機密情報の窃盗などの極めて大きな被害を与えてしまう可能性があるのです。そうなると、大手企業からは犯罪者のように扱われ、最悪の場合、取引が中止され、企業生命を絶たれてしまう恐れもあります。中小企業にとって大手企業並みのセキュリティ対策を行うことは、経済的な面だけ見ても非常に困難です。しかし、「ウチは中小企業だからセキュリティ対策の必要性は感じない。大手企業のようなセキュリティ対策はできない」と言っていられないことも事実です。

今後、大手企業に対するセキュリティ対策の実施レベル向上に伴い、サプライヤ企業に求められるセキュリティ要求もますます高くなると思われます。

たとえば、サプライヤ契約を結ぶ際、プライバシーマークやISMS(情報セキュリティマネジメントシステム)の取得必須などを基本的な条件とし、加えてSLA(サービスレベルアグリーメント)の締結や委託先監査を必ず受けることを条件に設けている大手企業は、今でもかなりの数が存在します。

したがって、企業の大小に関わらず、セキュリティ対策を軽視すると会社の成長や利益獲得に悪影響を及ぼす恐れがあることを、経営陣は十分に認識しておく必要があるのです。

【次ページ】サプライチェーン攻撃に備える3つのポイント

標的型攻撃・ランサムウェア対策のおすすめコンテンツ

PR

PR

PR