- 2023/02/06 掲載

マイクロセグメンテーションとは何かをわかりやすく解説、ゼロトラスト・SASEに必須の技術、その役割とは

ガートナー 池田武史氏 監修

マイクロセグメンテーションとは何か?

ガートナーでは、マイクロセグメンテーションを次のように定義しています。これだけではちょっとわかりづらいと思うので、もう少し詳しくひも解いていきましょう。

世界的にサイバー攻撃が激化する中、企業はネットワークのユーザーIDをチェックしてアクセスを制御するIDaaS(IDentity as a Service)や、エンドポイントを監視するソリューションEDR(Endpoint Detection and Response)などを積極的に採用し、対策を講じています。

しかし、これらのセキュリティ対策は、IaaS(Infrastructure as a Service)、PaaS(Platform as a Service)などのクラウド、コンテナ、データセンターまで含むサーバファーム(サーバが蓄積されている場所)は対象ではありません。インターネット全体のセキュリティを高めるため、各種サービスやサーバファームへのアクセスを制御する仕組みが求められるのです。

こうした背景から必要とされるのがマイクロセグメンテーションです。

「マイクロセグメンテーションをわかりやすく説明すると、サーバへアクセスしようとするたびにエンドポイントの環境やユーザーを認証し、適切な権限の範囲でアクセスを許可し、その後のトランザクションも監視するという考え方のセキュリティです。認証によってきめ細かくトランザクションを制御するので、攻撃者が侵入できたとしても、早い段階で検知ができるため、攻撃が広がるのを防ぐ効果も期待できます。多数のセグメントに分割されたワークロードごとに、脅威や脆弱性、不用意なリスク拡大を抑え込むことができるのです」(池田氏)

マイクロセグメンテーションは、IDにひも付いたセグメンテーションであるため、「アイデンティティ(ID)ベースのセグメンテーション」と呼ばれることもあります。あるいはゼロトラストと関わりが深いので、「ゼロトラストネットワークセグメンテーション」などと呼ばれることもあります。

マイクロセグメンテーションの機能は、認証、暗号化、トラフィックの検査などが挙げられます。池田氏は次のように説明します。

「具体的には、怪しいパケットが混じっていたらアラートを上げる、パケットごとフィルタリングするといったアクションがあります。利用者の作業が終わったら、いったんトランザクションとコンセッションは終了し、次に作業する際は改めて認証からやり直します。セキュリティチェック、暗号化、トラフィックの検査の繰り返しが、マイクロセグメンテーションの機能です」(池田氏)

必要とされるようになった背景

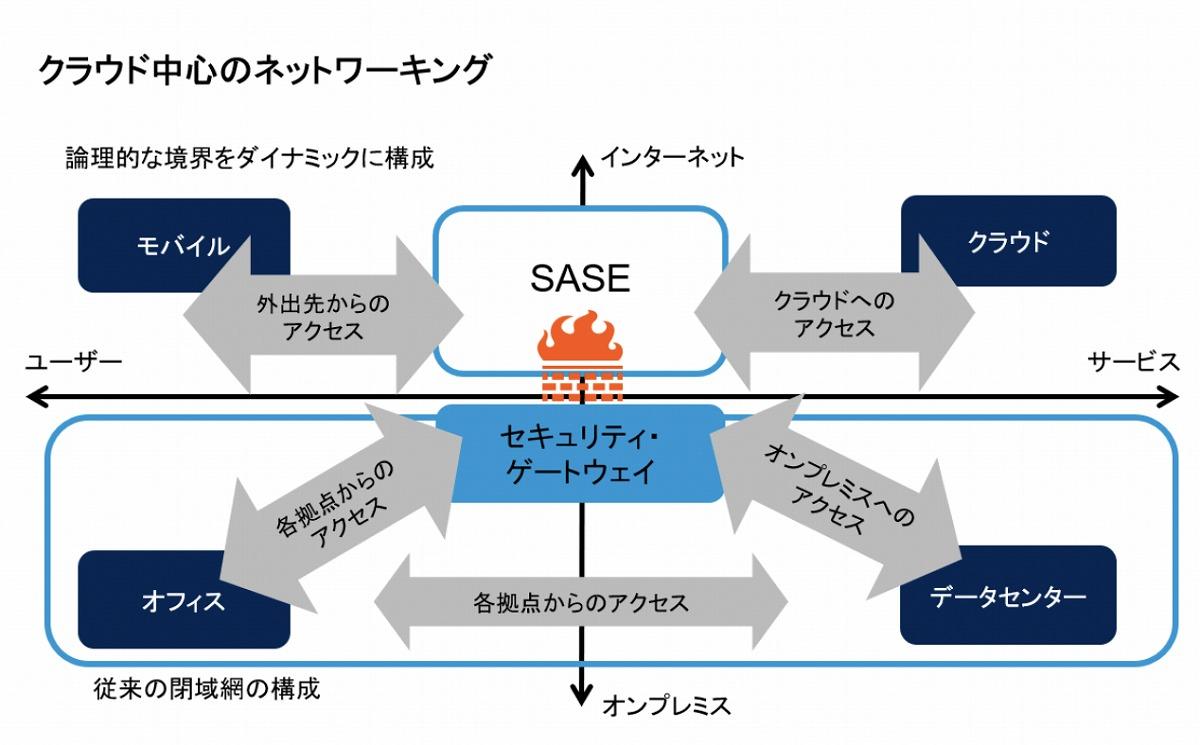

これまでのネットワークセキュリティは、境界型のセキュリティゲートウェイに多くが委ねられていました。しかし、コロナ禍を機にテレワーク環境などが整備され始め、モバイル端末や自宅のPCからパブリッククラウド上のさまざまなインターネットとつながることが日常的になると、クラウドまで含めたセキュリティゲートウェイ、つまりSASE(Secure Access Service Edge)が必要とされるようになってきました。SASEとは、2019年にガートナーが提唱した次世代クラウドネットワークセキュリティの実現モデルです。

「SASEは包括的なネットワーク機能とクラウド型のセキュリティゲートウェイを組み合わせることによって、インターネットも含めたネットワーク上に新たな仮想的で動的なネットワークを構築します。この仕組みを実装するときに必要なのが、マイクロセグメンテーションと呼ばれる技術です」(池田氏)

つまり、SASEを構成する技術の1つが、マイクロセグメンテーションというわけです。ゼロトラストなセキュリティ対策としてSASEが認知・導入され始めているのと同時に、マイクロセグメンテーションという技術も注目を集めてきています。

従来のマイクロセグメンテーションとの違い

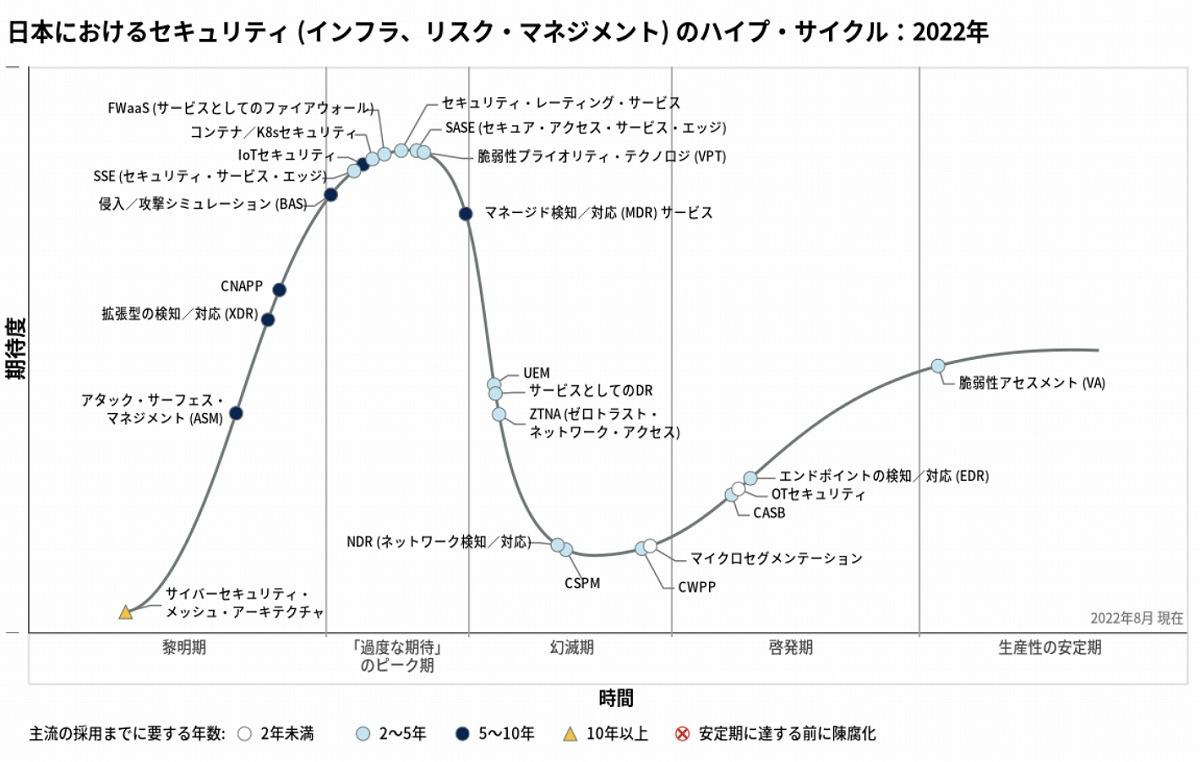

マイクロセグメンテーションは新しい技術ではなく、2017~2018年ごろにも注目されていました。ガートナーが発表した2022年のセキュリティのハイプサイクルでは、マイクロセグメンテーションは幻滅期にあたります。しかし池田氏によると、現在、マイクロセグメンテーションは、5~6年前に注目されたころと比較すると適用範囲が広がってきていると言います。

「以前に注目されていたマイクロセグメンテーションは、今と違い、データセンター内のサーバ間のセグメンテーションにフォーカスしていました。複数のサーバにファイアウォールを入れる代わりに、ネットワーク仮想化の技術を使ってセグメントを細かく分けるというものでした。ネットワークを細かく刻むことによって、マルウェアが侵入した際、ウイルスの水平展開(ラテラルムーブメント)ができないようにするという考え方です。しかし、現在のマイクロセグメンテーションは、ユーザーやデバイスがサービス(アプリケーション)にアクセスする際のセキュリティに着目しています」(池田氏)

以前のマイクロセグメンテーションの防御範囲は、データセンター内のリソースだけを対象としていました。しかし、パンデミック発生後、防御範囲が内側だけではなく、外側のインターネットの世界まで広がっています。従来のセグメンテーション戦略の延長で対応するのでは運用が難しくなったため、マイクロセグメンテーションの適用範囲が拡大してきました。

ベンダー各社の動向

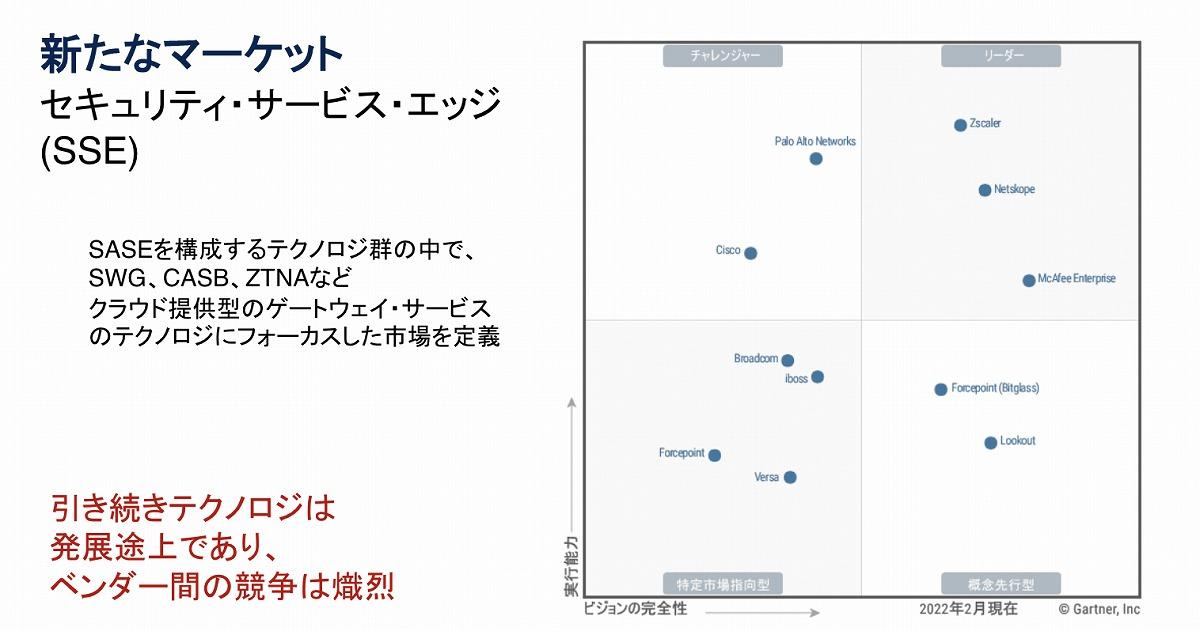

池田氏によると、「SASE自体はまだまだ発展途上のモデルだ」と言います。実際に現状のSASEは、SWG(セキュアWebゲートウェイ)、CASB、ZTNA(ゼロトラスト・ネットワーク・アクセス)など、さまざまなテクノロジーを組み合わせてようやく実現できる状態です。「マイクロセグメンテーションは、SASEを構成する重要なテクノロジーの1つです。ゼロトラストなネットワークソリューションの機能であるため、専業という位置付けのベンダーはなく、市場競争はいまだ混沌(こんとん)としている状態です」(池田氏)

ゼロトラストソリューションを提供しているベンダーは必ずマイクロセグメンテーション技術を活用しており、池田氏は「クラウド提供型のゲートウェイサービスのテクノロジーにフォーカスした市場で定義するならば」と前置きした上で、以下の企業を代表的なプレイヤーとして挙げます(以下、アルファベット順)。

- アカマイ・テクノロジーズ

- ビットグラス

- ブロードコム

- ケイトー(Cato)

- チェック・ポイントソフトウェア・テクノロジーズ

- シスコシステムズ

- マイクロソフト

- ネットスコープ

- パロアルトネットワークス

マイクロセグメンテーションが実現するメリット

SASEは、インターネット全体にわたるアーキテクチャーなので関連するテクノロジーが多く、どのように導入を進めるべきか検討に苦慮している企業も多いことでしょう。しかし、従来の社内VPN経由でクラウドにつないでいくケースは、経路が複雑になったり、途中の通過点が多かったりと、通信に負担がかかります。特にタイムリーに音声や映像のパケットを運ばなければならないWeb会議では、音声が途切れたり、画像転送がスムーズにいかず、見づらかったりする恐れがあります。

SASEのクラウド型のセキュリティゲートを使えば、社内に折り返さなくてもインターネットにつながるので、スムーズにクラウドサービスが利用できるというメリットにつながります。

このため池田氏は、SASEはDX(デジタルトランスフォーメーション)に取り組む企業すべてが導入を検討すべき基本メカニズムの1つだと言います。

「SASEが必要とされる本当の背景は、DXです。これからのビジネスは、顧客であれ、パートナー企業であれ、インターネット経由でつながることが大前提でしょう。マイクロセグメンテーションを使ったSASEのアーキテクチャーがあれば、安心してデジタル世界でビジネスを広げていくことが可能となります」(池田氏)

今後の市場の見通し、将来予測

ガートナーの推計によると、2025年の普及率は世界全体で約70%にのぼるだろうと見ています。「SASEの観点から言うと、現時点でもグローバルで半数の企業に普及していると見ています。日本でも3割くらいあるのではないでしょうか。日本が新しいアーキテクチャーの導入に慎重な点を考えると、これは高い普及率だと思います」(池田氏)

ただ、需要は旺盛なものの、高い導入コストが普及の壁となっています。特に現在の円安の動向次第では、普及スピードが鈍化することも考えられるでしょう。今後、ベンダー同士の競争が活発化し、もっと導入しやすい価格帯に下がることを期待したいところです。

「国内ではSASEやゼロトラストの導入が進んでおり、それらを実現する基本メカニズムの1つであるマイクロセグメンテーションは、引き続き注目度が高いため、今後ほとんどの企業が導入を視野に検討することになるでしょう」(池田氏)

さらに詳しい内容は、ガートナージャパンの「2022年の展望:ネットワークとセキュリティの未来」でも池田氏が解説しています。興味がある方はご覧ください。

関連コンテンツ

関連コンテンツ

PR

PR

PR