- 2023/10/25 掲載

SASEとは?ゼロトラストとの違い・製品比較のポイントを解説、日本企業の4割が導入する実情

連載:デジタル・マーケット・アイ

SASEとは? ゼロトラストとは何が違うのか

SASE(Secure Access Service Edge:サシー)とは、2019年にガートナーが提唱したもので、ガートナーは「ネットワークとセキュリティサービスが融合し、ユーザーとクラウドサービスの間に位置する」と定義しています。つまり、従来別々で提供されてきたネットワークサービスとセキュリティサービスを一体化させるセキュリティモデルです。これにより、ユーザーの場所に関係なく、セキュリティを保証する新しいアプローチが可能となります。昨今では、新たなセキュリティの考え方として「ゼロトラストアーキテクチャー」が注目されています。このゼロトラストアーキテクチャーとSASEは、一見すると似ているように思えるかもしれません。なぜなら、どちらも「ネットワークの内外を問わず、すべてのネットワークに対してセキュリティ対策を行う」という共通の考え方を持っているからです。

一方で、両者の違いは、ゼロトラストアーキテクチャーが「どうすればより安全に通信を行えるか」という考え方なのに対して、SASEはその考え方を実現するための具体的な手段・システムといえます。

SASEソリューションの特徴は? 2つの構成要素

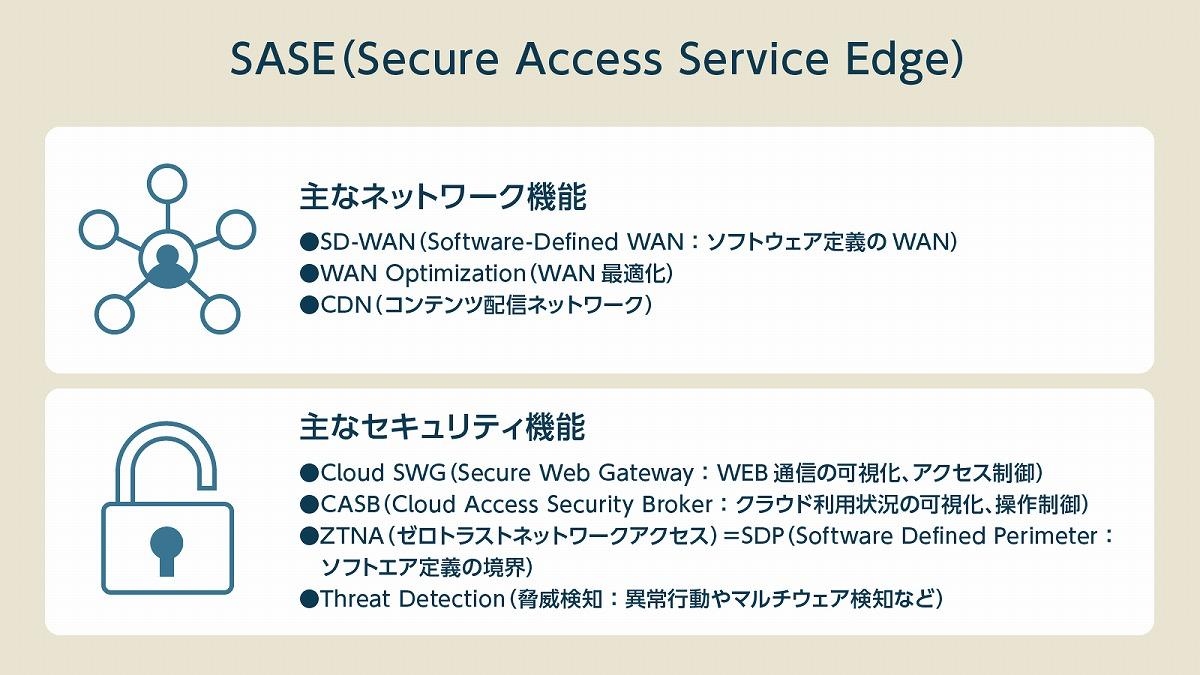

SASEソリューションは、主にネットワーク機能とセキュリティ機能の2つの要素から構成されています。ネットワーク機能に含まれるのは、SD-WAN(Software-Defined WAN)、WAN最適化、CDN(Content Delivery Network:コンテンツ配信ネットワーク)などです。一方、セキュリティ機能には、Cloud SWG(Secure Web Gateway)、CASB(Cloud Access Security Broker:キャスビー)、ZTNA(ゼロトラストネットワークアクセス)、脅威検知(Threat Detection)などがあります。これらの要素が統合され、効率的かつセキュアなネットワーク環境を実現するのがSASEソリューションの特徴です。

ハイブリッドワーク化とSASEの関係

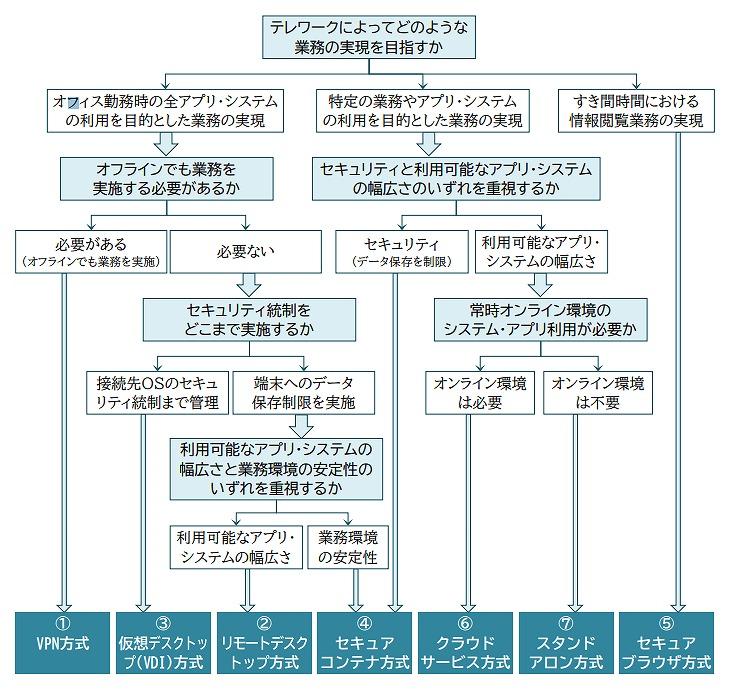

コロナ禍をきっかけにテレワークの導入が進み、現在では、オフィスワークとテレワークを組み合わせた「ハイブリッドワーク」が広がりつつあります。このような働き方の変化にもSASEは密接に関わっています。総務省は、テレワークのセキュリティについてのガイドラインを発表しています。テレワークを導入する企業は、本資料の以下のフローチャートや各方式のメリット・デメリットを確認すれば、自社に最適なテレワークセキュリティ方式を選択できるでしょう。

本ガイドラインでは、ネットワークへの安全な接続とデータの保護が強調されていますが、SASEはこの要求を満たすことができます。テレワークの導入や働き方の変化に伴ってセキュリティを見直す場合は、企業は上記のガイドラインを満たすためにSASEの導入を検討しても良いでしょう。

SASEを導入するメリット

SASEの導入によるメリットは多岐にわたりますが、その中でも主要なものは以下の通りです。- セキュアなアクセスの提供

しかし、クラウドシフトやリモートワークの増加に伴い、ユーザーやデバイスはどこからでもネットワークに接続するようになり、ネットワークの境界があいまいになってきました。SASEは、社内外問わず、すべてのネットワーク接続が潜在的な脅威であると考えるため、それぞれの接続に対してセキュリティを担保します。

- ネットワークとセキュリティの統合

- クラウドベースのサービス提供

これらのメリットにより、企業は時間とコストを大幅に削減できるのです。

代表的なSASEソリューションベンダーと製品の特徴

現在、多くのベンダーがSASE市場に参入しており、それぞれの製品は独自の特性や強みを持っています。SWGやCASBなどのセキュリティサービスベンダーのほか、ネットワーク機器やCDNが主力のベンダーもあります。セキュリティベンダーとしては従来、SSE(Security Service Edge)を手がけていたベンダーなどがSASE領域に参入しています。具体的にはガートナーのMagic Quadrantでリーダーポジションに位置付けられている、Netskope(ネットスコープ)やZscaler(ゼットスケーラー)、Palo Alto Networks(パロアルトネットワークス)です。

ネットワーク分野からの参入企業では、Cisco(シスコ)のSASEソリューションはネットワークインフラストラクチャー製品として有名です。また、Citrix(シトリックス)はUX(ユーザーエクスペリエンス)に焦点を当て、エンドユーザーに優れたパフォーマンスを提供しています。

VMware(ヴイエムウェア)のSASEソリューションはリモートアクセスだけでなく、物理的なデバイスのセキュリティリスクの回避まで含めた能力で高い評価を受けています。

SASEソリューションは大きく2つの提供方式に分けることができます。プロキシを中心とする「SWG(Secure Web Gateway)型」と、ファイアウォールなどのネットワーク機器を中心とする「FWaaS(Firewall as a Service)型」です。

以下では、代表的なSASEソリューションベンダーと製品の特徴を簡単にまとめました。

| 代表的なSASEソリューションベンダーと製品 | |||

| ベンダー名 | 製品タイプ | 製品の特性 | |

| セキュリティ | Netskope | SWG型 | データ保護と脅威防御のための広範で深いクラウドセキュリティ対策が特徴。 |

| Palo Alto Networks | FWaaS型 | マルチクラウド対応の一貫したセキュリティポリシーを提供し、可視性と制御を強化。 | |

| Forcepoint | SWG型 | 人間の行動に基づいたリスク評価を取り入れたセキュリティアプローチが特徴。 | |

| Zscaler | SWG型 | 需要に合わせて柔軟に拡張できるクラウドアーキテクチャが特徴。 | |

| ネットワーク | Cato Networks | FWaaS型 | プライベートとパブリックのネットワークリソースを統合し、セキュリティサービスを一元化することが可能。 |

| Cisco | - | グローバルなセキュアインターネットゲートウェイを備え、機能性と規模性を兼ね備える。 | |

| Citrix | - | ユーザーとアプリケーションとの間のパフォーマンスとセキュリティを最適化するための一体型ソリューションを提供。 | |

| Fortinet | FWaaS型 | ブロードスペクトラムのセキュリティ機能とSD-WANを一体化したソリューションを提供。 | |

| Versa Networks | - | 高度なネットワーク機能と包括的なセキュリティを一体化したソリューションを提供。 | |

| ソフトウェア | VMware | - | ソフトウェアベースのネットワークアーキテクチャーと強化されたセキュリティを提供、仮想化技術に強みを持つ。 |

本記事の執筆時点(2023年10月)ではプレビュー版のため上記の表には含めませんでしたが、マイクロソフトがSSEに名乗りを上げていることも特筆すべき点です。マイクロソフトはもともとCASBで高い評価を得ていることもあり、SSEの領域でもシェアを確保できると予想されます。

導入前に必ず確認したい、SASE製品の選定ポイント

SASE製品を選ぶ際には、まず自社が直面している問題や必要な機能をしっかりと見極めることから始めましょう。なぜなら、製品が提供するネットワーク機能やセキュリティ機能が自社の求める機能とマッチしているかを確認する必要があるからです。また、製品のコストパフォーマンス、つまり費用対効果も重要な要素の1つです。選んだ製品の価格が、提供する機能や効果に見合っているかを確認しましょう。以下では、SASEの機能を選ぶ際にチェックしておきたいその他のポイントを挙げます。

- 既存システムとの機能の重複を確認

- リソースの共有と影響範囲を知る

- エンドポイントの機能を確認

- 柔軟性と拡張性を評価

SASEの市場動向

SASE市場の規模は、2023年の約19億米ドルから2028年には約59億米ドルに達し、予測期間中に25.0%のCAGR(年平均成長率)で成長すると予測されています。SaaSセグメントは、特に高いCAGRで成長すると考えられています。中小企業のセグメントは、最も高いCAGRで成長するでしょう。また、北米地域は2023年にSASE市場で最も高い市場シェアを占めるといわれています。日本でもテレワークの普及やセキュリティ意識の高まりを背景に、SASEの導入が急速に進んでいます。ガートナージャパンが2023年4月に実施した調査では、約4割の日本企業がSASEに関連するサービスを導入していることが明らかになりました。

ガートナー バイス プレジデント アナリストの池田 武史氏は、「急速に採用が進んだ2022年までと比較すると、いったん落ち着いた状況になっている可能性がありますが、今後、新たに、あるいは追加でSASEの各機能の導入を検討する企業は引き続き増えてくるとみられます」とコメントしています。

今後のセキュリティ対策の課題

セキュリティ対策は、常に進化し、新たな課題が生じる領域です。サイバー攻撃の脅威も進化している現代では特に、ネットワークの可視化と自動化は重要な課題となっています。ネットワークの可視化は、ネットワーク上のデータの流れを明確に理解し、問題の早期発見やトラブルシューティングに役立つことが目的です。自動化はセキュリティ対策の効率を高め、人間のエラーを減らす手段として求められています。これらの課題に対する解決策として、SASE製品やソリューションの導入はますます進むと予測されます。

SASEは、ハイブリッドワークやクラウド化が進む現代のビジネスに適したセキュリティアーキテクチャーです。分散環境でもセキュアな接続を保証できますが、自社のニーズに合った製品選びが重要です。SASE製品の特性や提供する機能、コスト効率、拡張性、サポート体制など、多角的な視点から評価し選択することで、強固なセキュリティと効率的なネットワーク運用の両立を目指してください。

セキュリティ総論のおすすめコンテンツ

セキュリティ総論の関連コンテンツ

PR

PR

PR