- 会員限定

- 2021/08/02 掲載

OTセキュリティ対策を専門家が現場目線で徹底解説、具体的アプローチや人の育て方は?

渡辺研司氏

前編はこちら(※この記事は後編です)

OTサイバーセキュリティの鉄則は、三位一体のアプローチ

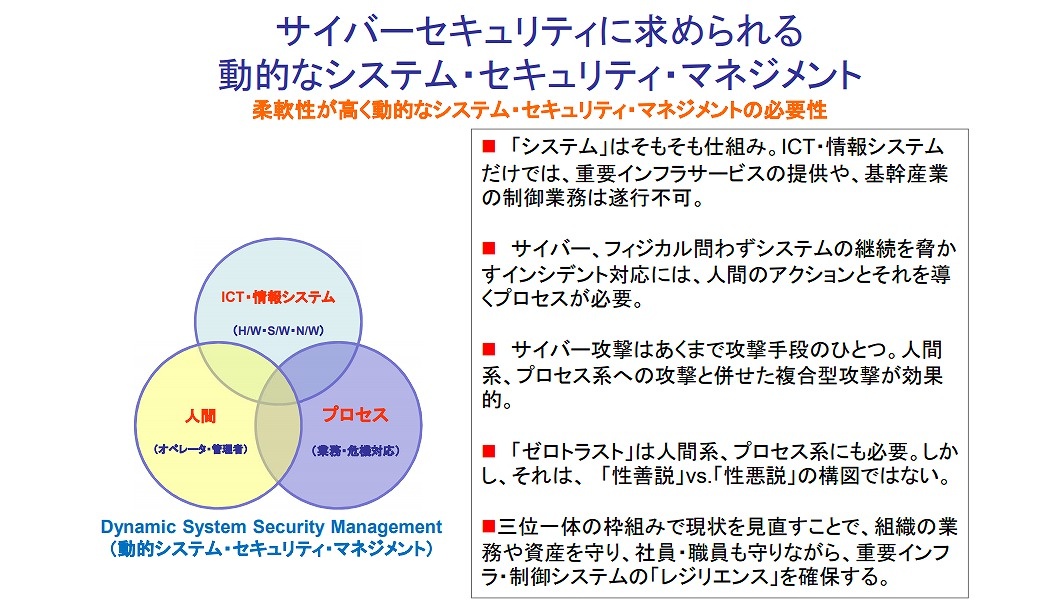

OTの制御システムでセキュリティ対策を行うには、IT系はもとより、人間系とプロセス系も同時に見直した動的システム・セキュリティ・マネジメントが重要だ。IT・人間・プロセスが「三位一体」となった柔軟なアプローチが、OTセキュリティを担保する際の鉄則になるという。渡辺氏は「単にITだけを見るのではなく、それを使う人間や、ITが司るプロセスもバランスよく見ていかないと、結果的にセキュリティ対策に失敗してしまうでしょう。またセキュリティは"状態"です。一度チェックしたら、それで終わりというわけではありません」と付け加える。

危機管理の世界では「ダイナミック・ノンイベント」と表現するが、たとえ表面上は静かでも、水面下では多くの問題が起きており、それらをセキュリティ担当者が次々と潰している状況だ。システムを無事に安定稼働させるためには、絶えずアンテナを張って、インシデントに対応し続ける必要がある。

渡辺氏が提唱する動的システム・セキュリティ・マネジメントを、もう少し詳しく見ていこう。

そもそもOTの現場は、まだまだレガシーシステムが残っており、無防備と言ってもよい状況になっていることも少なくない。システムが複雑化・肥大化し、外部インターフェイスや監視系のモジュールがタコ足状態で後付けされてきたので、システムのどこにセキュリティの抜け穴があるのかも分からないのである。

「一度、外部コンサルタントなどの専門家にシステム全体を見てもらい、不具合を洗い出したり、脆弱性のありそうな場所を可視化して、足元を固めたほうが良いと私は考えます。不具合は脆弱性につながるため、自社システムの障害を防ぐことは、結果的に外部攻撃からの防御にもつながります」(渡辺氏)

セキュリティ対策ツールを導入する際に注意したい点を尋ねると、バージョン管理や仕様変更などリソースの棚卸を行って受け入れ側が製品をしっかりとチェックすること、つまりオーナーシップを持ってアセットを管理する体制が必要だという答えが返ってきた。

「部分最適化された製品を集めて瞬間的に全体最適化できても、その後、他システムや機器のファームウェア等のバージョンが変わるとどこかに不整合や脆弱性が必ず出てきてしまいます。OTシステムの更新時期に、多少高価でもあっても、全体最適化された製品を包括的に導入することも1つの方策になるでしょう」(渡辺氏)

またサイバーの世界だけでなく、フィジカルの世界での侵入経路も考えられる。これは主に人間系のセキュリティ対策に関わる。人の出入りが頻繁な場所では、入退室管理のチェックは重要である。たとえば、「ずっと直接取引のあるベンダーの社員だと思いこんでいたら、ベンダーの下請け業者だった」という話もあるのだという。人間系のプロファイルも欠かさずに確認しておきたい。

さらに、万が一何か重大なインシデントが発生してしまったときには、システムをいつ、どうやって停止するのがベストなのかといった、経営者目線のクライテリア(判断基準)も求められる。

「化学プラントなどでは、重要なシステムをストップさせると、仕掛品や装置が使えなくなってしまうため、なかなか停止の決断を下すことが難しいのです。しかし、インパクト分析によって、もしも停止に伴う被害以上の影響が起きてしまうと予測されるなら、的確な経営判断のもとに、躊躇せずに停止を決断しなければなりません」(渡辺氏)

IoTのリスクは「System of System」の観点から考慮

現在OTまわりのシステムでホットな話題といえばDX(デジタルトランスフォーメーション)関係、とりわけIoT分野だろう。もちろんIoTにもサイバーセキュリティ対策は重要だが、特有の難しさもあるようだ。というのもIoTの場合は、あるネットワークを介してOTとOT同士が組織を越えてつながる「System of Systems」の世界になってくるからだ。「IoTは、OT同士がつながる接点となるものです。そうなると、あるIoT経由で脆弱性のあるOTを踏み台にして、別のOTをハックされるリスクがあります。いわばサプライチェーンリスクと似たような状況になるため、これも注意しなければなりません。サイバー攻撃でなくても、OTがIoTに依存していると、他のオペレ―ションにリレーバトンのように不具合がつながってしまいます。自らの障害によって他のOTにも広範囲に影響が及んでしまう危険があるのです」(渡辺氏)

OT同士をつなげる場合には、どちらに重点を置くのかを決めてから対処しないと、互いの不具合が呼応しながら、全体システムまで問題が波及してしまうことになりかねない。

「こういったシステミック・リスクについて、誰が判断し、誰がコントロールして、誰が対処するのかという点は、今後の難しい課題の1つになるでしょう。とにかく何か異変があれば、基本的にシステムを遮断して、そこを分離するということから始めることになります。ただIoTでつながった“後プロセス”をどう処理するかというルールも、しっかりと決めておかねばなりません」(渡辺氏)

たとえば、東証システムの障害も、“後プロセス”が大きな問題になったという。たとえ再開できる状況になっても、仕掛っていた中途半端な取引の対応を決めていなかったので、結局、システムは再稼働できたものの取引をまるまる1日間も停止せざるを得なかった、と渡辺氏は指摘する。企業を超えた取引やオペレーションが絡んでくるケースでは、停止後のプロセスをどうすべきかを決めたり、ロールバックするような仕組みも必要になる。

【次ページ】OTセキュリティ人材をどうやって育てるべきか、海外企業のインシデント対応事例も

セキュリティ総論のおすすめコンテンツ

セキュリティ総論の関連コンテンツ

PR

PR

PR