- 会員限定

- 2013/07/23 掲載

サイバー攻撃から自社を守る、トリアージ、セキュリティアウェアネス、多層防御とは

標的型メール攻撃の開封率が激減?

レッド オウル

編集&ライティング

1964年兵庫県生まれ。1989年早稲田大学理工学部卒業。89年4月、リクルートに入社。『月刊パッケージソフト』誌の広告制作ディレクター、FAX一斉同報サービス『FNX』の制作ディレクターを経て、94年7月、株式会社タスク・システムプロモーションに入社。広告制作ディレクター、Webコンテンツの企画・編集および原稿執筆などを担当。02年9月、株式会社ナッツコミュニケーションに入社、04年6月に取締役となり、主にWebコンテンツの企画・編集および原稿執筆を担当、企業広報誌や事例パンフレット等の制作ディレクションにも携わる。08年9月、個人事業主として独立(屋号:レッドオウル)、経営&IT分野を中心としたコンテンツの企画・編集・原稿執筆活動を開始し、現在に至る。

ブログ:http://ameblo.jp/westcrown/

Twitter:http://twitter.com/redowlnishiyama

多様化するサイバー攻撃の脅威

テクニカルコンサルティング部

中島 智広 氏

たとえば昨年辺りから現れた“ハクティビスト(思想犯)”やPC遠隔操作事件などの“愉快犯”、あるいはECサイトや金融機関のサイトに対して金銭目的の不正アクセスを行う“商業犯”、さらには国家戦略の元に活動する“国家組織”が挙げられる。

また攻撃手法としては、システムの脆弱性を悪用するもの、人との会話や破棄書類などからセキュリティ情報を入手する“ソーシャルエンジニアリング”、サービスの妨害をするDoS(Denial of Services)やDDoS(Distributed Denial of Service)などが用いられている。さらに数年前からはこれらの攻撃が巧妙化したものとして、標的型攻撃やAPT(Advanced Persistent Threat※)が現れた。

脆弱性を突く攻撃や既存の攻撃手法を組み合わせ、ソーシャルエンジニアリングにより特定企業や個人を標的として行われる執拗な一連の攻撃

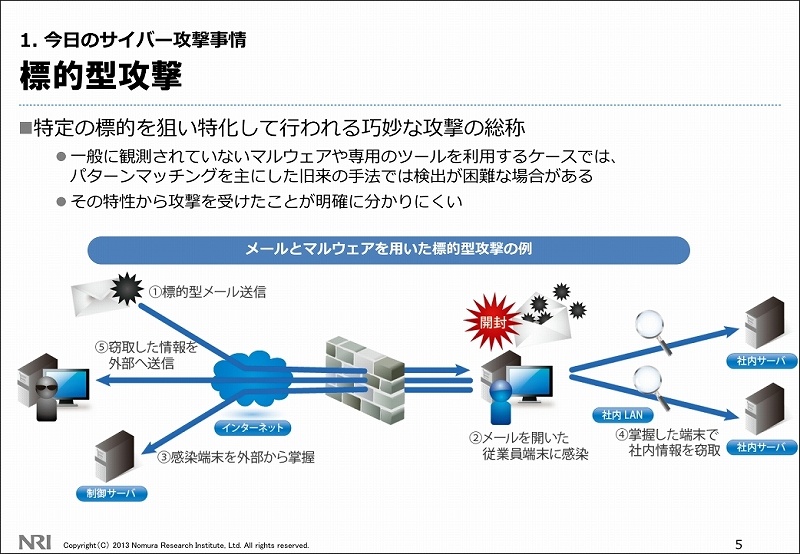

この標的型攻撃とは、特定の標的を狙って行われる巧妙な攻撃の総称で、たとえばメールとマルウェアを用いたものがある。企業内個人を標的にメールを送信し、マルウェアを添付しておく。受け取ったユーザがそのメールに添付されているファイルを開くとPCがマルウェアに感染して端末が乗っ取られ、ネット経由で社内サーバ上の情報が窃取される、というものだ。

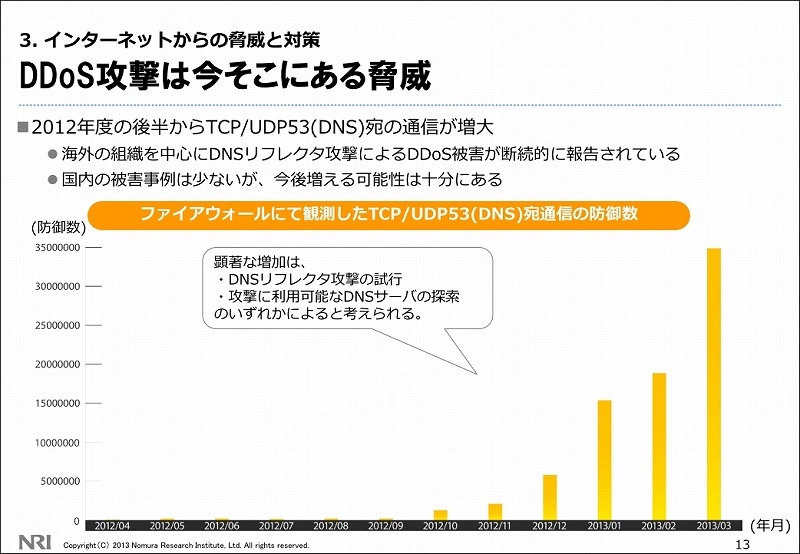

さらに最近では大規模なDDoS攻撃(分散型サービス妨害)も発生している。2013年3月には、スパム対策用のブラックリストを提供しているThe Spamhaus Projectという団体が、300Gbps以上のトラフィックによるDDos攻撃を受けた。これにより英国やドイツなど多くのインターネット相互接続点(IX)でトラフィック交換に遅延が発生し、インターネットが一時的に利用しにくくなるという事象が観測された。

「この時に利用されたのが、DNSリフレクタ攻撃と呼ばれるもの。」

通常DNSは、UDP(User Datagram Protocol)というプロトコロルを使って端末からサーバに対して通信を行うが、パケットの送信元アドレスを偽装することが容易だという脆弱性がある。そこでDNSリフレクタ攻撃では、送信元アドレスを、DDos攻撃を仕掛ける対象のアドレスに変更してDNSサーバに問い合わせを行い、一方、問い合わせを受けたDNSサーバは、偽造アドレスからの問い合わせだとは気付かずに応答を返してしまう。

攻撃者はこの一連の操作を過剰に行いつつ、さらにサーバが応答するパケットサイズが大きくなるような問い合わせを行う。結果、DNSサーバから攻撃対象に対して大量のパケットが送信され、ネットワーク帯域が溢れるという事態に陥ることになる。

「海外では、DNSリフレクタ攻撃による被害が断続的に報告されている。国内での被害事例はあまり表には出てきていないが、インターネット上で起こっていることなので、今後増える可能性は十分にある。DNSサーバの管理者も含め、十分に対策を考えていかなければならない状況だ。」

調査で浮き彫りになった高まる脅威と対策の遅れ

また最近では、製品の脆弱性情報が公表された後、その脆弱性が直ちに攻撃に悪用される傾向が出てきているという。「昨年までは1~3週間だったものが、今年は1週間以内という事例が増えてきた。悪用されるまでの期間がますます短くなっている。」

パッチを適用するにも、特に大企業の開発部門や運用部門では、パッチ適用によってデグレードがないかなどを検証する必要があり、これを1週間以内ですべて終わらせることは非常に難しい。

またNRIセキュアテクノロジーズが提供するプラットフォーム診断の結果からは、2割以上のシステムでパッチ適用の運用が不十分という傾向も見られたという。

「2012年には、25%のシステムで危険な脆弱性が放置されていることが分かった。その主なものが、2011年8月に公表されたApache HTTP ServerのDoS脆弱性だ。脆弱性の公表から1年以上経っても対応が完了していないということ。」

管理の行き届かないWebサイトが全体の約4割を占めるという傾向も見られた。これも同社の提供するWebサイト群探索棚卸サービスを利用している国内グローバル企業の約3000サイトを対象としたものだ。

【次ページ】5段階に分類される標的型メール攻撃の偽装レベル

標的型攻撃・ランサムウェア対策のおすすめコンテンツ

PR

PR

PR