- 会員限定

- 2022/06/24 掲載

【2022年最新】脅威レポートを解説、パンデミック収束でリモート環境攻撃は減るのか?

フリーランスライター、エディター。アスキーの書籍編集から、オライリー・ジャパンを経て、翻訳や執筆、取材などを紙、Webを問わずこなす。IT系が多いが、たまに自動車関連の媒体で執筆することもある。インターネット(とは言わなかったが)はUUCPのころから使っている。

テレワークとともに増えたRDP攻撃が減少フェーズに入った

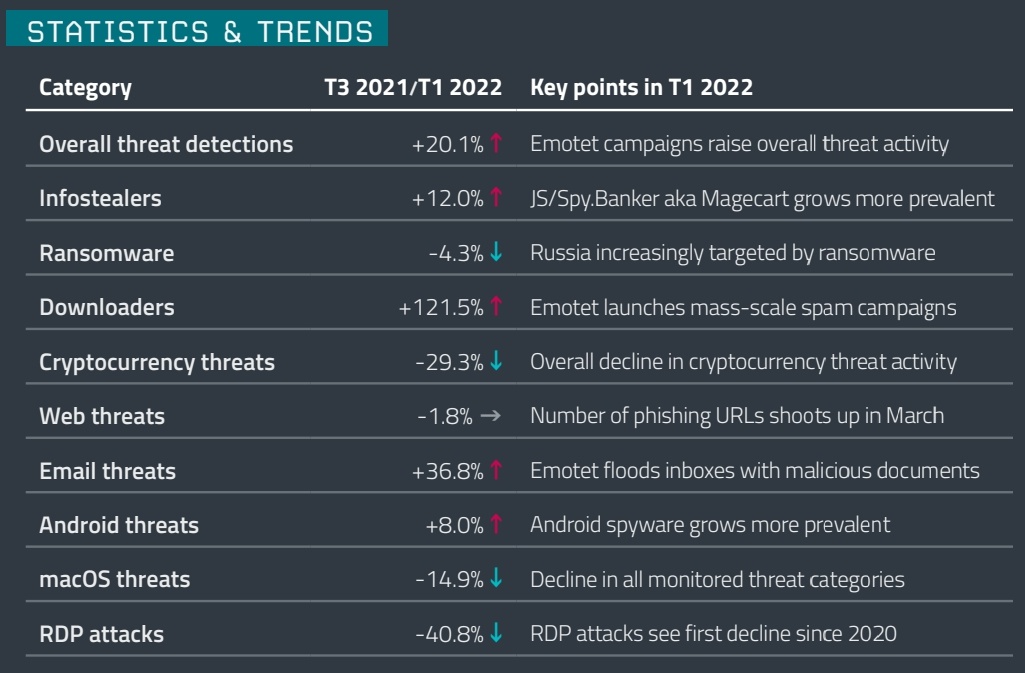

大手セキュリティベンダーであるESETが発表したレポート『ESET Threat Report T1 2022』によれば、リモートワークの普及などを背景に過去2年ほど増え続けていたRDP(Remote Desktop Protocol)を利用したパスワード攻撃が、2022年1~4月期(同社のレポートではT1と表記されている)は2021年T3(9~12月期)と比較して大きく減少したという。減少は1月10日に始まり、15日にはいったん回復したかに見えた。その後、ロシアによるウクライナ侵攻の数日前、2月20日に再び下落を始めたという。最終的にRDPを利用したパスワード攻撃は約40%減少した。

この動きは、同社のクライアントごとのRDP攻撃でも確認された。期間中の平均観測数では16万件から9万7000件となり、やはり約40%の減少である。RDP攻撃の総数1210億件を被害国別にみると、フランス(16%)、スペイン(14%)、ドイツ(8%)、USA(6%)、イタリア(5%)の順だ。攻撃元の60%はロシアからだ(2位はドイツの16%、3位は5%の米国)。

RDPは、ブルートフォース攻撃などパスワード攻撃にも利用されるプロトコルだ。RDP攻撃の減少と連動するかのようにSQLへの攻撃、SMB(Sever Messageing Block)への攻撃も減少が見られた。SQLへの攻撃は同社クライアントごとの計測で64%減少。SMBへの攻撃で26%の減少が観測された。

ウクライナ侵攻や軍事サイバー攻撃との関係は薄い

攻撃元の過半数がロシアからであり、EU諸国が狙われている結果となった。しかし、ESETのレポートでは、この減少がロシアのウクライナ侵攻と関係あるのかについての言及はない。攻撃元で圧倒的にロシアが多いとなると関係を疑いたくなるが、これだけで因果関係を述べることはできない。一般にパスワード類推やブルートフォース攻撃は、不特定多数のID情報、認証情報の窃取が目的だ。軍事侵攻や物理オペレーションとリンクするなら、敵対勢力や敵国要人などを狙ったスピアフィッシングになるだろう。あるいはワイパーなどによる破壊工作(サボタージュ)も考えられる。辛うじてDDoS攻撃も考えられるが、DDoS攻撃は基本的に公開サーバや外部に開かれたリソースに対して行われるもので、やられた側はストレスこそ高いが、致命的なダメージを受けるとは言えない。

もちろん、ロシアの軍事作戦に由来するRDP攻撃も起きているだろう。世界的にRDP攻撃が減っている中、高い比率でロシアが残っているのは、テレワークが縮小しても特定の意図をもって攻撃を続けている可能性も残る。だが、そもそも攻撃パケット送信元の国が犯人の国かどうかの判断は簡単ではない。無関係とは言い切れないが、攻撃元の国(通常IPアドレスで判断する)で、攻撃者の国籍や属性を断定するのは危険だ。

【次ページ】原因はテレワークの減少? だがリモート環境が安全になったわけではない

セキュリティ総論のおすすめコンテンツ

セキュリティ総論の関連コンテンツ

PR

PR

PR