- 会員限定

- 2022/09/06 掲載

クラウドのセキュリティ対策の4ステップをガートナーが解説、ツールはどう使い分け?

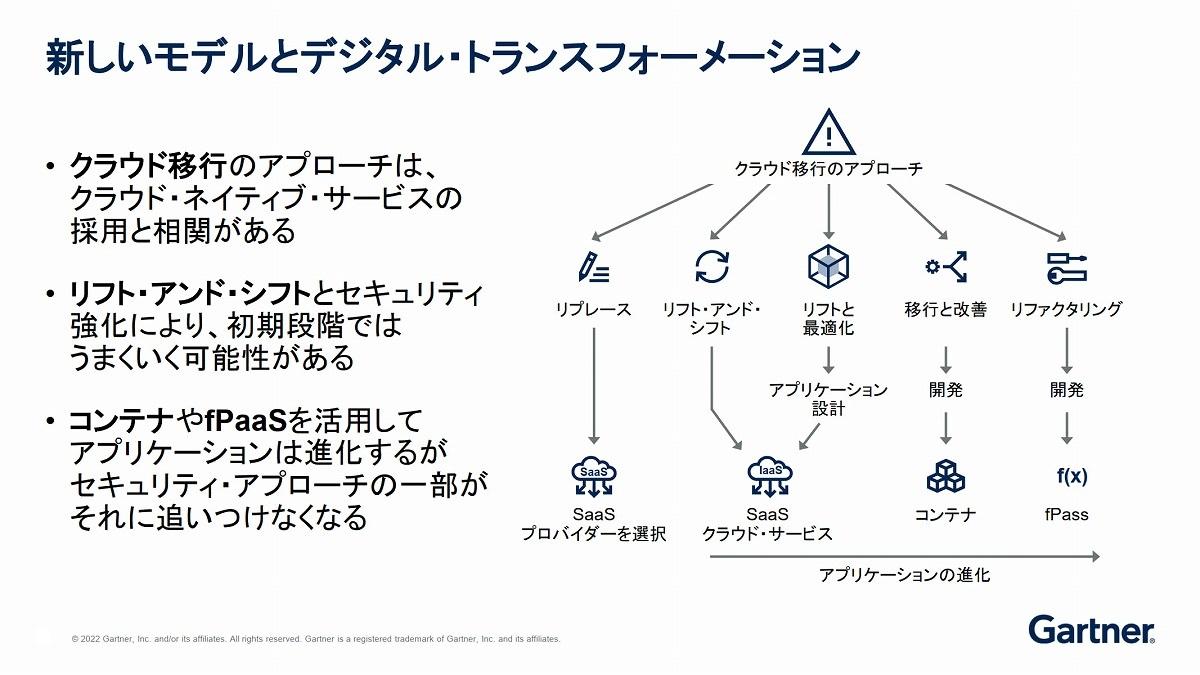

クラウド利用の高度化に伴う新たなリスク

しかし、「こうしたクラウド利用の進化が、従来手法ではカバーできないセキュリティの穴を生じさせています」と語るのは、ガートナー シニア ディレクター,アナリストのチャーリー・ウィンクレス氏だ。

チャーリー・ウィンクレス氏

たとえばコンテナ利用時のリスクの1つとしてウィングレス氏が挙げるのが、イメージ・レジストリの脆弱性や構造上の欠陥である。これらが残った状態で、SSHなどのサービスが起動するイメージを作成した場合、サービスがハッカーなどに悪用されかねない。また、アプリ実行時には、ランタイム、ツールやライブラリー、設定情報なども含めた構成全体のセキュリティ確保が必要だが、アプリが増えるほど見落としによる構成リスクも必然的に増してしまう。

「コンテナアプリはマイクロサービスの集合体で通信リスクも発生します。対応のためにネットワークのセグメント化が求められますが、それを柔軟性のある形で大規模に実行するのは決して簡単ではありません」(ウィンクレス氏)

これらを踏まえ、クラウドネイティブなアプリのセキュリティ確保のためには、「ランタイム保護」「クラウド構成管理」「コンテナスキャン」などの機能による、目まぐるしく変わる環境への迅速対応に向けたDevSecOpsの取り組みが欠かせないのだとウィンクレス氏は解説する。

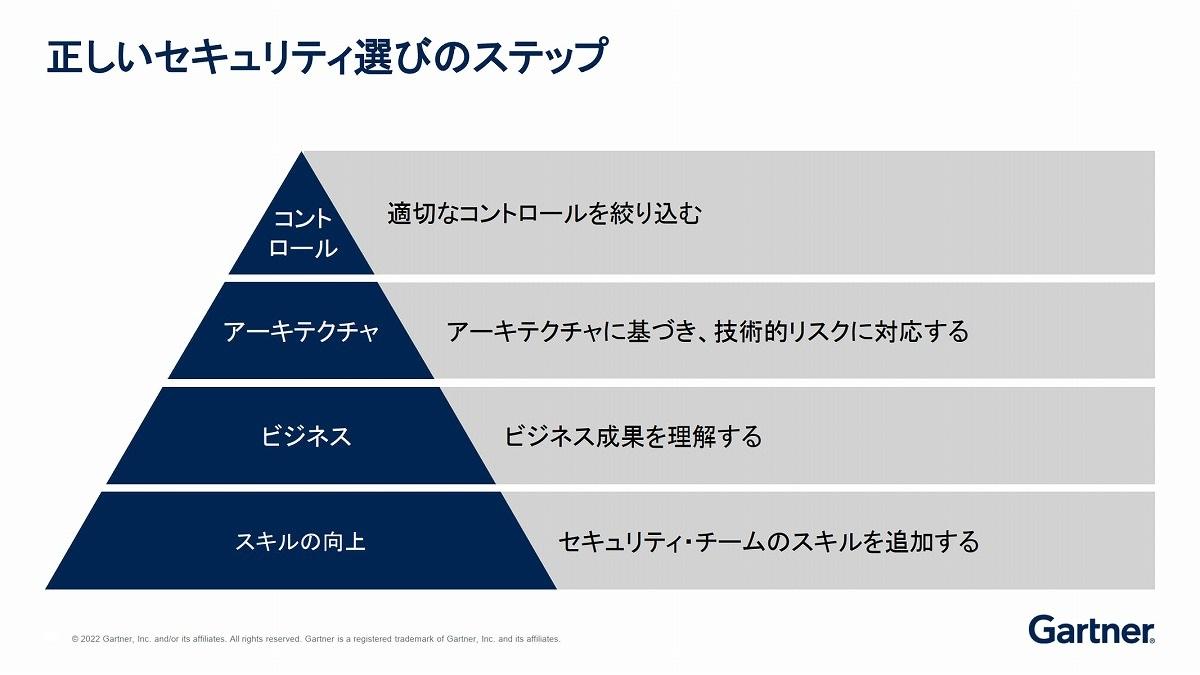

クラウド・セキュリティ対策の“4つ”のステップ

クラウドの特性は種類ごとにさまざまだ。その中でのセキュリティ確保にあたっては、クラウド利用の狙いである“ビジネスでの成果”を念頭に次のステップを踏むべきとウィンクレス氏はアドバイスする。最初は、セキュリティ部門のスキル向上だ。具体的にはスキルを定義したうえでクラウド・セキュリティのトレーニングを実施し、クラウドベースの体制に移行していく。

次いで、ビジネスの観点からセキュリティのために何が必要かを議論/共有したうえで、アーキテクチャに基づき技術的――どんなコンポーネントで何をデリバリーし、その保護で何が有効か――な検討に取り組む。最後が、適切なセキュリティ確保のための実装法の具体化である。

「このプロセスを経ずセキュリティツールを導入した場合、クラウドネイティブに起因する新たなリスクに気づけず、対策に漏れが生じがちなことに注意が必要です」(ウィンクレス氏)

一方で、クラウド・セキュリティの検討にあたっては、クラウドの種類を問わず共通項も少なくないという。

1つ目が、ユーザー認証とアクセス権の付与の基盤となる「ID(Identity)」の管理だ。ゼロトラストに代表されるIDによるアクセス制御は、IDに紐づくデータやポリシー拡充を通じて、より粒度が細かいものになりつつある。これは、認証のさらなる厳格化とユーザービリティの向上というメリットをもたらす一方で、ID管理の負担増という厄介な問題も招く。

対応策となるのがID連携による統合レポジトリの整備だ。これにより個別運用よりも管理の手間を格段に削減できる。

「利用されないIDはセキュリティ・リスクの1つです。そこで、クラウド・インフラストラクチャ・エンタイトルメント管理(CIEM)によるID監査を通じて、それらの検出/削除にも取り組みます」(ウィンクレス氏)

【次ページ】クラウド保護ツールの活用スキルの習得が急務に

ゼロトラスト・クラウドセキュリティ・SASEのおすすめコンテンツ

ゼロトラスト・クラウドセキュリティ・SASEの関連コンテンツ

PR

PR

PR