- 会員限定

- 2014/09/12 掲載

ソフトウェア資産管理のよくある誤解とは?セキュリティ・TCO削減・仮想化を考える

デロイト トーマツ サイバーセキュリティ先端研究所連載

デロイトトーマツ サイバーセキュリティ先端研究所 主席研究員 大手システムインテグレータ、監査法人系コンサルティング会社を経て2002年に監査法人トーマツに入所。2010年7月よりデロイトトーマツリスクサービス株式会社のパートナーに就任。中央省庁、金融機関、ソフトウェア会社をはじめとする多様な業種・業界に対して主にITリスクに関するコンサルティング及び監査サービス(ソフトウェア資産管理、サイバーセキュリティ、個人情報保護、PCIDSS、IT内部統制等)を多数提供。CISSP(公認情報システムセキュリティ専門家)、CISA(公認情報システム監査人)、システム監査技術者の資格を有する。

ソフトウェア資産管理に関する誤解

筆者はIT部門の担当役員や部門長とお話する機会が多くあるが、そのような見識ある方々でもソフトウェア資産管理については誤解をされている場合が多い。具体的によくある誤解としては次のものが挙げられる。

- ソフトウェア資産管理とは、ライセンスコンプライアンス(ソフトウェア使用許諾契約の遵守)のことである

- ソフトウェア資産管理は、ソフトウェア資産管理ツールを導入することで実現できる

まずは1つめの誤解(ソフトウェア資産管理とは、ライセンスコンプライアンスのことである)を解くために、ソフトウェア資産管理の目的について確認しよう。

一般社団法人ソフトウェア資産管理評価認定協会が定める「ソフトウェア資産管理基準」(Ver.4.1 2014年6月18日)ではソフトウェア資産管理の目的を次のように定義している。

・説明責任

・資産保全

・法的リスクの回避

・セキュリティ上の問題へ対処

・可用性の確保 等

コスト管理目的

・TCOの削減 等

競争上の優位性目的

・ソフトウェアの有効活用 等

ライセンスコンプライアンスは上記目的のうち「説明責任」「法的リスクの回避」に該当し、ソフトウェア資産管理の重要な目的である。しかし、その他にも「セキュリティ上の問題へ対処」や「TCOの削減」といった目的も有している。

ソフトウェア資産管理とセキュリティ

脆弱性管理とは、ソフトウェアが持つセキュリティ上の欠陥(脆弱性)を把握し、修正プログラム適用などの対応を行うことである。脆弱性はOSに限らず、各種アプリケーションソフトウェア(たとえばOffice、Adobe Reader、Flash、各種ブラウザなど)にも存在する。

またソフトウェアのバージョンなどにより脆弱性の有無は異なる。そのため、脆弱性管理を行うためには、組織内のどのIT機器に、どのようなソフトウェアがインストールされているのかを、バージョンなどを含め網羅的に把握する必要がある。ソフトウェア資産管理を行うことで、脆弱性管理を行ううえでの前提条件を満たすことが可能になる。

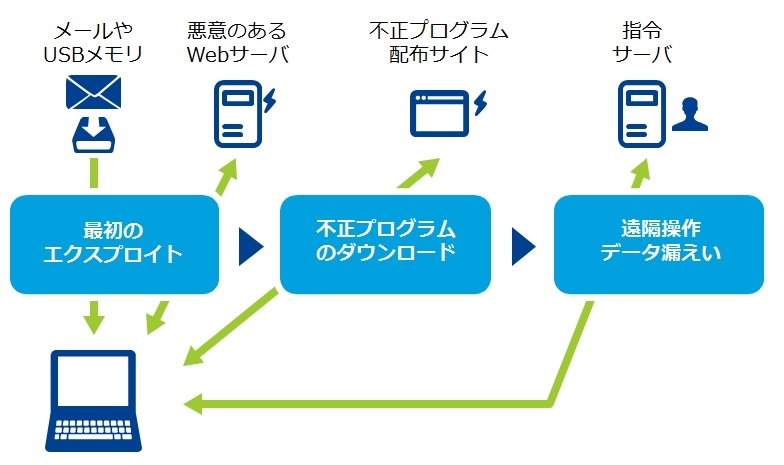

昨今、標的型攻撃と呼ばれるサイバー攻撃の多発により脆弱性管理の必要性が高まっている。標的型攻撃の概要は図1のとおりだが、図における「最初のエクスプロイト」においてPC等におけるソフトウェアの脆弱性が悪用される。

これまでサイバー攻撃といえば、Webサーバなどの公開サーバに対する攻撃が大半であった。その限りにおいては公開サーバを主な対象として脆弱性管理を行えば事足りていたが、標的型攻撃においては内部ネットワーク上のPCが攻撃対象となるため、脆弱性管理の対象範囲も内部ネットワーク上のPCまで拡大する必要がある。

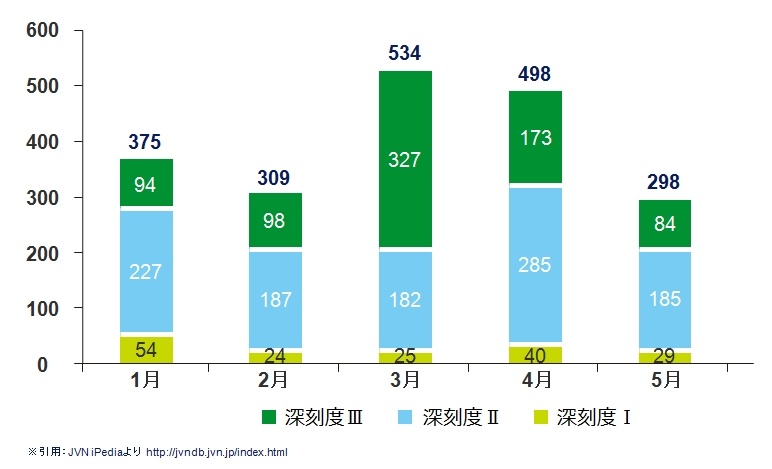

PC台数は組織によっては数千台から数万台にのぼるケースもあり、図2のとおり脆弱性も非常に多くのものが日々発見されている。そのため、脆弱性管理の前提としてソフトウェア資産管理が必要不可欠になってくるのである。

【次ページ】12ステップで進めるソフトウェア資産管理プロセス構築

IT資産管理のおすすめコンテンツ

PR

PR

PR