- 会員限定

- 2015/06/05 掲載

ビジネスの変化に対応できるID・アクセス管理の方法、B2Cでのスコープ設定例も紹介

デロイト トーマツ サイバーセキュリティ先端研究所 研究員。外資系ITベンダー、コンサルティング会社等を経て2015年に監査法人トーマツに入所。中央省庁、大手製造業をはじめとする多様な業種・業界に対して、ID・アクセス管理を中心にグローバル共通システム、データベース、モバイル活用などの構想策定から構築支援まで多数提供。CISSP(公認情報システムセキュリティ専門家)等の資格を有する。

- ビジネスを取り巻く内外の変化

- ビジネスを成長させるためのID・アクセス管理の検討

- ビジネス視点の進め方と留意点

後半部では、ビジネス視点のID・アクセス管理の取り組みをイメージしてもらうため、具体的なB2Cサービスを題材として解説したい。

1.ビジネスを取り巻く内外の変化

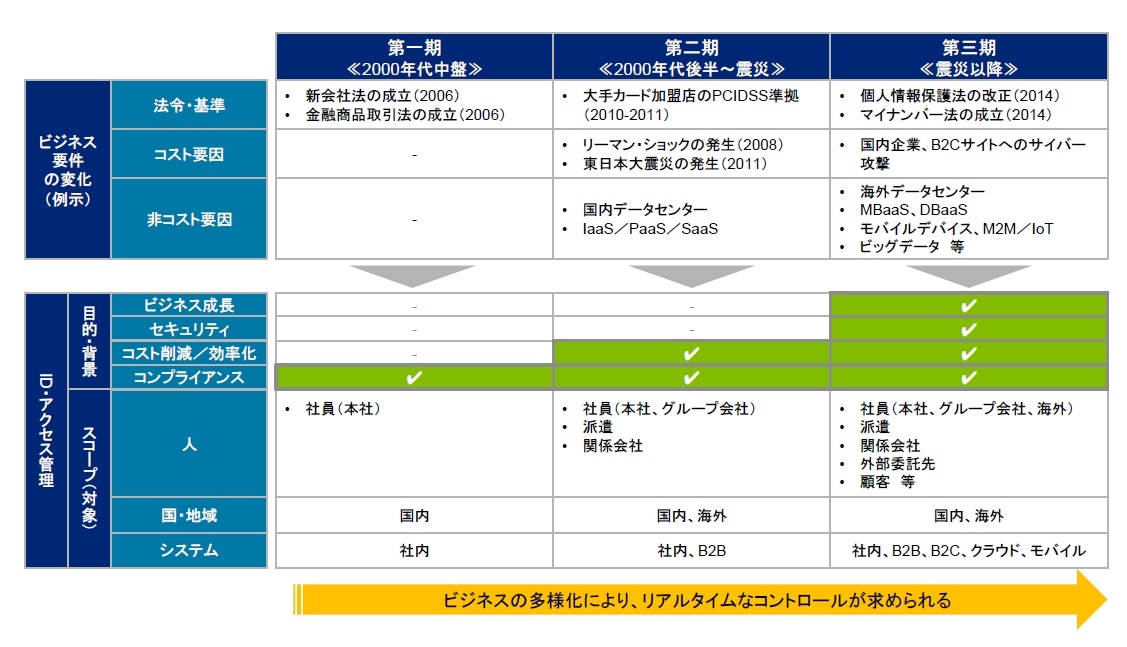

過去10数年で、企業のビジネスを取り巻く環境は変化し、ID情報はサービス利用やセキュリティ強化のために戦略的に活用されるものとなった。以下が、近年のビジネス変化とID・アクセス管理の取り組みへの影響だ。第一期では、コンプライアンスを主な目的としたID・アクセス管理の導入が行われていた。たとえば、金融商品取引法に定める内部統制報告制度(いわゆるJ-SOX)対応のため、IT業務処理統制およびIT全般統制におけるコントロール(統制)として、業務システムやプロセスのIDや権限与奪の整備が行われた。

これにより財務報告にかかわるシステムのデータ入力や利用における完全性および正当性の確保や人事イベントと連携したライフサイクル管理が行われ、人事異動や退職に伴うシステムアカウントの無効化や削除、定期的な棚卸しなどが実施された。

第二期では、国内外の金融不安から世界的に経済活動が減速したため、企業は抜本的なコスト構造の見直しに着手し、これに伴うID・アクセス管理の見直しが行われてきた。

たとえば、本業のビジネス以外のコストの増加を低減するために、商品の生産拠点やコールセンター業務、システムの運用などは海外移転を含む外部への委託が進められた。

さらに、社員の働き方は変化し、テレワークの活用により、自宅や外出先から社内情報を扱う機会も増えていった。このようなビジネスの効率化を背景として、外部環境との連携を想定したID・アクセス管理の検討へ方向性を広げていった。

第三期では、BCPなどの事業継続に関する投資が増え、第二期に比べてクラウド、データセンターの本格利用は促進された。

また、国内企業へのサイバー攻撃の被害が増加し、大きな問題となったことで、金融機関や政府機関以外の業種でもセキュリティ投資が年々増えている状況だ。個人情報、決済情報などの保護はますます重要性を増し、サービスの強化のためにシステムやデータ管理を集約化したことで、より高度なセキュリティ対策が必要とされている。

その他に、スマホやタブレット、家電製品、センサーデバイスなどの様々なデバイスとの連携がビジネス上で想定されるようになり、ID・アクセス管理の役割はさらに重要性を増している。

こうした一連の流れは、ビジネスの収益とコスト、リスクとのバランスを考えたセキュリティ対策の投資が求められるようになっているものと言えよう。

【次ページ】ビジネスを成長させるためのID・アクセス管理とは

ID・アクセス管理・認証のおすすめコンテンツ

PR

PR

PR