- 会員限定

- 2017/05/09 掲載

監視エージェント「SKYSEA Client View」の脆弱性、Skyの対応に問題はあったのか

フリーランスライター、エディター。アスキーの書籍編集から、オライリー・ジャパンを経て、翻訳や執筆、取材などを紙、Webを問わずこなす。IT系が多いが、たまに自動車関連の媒体で執筆することもある。インターネット(とは言わなかったが)はUUCPのころから使っている。

厳密な運用管理が必要な監視エージェント

PCやモバイルデバイスといったエンドポイントのセキュリティ対策の一つとして挙げられるのが、監視エージェントソフトをインストールし、会社の監視サーバーが不正な挙動操作を検知するという方法だ。SIEMやUTMのようなトラフィックやログを監視するのではなく、個々のPCやデバイスの詳細ログを保存したり、管理者がPCなどを直接監視、制御できるので、マルウェア感染や不正アクセスの対策のほか、従業員の不正や行動監視にも使える、見方によっては両刃の剣のようなソフトウェアだ。

監視エージェントソフトは、特定のデバイスにインストールすることで、利用者が認知しない状態でスクリーンショットを撮影したり、ファイルをスキャンしたり、社内PCで個人の買い物やSNSへの投稿をしたりしていないかをチェックすることができる。

そのため、このようなエージェントによるデバイス監視は、非常に慎重かつ厳密な運用が要求される。監視エージェントについて正規ユーザー(従業員、職員)に正しい説明がされていれば監視の合理性は認められるだろうが、告知なしでエージェントをインストールして監視するといった管理者による濫用や誤用はもちろんあってはならない。

監視エージェントの脆弱性をねらった攻撃で情報漏えいが発生

監視エージェントは、デバイスのセキュリティや運用管理に効果を発揮するものだが、前述の通り悪用された場合の危険性もある。万が一、こうした監視エージェントに脆弱性があり、正規の監視サーバー以外のサーバーや攻撃者の命令を実行されたらどうなるだろうか。

その恐れていた事態が確認されたのが、4月11日の朝日新聞の報道だ。重要インフラや政府機関への攻撃に、セキュリティソフトベンダー、Skyの「SKYSEA Client View」という監視エージェントソフトの脆弱性(CVE-2016-7836)が利用され、これらの企業・機関から暗号化されたファイルが外部に送信された痕跡が見つかったという。

Skyによるアドバイザリーによれば、SKYSEA Client Viewエージェントをインストールした端末に、インターネットから直接アクセスできるアドレス「グローバルIPアドレス」が割り当てられており、エージェントが利用するポートをふさいでいない場合、外部から任意のコードを実行される可能性があるという。条件に合致するユーザー環境において不正なパケットを外部から受信した事例も確認された。

Skyは12月の発表と同時にセキュリティパッチも公開し、ユーザーにはパッチ適用をアナウンスし、サポート切れのソフトウェアについてもパッチを当てられるようにした。

この問題の解析を行ったセキュリティベンダーのセキュアワークスによれば、攻撃者はインターネットをスキャンすることで、侵入可能なPC・デバイスを探していた。攻撃は2016年6月ごろから確認され、現在も続いている状況だという。

脆弱性発覚前後のSkyの対応に問題はなかったか

つまりこの脆弱性は、2016年9月にはしかるべき機関もしくはSkyによって認知され、標準的な脆弱性コントロール(発見、ベンダー通知、パッチ作成、アドバイザリーおよびパッチ公開)が行われたのだ。また、Skyでは翌年2017年3月、脆弱性対策を含んだ新しいバージョン(SKYSEA Client Viewバージョン12)をリリースしている。

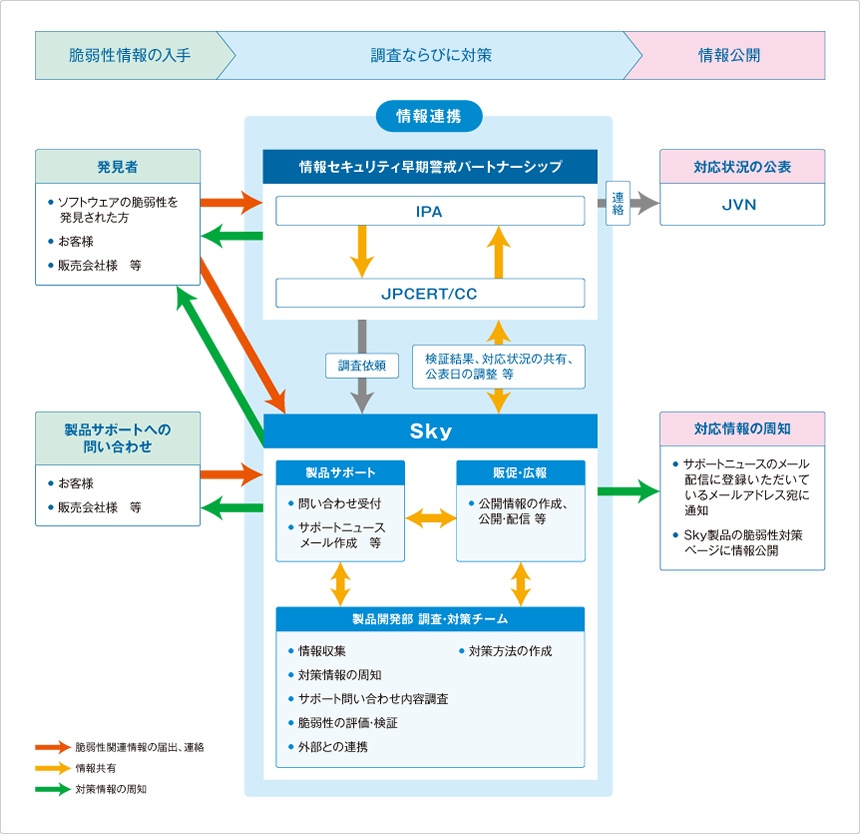

公開されている情報や報道を総合すると、Skyによる脆弱性情報のハンドリングに問題はなく、情報公開、パッチ公開後、対応バージョンのリリースなどについては評価すべきだろう。

たしかに、監視エージェントという高度に堅牢性が求められるソフトウェアに対して実際に攻撃を許してしまったという責任は重いものだが、この件を特定ベンダーの問題とするのはあまり推奨できない。問題の本質は、いちベンダーだけを追求しても解決しないからだ。

【次ページ】ベンダーとユーザーがとるべき対応は

IT資産管理のおすすめコンテンツ

PR

PR

PR