- 会員限定

- 2015/03/26 掲載

6月発表の政府サイバーセキュリティ新戦略はどうなる?NISC 谷脇康彦氏が解説

日本が直面するサイバー空間の3大脅威とは何か?

谷脇 康彦 氏

1つ目は「サイバー脅威が従来に比べて急速な勢いで深刻化していること」。2つ目は「従来に比べてサイバー脅威の拡散範囲が広がっていること」。3つ目は「サイバー脅威のグローバル化が急進していること」だ。

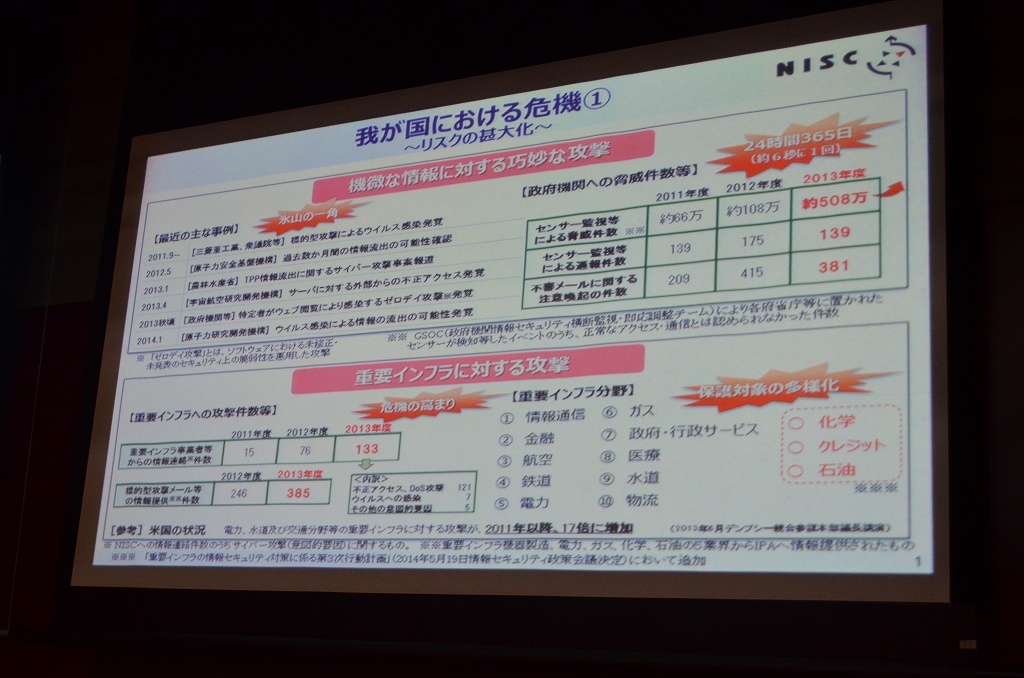

まず1つ目のサイバー脅威の深刻化については、政府機関や独立行政法人への標的型攻撃に顕著な増加傾向がある。2011年からの主な事件をみると、三菱重工業や衆議院への標的型攻撃や、原子力安全基盤機構の情報流出の可能性、宇宙航空研究開発機構への外部不正アクセス、原子力研究開発機構のウイルス感染による情報流出といった事件が挙げられる。

「外交交渉に関する重要データや原子力、宇宙技術を狙った攻撃が行われている。年間508万件の政府機関に対する攻撃(不正通信)があり、霞が関は6秒に1回の割合で攻撃されている計算だ。一昨年は108万件なので、この1年間で5倍にも増えている」(谷脇氏)

標的型攻撃は、標的型メールによって政府機関のPCを感染させ、攻撃者が乗っ取りをかけるものだ。加えて2013年秋に起きた事件では、霞が関の官僚が閲覧するニュースサイトに不正機能が盛り込まれた。霞が関のPCのIPアドレスを感知すると、不正プログラムがダウンロードされる事案も起きている。これは、明らかに政府機関を標的とした水飲み場攻撃であった。またソフトウェアのアップデートに乗じて不正プログラムや不正機能を混入させようという動きもある。

2年前、NISCはサイバー攻撃の被害の想定や職員への啓蒙を目的として、偽の標的型メールを霞が関の職員約18万人に不意打ちでメールしたことがあった。「このときメールを開いてしまった職員は10%から15%ほど。何度かやりとりしてコミュニケーションを取って相手を信用させて不正プログラムを送る“やり取り型”と呼ばれる手法もある。こういうケースでは、さらに成功率は20%ぐらいまで上がった」(谷脇氏)という。

そのため、従来の入口対策だけでなく、システム内部に侵入された場合に、いかに早く感知して、被害を最小限にとどめるのか、多重防御あるいはdefending depthのアプローチを取っている。これらは2014年5月に政府で決定した統一基準に盛り込まれている。

各省庁の情報システムのセキュリティレベルを上げるために必要な施策は、リスクレベルの評価をきちんと実施していくことだ。すべてのシステムを多重防御すれば守りのレベルも上がるが、お金も時間もかかる。「そこで、各機関で機微性が高い情報がどこに蓄積されているのか、それぞれの情報システムを評価し、とりわけ機微度の高い情報を格納しているサーバ群について多重防御の仕組みを入れていく。こういったリスク評価の体制づくりも行っているところだ」(谷脇氏)。

また現在NISCにおいて注力している点は、サプライチェーン・リスク対策だ。どんなにクリーンな情報システムを構築しても、ソフトウェアやハードウェアそのものにリスクが存在したり、不正機能が内在している場合もある。「政府調達においては委託先だけに限らず、その先にある2次受け、3次受けなどについても厳しくセキュリティチェックをしていかなければならない」(谷脇氏)。

政府では現在、重要インフラの一群に関して、13分野(情報通信・金融・航空・鉄道・電力・ガス・政府行政サービス・医療・水道・物流・化学・クレジット・石油)を指定しているが、昨年5月には新アクションプランを策定した。

【次ページ】政府はどう対応?サイバーセキュリティ基本法の制定後の動向

政府・官公庁・学校教育のおすすめコンテンツ

PR

PR

PR