- 会員限定

- 2024/01/23 掲載

マイナンバーなどは本当に安全? サイバー攻撃より「自治体職員が超危険」の現実

連載:地方自治体のリアル~理想と現実を考える~

1993年早稲田大学第一文学部卒業後、ぎょうせい入社。地方行政をテーマとした月刊誌の編集者として、IT政策や産業振興、防災、技術開発、まちおこし、医療/福祉などのテーマを中心に携わる。2001年に日本能率協会マネジメントセンター入社。国際経済や生産技術、人材育成、電子政府・自治体などをテーマとした書籍やムックを企画・編集。2004年、IDG Japan入社。月刊「CIO Magazine」の編集者として、企業の経営とITとの連携を主眼に活動。リスクマネジメント、コンプライアンス、セキュリティ、クラウドコンピューティング等をテーマに、紙媒体とWeb、イベントを複合した企画を数多く展開。2007年より同誌副編集長。2010年8月、タマク設立、代表取締役に就任。エンタープライズIT、地方行政、企業経営、流通業、医療などを中心フィールドに、出版媒体やインターネット媒体等での執筆/編集/企画を行っている。

地方自治体は“格好の”攻撃対象

地方自治体のサイバーセキュリティを考える上で最も重要なポイントとして挙げられるのが、住民の個人情報や企業の経営情報などの重要情報を多数保有しているという点だ。これは攻撃者から見ても格好の対象となるため、個人情報を狙ったサイバー攻撃が後を絶たない状況となっている。加えて地方自治体は、学校や病院、道路、下水道、河川管理施設、港湾施設など、人々の日常生活を支える重要な社会インフラを担っている。このため、それらがサイバー攻撃の被害にあった際の影響は深刻なものとなりがちであると同時に、やはり攻撃者にとってはサイバー攻撃の効果が得られやすいことからターゲットとされやすい。そこで、2023年中に発生したそれぞれのセキュリティインシデントの一例を挙げてみよう。

まず2023年7月に発生した、名古屋港でのランサムウェアによるシステム障害だ。同港は、愛知県と名古屋市がそれぞれ50%の経費を負担する特別地方公共団体・名古屋港湾管理組合が管理する公営の施設である。

7月4日の6時半ごろより同港のコンテナ管理システムである「名古屋港統一ターミナルシステム(NUTS)」に障害が発生して、港内の全ターミナルの作業が停止することとなった。この障害の原因はランサムウェアへの感染であると、愛知県警察本部とシステム保守会社が見解を示している。ターミナル関係者が総力を挙げて復旧に取り組んだ結果、障害発生から2日後の7月6日18時15分には全ターミナルで作業が再開した。

6週間も機能停止…大阪の病院で狙われたカルテ情報

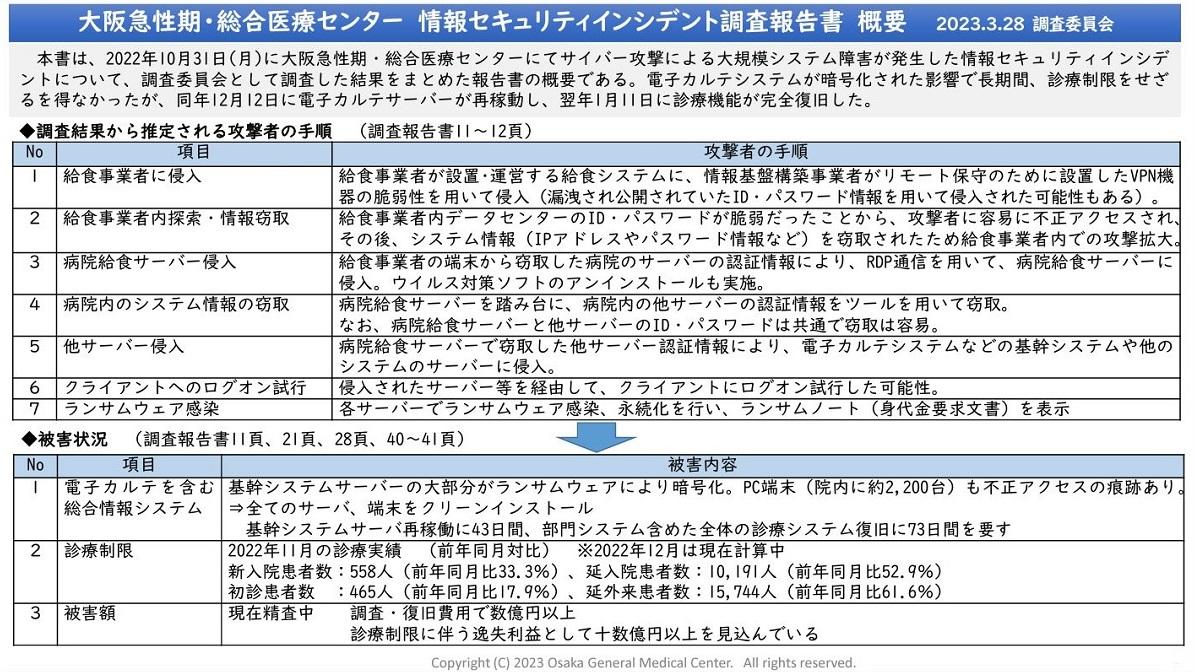

被害の深刻さを特に示す1つのケースとして、2022年10月に発生した、大阪急性期・総合医療センター(地方独立行政法人大阪府立病院機構 大阪急性期・総合医療センター)における電子カルテシステムへの攻撃が挙げられよう。同センターでは、2022年10月31日早朝に発生したランサムウェア攻撃によって、電子カルテを含めた総合情報システムが利用できなくなり、救急診療や外来診療、予定手術などの診療機能に大きな支障が生じた。電子カルテシステムを含む基幹システムを再稼働させることができたのは障害発生から約6週間後であり、通常の診療体制が復旧したのは翌2023年1月11日であった。

このサイバー攻撃では上記の図1のとおり、同医療センターが委託している給食事業者のVPN機器が侵入経路となった。機器の脆弱性を用いて給食事業者に侵入後、事業者内データセンターのID・パスワードが脆弱だったことから、容易に不正アクセスされてしまった。その後、IPアドレスやパスワード情報などが窃取され、給食事業者内での被害が拡大。さらに不正侵入した病院給食サーバを踏み台にして、病院内の他のサーバの認証情報を盗み取り、電子カルテシステムをはじめとした基幹システムや他のシステムのサーバに侵入した。

地域医療の中核を担う800床を超える大病院の医療サービスが長期間にわたって制限されることとなったこのサイバー攻撃は、重要インフラを対象とするランサムウェアを用いたサプライチェーン攻撃であり、昨今の地方自治体におけるサイバーセキュリティ動向を象徴する内容とも言えるだろう。

いずれのサイバー攻撃にも用いられているのが「ランサムウェア」だ。国内でも、情報処理推進機構(IPA)が毎年発表している「情報セキュリティ10大脅威」において、ランサムウェアによる被害が3年連続でトップとなっている。

そして昨今の特徴として挙げられるのが、組織のサプライチェーンの中でもセキュリティ対策の進んでいない中小規模組織が狙われやすくなっている点だ。警察庁の発表による2022年のランサムウェア被害の組織の規模別報告数を見ても、総件数230件のうち中小企業が121件(53%)と、過半数を占めている。

このような動向や事例を踏まえると、地方自治体のセキュリティ体制は全体的な見直しが求められる。何より、人的な側面にも着目することが必要であり、セキュリティ人材だけでなく、職員や委託先にも焦点を当てなければならない。

地方自治体・地方創生・地域経済のおすすめコンテンツ

地方自治体・地方創生・地域経済の関連コンテンツ

PR

PR

PR