- 会員限定

- 2017/07/25 掲載

アダプティブ・セキュリティとは何か? いま注目すべき10のセキュリティアジェンダ

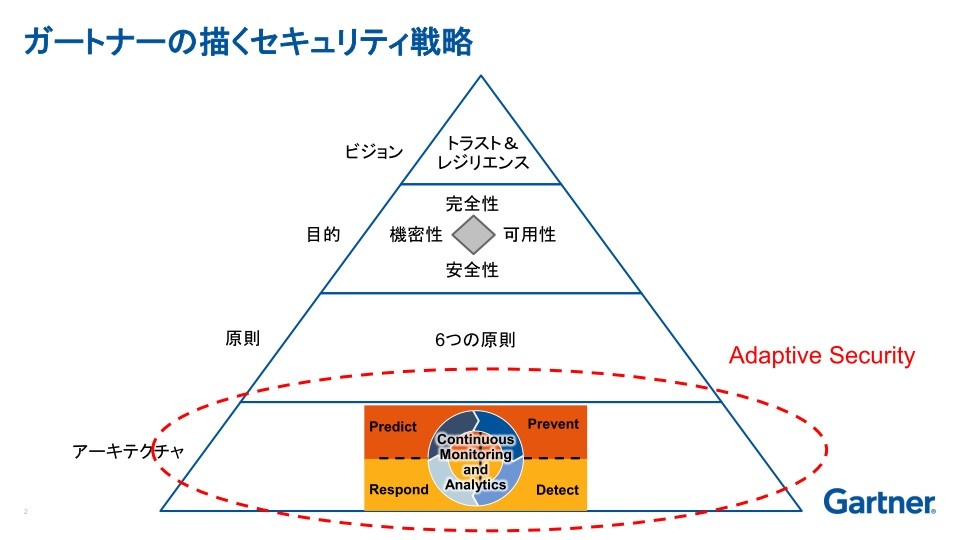

セキュリティを4階層で設計する「アダプティブ・セキュリティ」とは

現在は、モバイルやクラウドの台頭により、サイバー空間の脅威を対象にした「サイバーセキュリティ」に変わり、さらに今後は、デジタル変革が進む中で、「デジタルセキュリティ」が再定義されようとしている。

こうした方向性を踏まえ、ガートナーではセキュリティのアーキテクチャを4つのフレームワークに整理。これを「アダプティブ・セキュリティ(Adaptive Security)」と呼んでいる。

アダプティブ・セキュリティは以下の4つの要素で構成される。これらは、戦国時代の城の役割にたとえられる。セキュリティ・リーダーはぜひ、アーキテクチャ全体を整理して頭に入れてほしい。

- 「プレディクト(Predict)」:リスク予見、設計

- 「プリベント(Prevent)」:防御

- 「ディテクト(Detect)」:検知

- 「レスポンド(Respond)」:インシデント対応

こうした全体像を踏まえつつ、ガートナーでは、サイバーセキュリティの脅威に関する10のアジェンダを紹介する。

アジェンダ(1):アウトサイダーの脅威

外部からの攻撃は、外部公開しているWebサーバに対する「トラディショナルなサイバー攻撃」への対策がある。この分野に関しては、どこに、どんなWebサーバがあり、どこにリスクや脆弱性があるか、現状を可視化、リスクや管理態勢を棚卸しする「ポリシー/ガイドライン策定」と、脆弱性管理・診断ツールやWAF(Web Application Firewall)、Web改ざん検知といった「対策を強化するためのツール」に関する問い合わせが増えている。

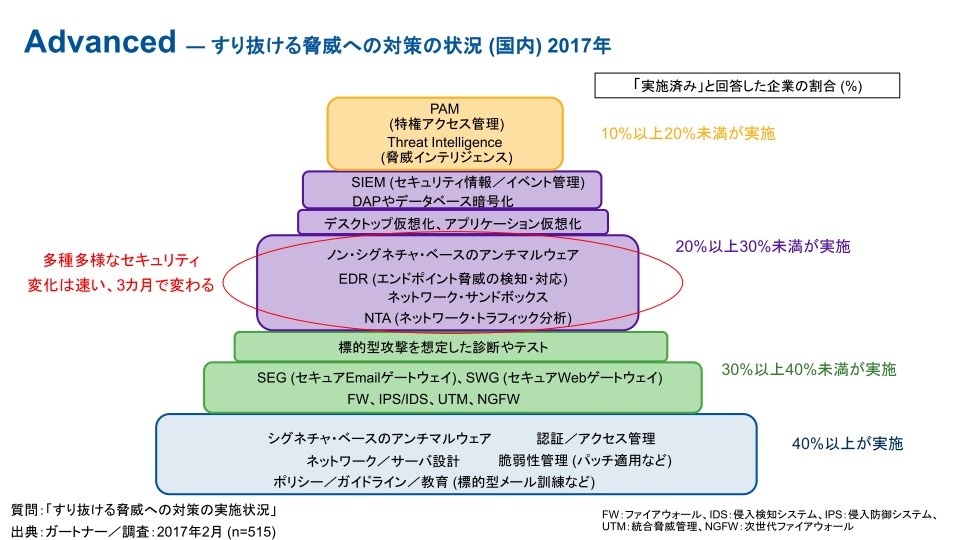

最近では、防御をすり抜ける「アドバンスドなサイバー攻撃」が増えてきた。こうした脅威を検知、防御するソリューションとしてはサンドボックスやノン・シグネチャーベースのアンチマルウェア、EDR(Endpoint Detection and Response)に関する関心が高まっている。

アドバンスドなサイバー攻撃に対しては、テクノロジーも日進月歩だ。そこで、セキュリティ・リーダーは、マーケット全体を俯瞰することが求められる。ガートナーは、新しいテクノロジーに対するハイプ・サイクルを提唱しているが、期待値が上昇している早いタイミングで採用するか、幻滅期を経て、一般化したタイミングで採用するか、自社に取っての最適なタイミングを見極めて欲しい。

アジェンダ(2):インサイダーの脅威

インサイダー、すなわち、従業員の内部不正、あるいはミスなど人的な情報漏えいへの対策だ。2017年は「ワークスタイルの多様化」がキーワードとなっており、モバイル、クラウドの台頭によって情報はますます分散化している。

インサイダーの脅威に対しては、テクノロジーだけで対応できない「人に対する対処」が求められるため、教育など多角的に強化していくことが欠かせない。

アジェンダ(3):エンドポイントのセキュリティ

エンドポイント対策は、各社から多種多様なソリューションがリリースされており、マーケットにもノイズが多いことに注意を払う必要がある。エンドポイント製品はオールマイティの製品はなく、適材適所に組み合わせることが必要となる。

特にテクノロジーの変化の早い領域としてEPP(Endpoint Protection Platform)、ノン・シグネチャーベースのマルウェア対策製品、そしてEDRが挙げられる。

各ベンダーの動向としては、大規模EPPベンダーは、インシデント検知/対応やEDR機能を強化する傾向がある。また、ノン・シグネチャベースベンダーもマルウェア対策製品にEDR機能を備えはじめた。そして、EDRベンダーは、インシデントを防止するマルウェア感染機能を備えはじめている。

こうした動向をつかみ、セキュリティ・リーダー製品選定を進めていくとよい。

アジェンダ(4):クラウドのセキュリティ

パブリッククラウドの採用がグローバルで進むが、クラウド採用時の最も大きな懸念点はセキュリティだ。クラウドセキュリティについて、ガートナーでは、責任分界論に沿って大きく3つのトピックを掲げている。

1つ目は、CSP(クラウド・サービス・プロバイダー)の評価だ。CSP側でコントロールすべきセキュリティについては、エンドユーザー側による評価が必要だ。

これについては、事業者によってリスクが異なる。アマゾン(AWS)やグーグル、マイクロソフトなどの「ティア1」と呼ばれるプロバイダーは、信頼性が高く、セキュリティを過剰に気にする必要はない。ティア1については、評価というよりむしろ、セキュアにいかに利用するかが重要となる。

一方、「ティア2」と呼ばれる中規模プロバイダーは、ティア1ほどの信頼は置けない。あるいは、第三者評価を取っていない場合がある。そこで評価に当たっては、まず第三者評価の利用が合理的だ。第三者評価が受けられない場合はプロバイダーに対して質問表の送付などで対応する必要がある。

そして、小規模プロバイダーは数え切れないほどある。これらの評価は難しく重要なアプリケーションやデータを預けるべきではない。

2つ目は、SaaS領域のコントロールとしてCASB(Cloud Access Security Broker)の動向がある。デバイスが多様化し、クラウドの形態も多様化している。そこで、トラフィックを可視化し、セキュリティを高める必要性がある。ガートナーの予測では、CASBの導入は昨年末で5%程度だったが、2020年までに、大企業の約85%が利用すると予測している。

3つ目は、IaaS領域のコントロールとして、CWPP(Cloud Workload Protection Platform)を挙げたい。これは、パブリッククラウド、プライベートクラウド、ハイブリッドクラウドなど、異種混合のクラウド環境を統合、サポートするプラットフォームサービス。これは、Amazonなどの大規模CSPが提供するサービスや専業のサービスベンダー、そして、セキュリティベンダーが提供するソリューションがある。

【次ページ】IDとアクセス制御、SOC/CSIRTの動向とは?

セキュリティ総論のおすすめコンテンツ

セキュリティ総論の関連コンテンツ

PR

PR

PR