- 会員限定

- 2017/06/29 掲載

「ランサムウェア、APT、DDoS、BEC」8割被害、フロスト&サリバン 長竹宏氏が警告

フロスト&サリバン連載 「TechVision:世界を変革するトップ50テクノロジー」

フロスト&サリバン ジャパン副社長兼コンサルティング部長。アジア・北米などを中心に日系企業の海外進出に関するコンサルティングを海外現地で手がけた経験を豊富に有する。現在は日本に在住し、M&Aや海外進出戦略など、日系企業の成長に力点を置いた経営の舵取りに関するアドバイスを継続的に手がけている。

WannaCryによって再認されたサイバー攻撃の脅威

一方でWannaCryがビジネス界にもたらした影響は、特定企業の一過性の情報漏洩というレベルではなく、世界に名だたる有名企業(医療機関や鉄道などのインフラを含む)が同時多発的に、数日間にわたり機能不全を起こすという致命的なものであった。

また、従来は営利を目的としない単なる愉快犯や特定企業に対する営業妨害などが一般的であったが、今回は人質となったデータの復号に対して、身代金(ランサム)としてビットコインを要求するという、営利目的(あるいはそれを擬した)の攻撃だった。

さらに、これだけ大規模な攻撃だったにもかかわらず、犯人特定に繋がっていない(2017年6月15日時点)という点で、特筆に値する。

本来サイバー攻撃は、侵入後に速やかにその痕跡を消し、特定を不可能にするアプローチが一般的であるが、ビットコインで被害者に数千万円を振り込ませても、足が付かないようなサイバー攻撃が可能な時代になってしまったということに隔世の感を覚えざるを得ない。

脅威を増す4種類のサイバー攻撃とは

技術としては必ずしも新しいものではないが、近年における脅威の程度を鑑み、 以下の4種類の攻撃の脅威が高まっているとフロスト&サリバンは考えている。1. ランサムウェア = 身代金要求型ウイルス

会社または個人のパソコンに悪意のあるマルウェアを感染させ、パソコンを利用できないようにロックしたり、ファイルを暗号化してアクセスを制限する。ロックの解除、ファイルの復元にはパスワードが必要となり、コンピュータまたは内在するデータを人質にしてパスワードを送付する換わりに身代金を要求する手口。

2. APT(Advanced Persistent Threats)=持続的標的型攻撃

特定の会社・組織、個人の情報を狙って行われるサイバー攻撃の一種で、コンピュータシステムへの侵入やその破壊、機密情報の詐取などを目的に行われる。ハッカーによる金銭的な利益よりも、むしろ価値の高い知的財産を狙うケースが多い。

3. DDoS Attack(Distributed Denial of Service Attack)

=DDoS攻撃

複数のネットワークに分散する多くのクライアントコンピュータから、一斉に大量のデータパケットを送信する攻撃。標的にされたサーバは、通信許容範囲を超えてしまうため、正常に機能できなくなったり、その機能すべてを停止をさせてしまう。

4.BEC (Business Email Compromise)= ビジネスメール詐欺

会社の経営幹部や重要取引先などになりすまして、企業の財務担当または送金決裁権を持つ従業員へメールを送り、送金を促す手口。

8割の企業がランサムウェア、APT、DDoS、BECによる被害を経験

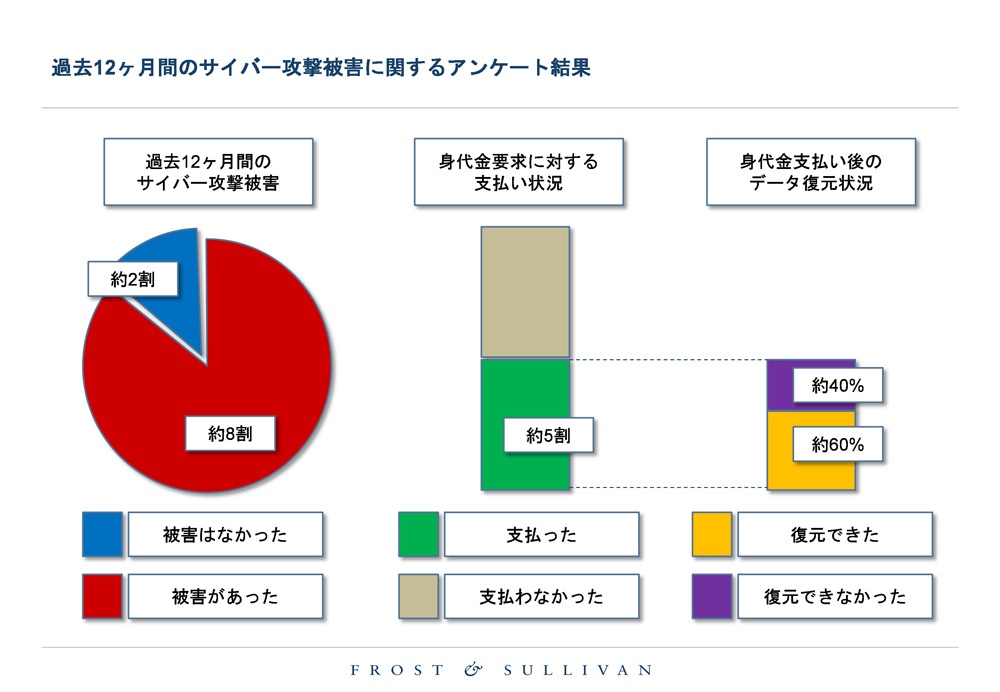

フロスト&サリバンが日本を含むアジア太平洋地域で300社以上にアンケートを行ったところ、約8割の企業が、過去12ヶ月間に前述した4種類(ランサムウェア、APT、DDoS、BEC)のサイバー攻撃による被害を経験した(4つのうちのどれかではなく、それぞれ個別に)と回答している。注目すべきは、ランサムウェアのような金銭的な解決策があるものについて、支払いに応じた企業は回答企業の約5割に上り、そのうち60%程度しかデータの復元はできなかったという事実だ。

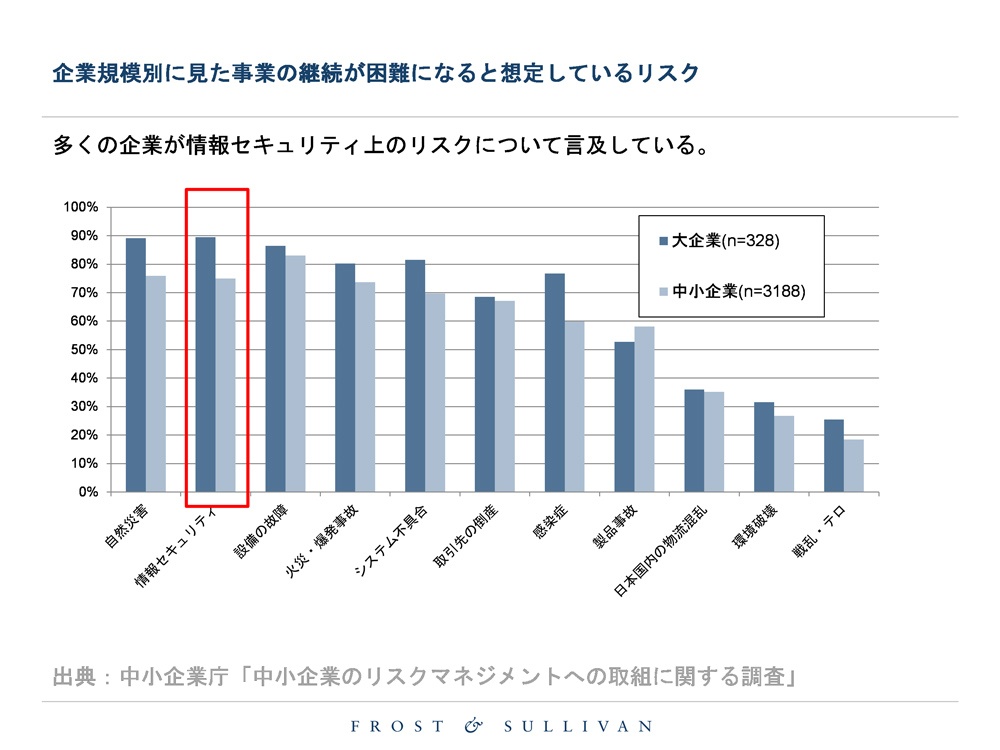

前述のWannaCryなどは、支払いを行ってもデータが復元されたという話はほとんど聞かれない。そのため、企業がデータバックアップなどの投資と努力を怠り、リスクが顕在化してから金銭的な解決を図ることは、極めてリスクが高いアプローチといえる。また、中小企業庁の調査によれば、企業が考える事業継続リスクの第2位として、情報セキュリティが挙げられている。

【次ページ】北米・ヨーロッパのIT予算で最も高い割合を占める「情報セキュリティ」

標的型攻撃・ランサムウェア対策のおすすめコンテンツ

標的型攻撃・ランサムウェア対策の関連コンテンツ

PR

PR

PR